제로아워테크놀로지의 월간 보안 이벤트 하이라이트가 시작되었습니다! 일부 블록체인 보안 위험 모니터링 플랫폼의 통계에 따르면, 암호화폐 분야는 2025년 4월에 해커 공격, 사기 및 취약점 악용으로 인해 약 3억 5,700 만 달러의 손실을 입었으며, 그 중 대부분(3억 1,800만 달러)은 피싱 공격과 관련이 있었습니다. 총 17건의 해킹 사건이 발생하여 약 9,250 만 달러의 피해가 발생했습니다. 대부분의 손실은 UPCX와 KiloEx라는 두 플랫폼에서 발생했는데, 이 중 KiloEx는 일부 자금을 회수했습니다.

해커 공격

7가지 일반적인 안전 사고

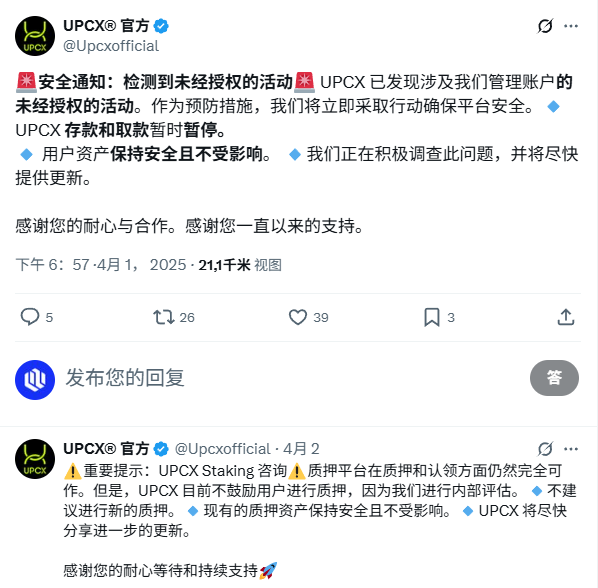

(1) 4월 1일 Upcx의 공식 주소가 무단으로 접근된 것으로 의심됩니다. 공격자는 "ProxyAdmin" 계약을 업그레이드하고 "withdrawByAdmin" 함수를 호출하여 3개의 관리 계정에서 총 1,840만 개의 UPC(약 7,000만 달러)를 이체했습니다. 현재 이 자금은 다른 주소에 보관되어 있으며 교환되지 않았습니다. Upcx 관계자는 이 사건을 확인하고 "허가받지 않은 활동이 감지되었다"고 밝혔습니다.

(2) 4월 8일 모니터링에 따르면 MEV Bot(주소: 0x49e27d11379f5208cbb2a4963b903fd65c95de09)이 접근 제어가 되지 않아 약 116.7 ETH를 손실했습니다.

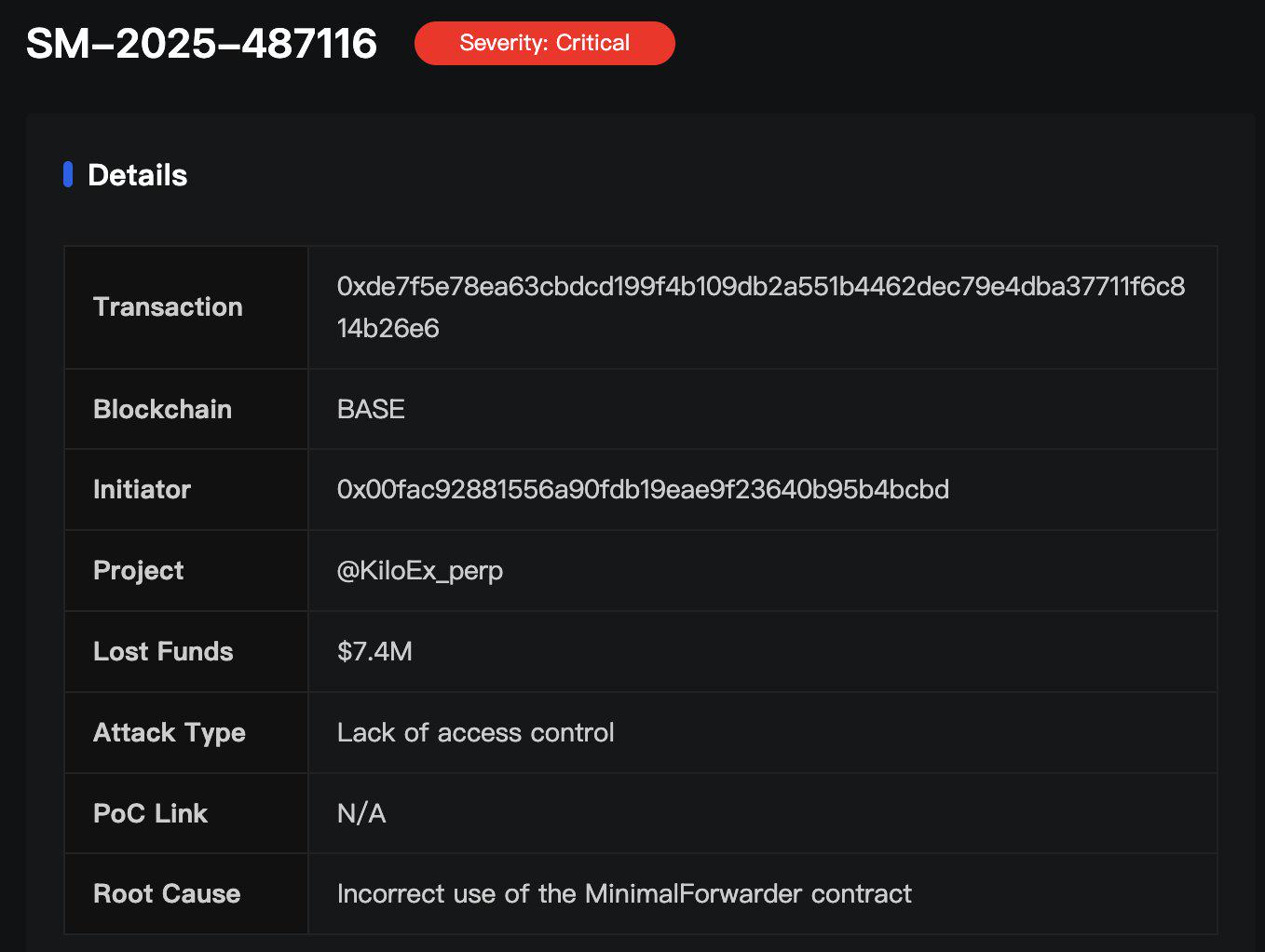

(3) 4월 15일, 분산형 영구 선물 거래소인 KiloEx가 공격을 받아 BNB, Base 등 여러 온체인 자산이 약 740만 달러의 손실을 입었습니다. SlowMist 보안팀의 분석에 따르면, 이 사고의 근본 원인은 KiloEx의 최상위 계약(MinimalForwarder)에 접근 제어 검사가 부족하여 오라클 가격이 조작된 것입니다. 프로젝트 소유자, SlowMist 및 기타 당사자들의 협력으로, 이 사건으로 피해를 입은 자금은 100% 성공적으로 회수되었습니다.

(4) 4월 15일, ZKsync 보안팀은 약 500만 달러 상당의 ZK 토큰(즉, ZKsync 에어드랍에서 청구되지 않은 나머지 토큰)을 제어하는 손상된 관리자 계정을 발견했습니다. 조사 결과, 에어드롭 배포 계약 3건의 관리자 계정이 손상된 것으로 밝혀졌습니다. 도난당한 계정 주소는 0x842822c797049269A3c29464221995C56da5587D입니다.

4월 23일, ZKsync 보안 위원회가 "안전 항구" 협정을 제안한 후 공격자는 모든 자금을 반환했고 사건은 해결되었습니다.

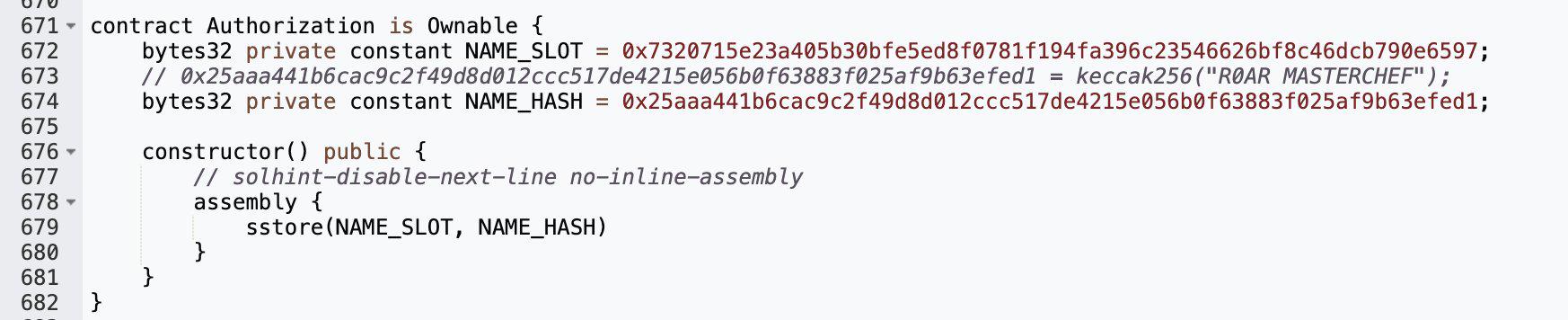

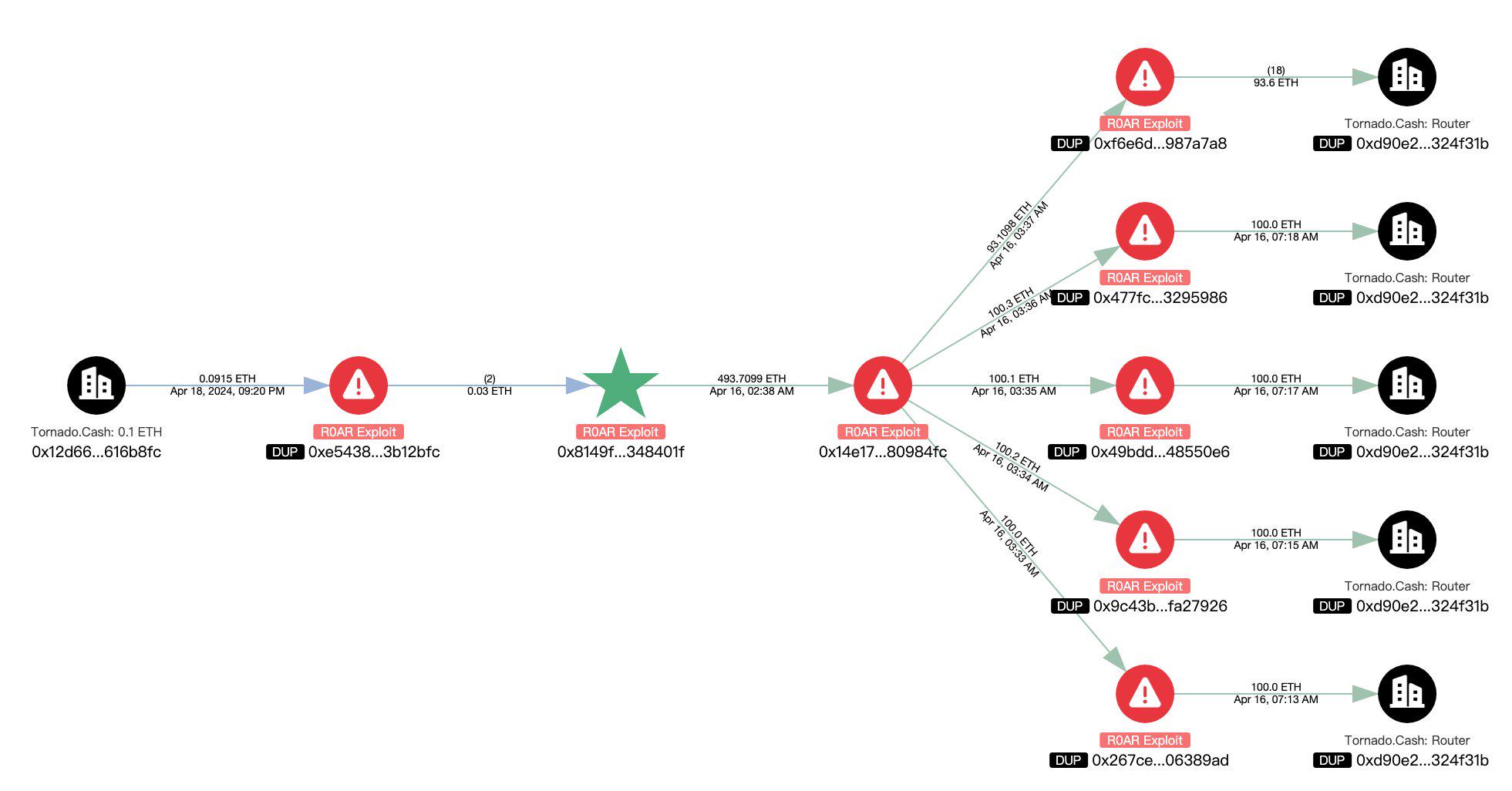

(5) 4월 16일, R0AR이 공격을 받아 약 78만 달러의 손실이 발생했습니다. 분석에 따르면 이 공격의 근본 원인은 계약서에 백도어가 존재하기 때문입니다. 배포 과정에서 R0ARStaking 계약은 저장 슬롯을 직접 수정하여 지정된 주소의 잔액(user.amount)을 변조했습니다. 이후 공격자는 긴급 출금 기능을 사용하여 계약에 포함된 모든 자금을 인출했습니다. R0AR은 트윗을 통해 "현재로선 이것이 외부 공격이라고 생각하지 않습니다."라고 밝혔습니다. 초기 조사 결과, 자금 도난 사건은 R0AR 핵심 팀원이 아닌 악의적인 개발자의 소행으로 밝혀졌습니다. 그는 현재 프로젝트에서 제외되었으며 모든 권한이 취소되었습니다.

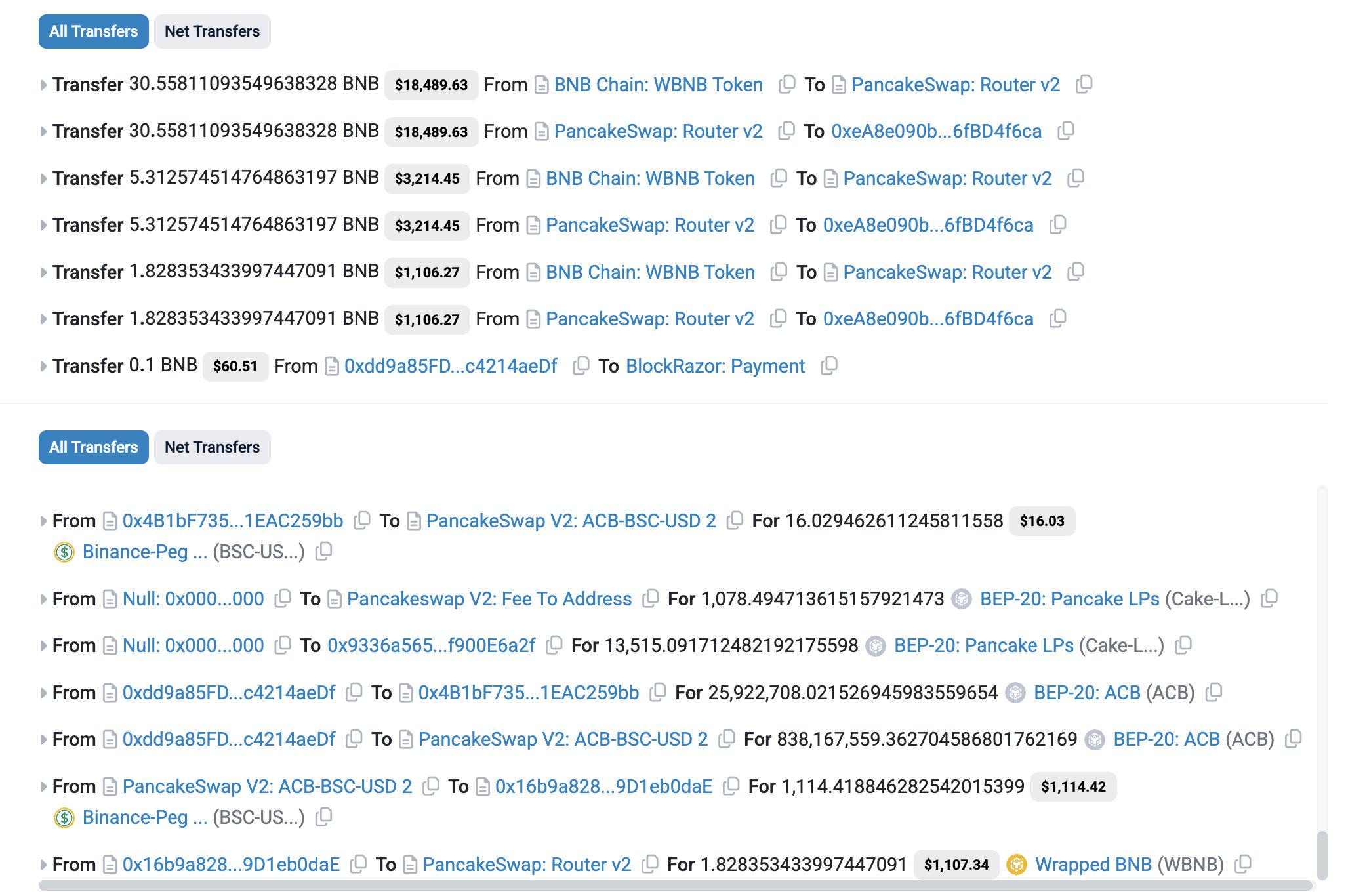

(6) 4월 24일 모니터링에 따르면 ACB는 BSC에서 공격을 받아 약 2만2천 달러의 피해를 입은 것으로 보인다.

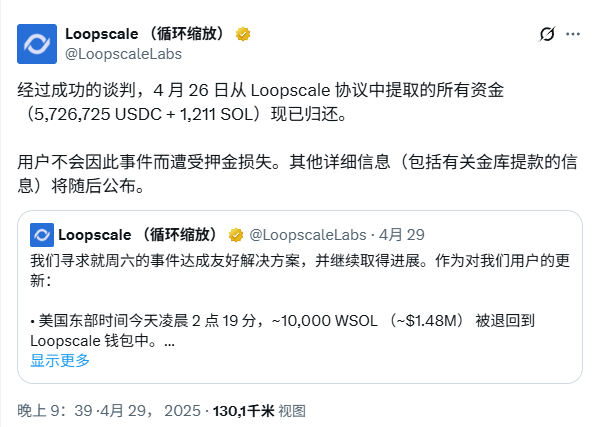

(7) 4월 27일, 솔라나 기반 모듈형 DeFi 대출 시장인 루프스케일(Loopscale)이 레이트엑스(RateX) PT 토큰 가격 결정 함수를 조작해 공격을 받아 약 570만 USDC와 1,200 SOL이 도난당했습니다. 이는 플랫폼 전체 자금의 약 12%에 해당합니다. 이 공격의 근본 원인은 Loopscale의 RateX 기반 담보 가격 책정 메커니즘의 고립된 문제인 것으로 확인되었습니다. 4월 29일, Loopscale은 성공적인 협상 끝에 4월 26일에 Loopscale 프로토콜에서 인출된 모든 자금(5,726,725 USDC + 1,211 SOL)이 반환되었다고 트윗했습니다.

러그 풀/피싱 사기

4가지 일반적인 안전 사고

(1) 4월 6일 0x3822로 시작하는 주소는 "승인" 피싱 거래에 서명하여 128,434달러를 잃었습니다.

(2) 4월 17일, 0xc1e로 시작하는 주소는 여러 개의 "허용" 피싱 서명에 서명하여 666,414달러를 손실했습니다.

(3) 4월 22일 0x7C93으로 시작하는 주소는 악의적인 "허가" 서명을 한 후 234K USD(2.65 aArbWBTC)를 잃었습니다.

(4) 4월 22일, 피해자는 0xa574로 시작하는 주소가 여러 개의 피싱 서명에 서명한 후 143만 달러 상당의 토큰을 잃었습니다.

요약하다

4월의 손실은 3월에 비해 상당히 증가했습니다. 불법 수익의 대부분은 공격자가 정교한 사회 공학 전술을 사용하여 지갑에서 3,520개의 비트코인을 훔친 단일 사건에서 비롯되었습니다. 또한, 분산형 거래소 KiloEX는 "가격 오라클 취약점"으로 인해 750만 달러의 손실을 입었고, Loopscale은 580만 달러의 도난을 당했으며, 이더리움 확장 프로토콜 ZKsync 에어드랍 계약은 약 530만 달러가 인출되었습니다. 그러나 세 플랫폼 모두 화이트 해커로부터 자금을 회수했습니다. 이더리움은 이번 달 총 손실의 60%를 차지하며 다시 한번 가장 많은 공격을 받은 네트워크가 되었습니다.

현재 피싱 공격이 만연하고 있습니다. Zero Hour Technology 보안팀에서는 엄숙히 상기시켜드립니다. 암호화폐 회사와 투자자는 돈을 이체하기 전에 URL과 스마트 계약의 진위 여부를 신중하게 확인해야 합니다. 동시에 자산을 보관하기 위해 콜드 월렛을 사용하고 소셜 미디어에 보유 자산을 노출하지 않는 것이 좋습니다. 이를 통해 견고한 자산 보안 라인을 구축할 수 있습니다. 또한, 내부 보안 교육 및 권한 관리가 이루어져야 하며, 프로젝트가 온라인으로 진행되기 전에 전문 보안 회사를 찾아 감사 및 프로젝트 배경 조사를 실시해야 합니다.