Zero Hour Technology の毎月のセキュリティ イベントのハイライトが始まりました。いくつかのブロックチェーンセキュリティリスク監視プラットフォームの統計によると、暗号通貨分野は2025年4月にハッカー攻撃、詐欺、脆弱性の悪用により約3億5,700万米ドルの損失を被り、その大部分(3億1,800万米ドル)はフィッシング攻撃に関連していました。合計17件のハッキング事件が発生し、約9,250万ドルの損失が発生しました。損失の大部分はUPCXとKiloExという2つのプラットフォームから発生し、後者はいくらかの資金を回復した。

ハッカー攻撃

7つの典型的な安全インシデント

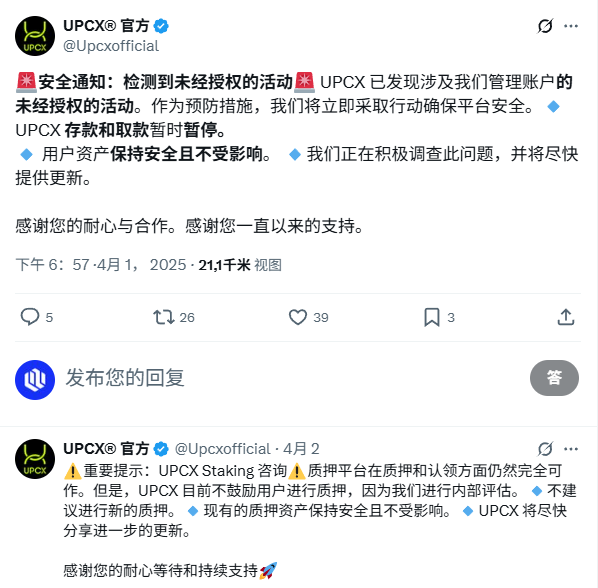

(1)4月1日、UPCXの公式アドレスが不正アクセスされた疑いがあった。攻撃者は「ProxyAdmin」契約をアップグレードし、「withdrawByAdmin」関数を呼び出して、3つの管理アカウントから合計1,840万UPC(約7,000万ドル)を送金しました。現在、これらの資金は別のアドレスに残っており、交換されていません。 UPCXの関係者は事件を認め、「不正行為が検出された」と述べた。

(2)4月8日の監視によると、MEVボット(アドレス:0x49e27d11379f5208cbb2a4963b903fd65c95de09)はアクセス制御の欠如により約116.7 ETHを失いました。

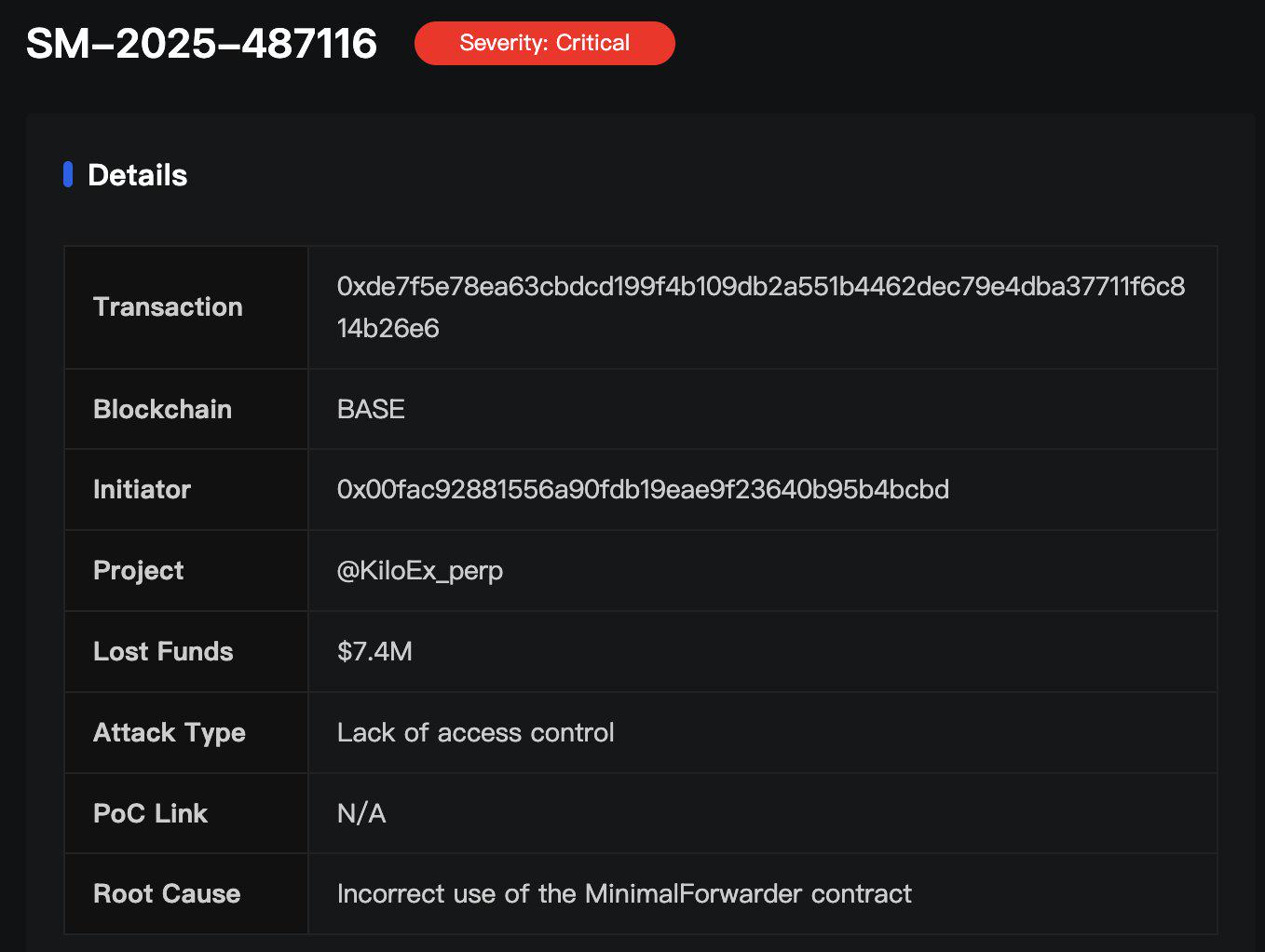

(3)4月15日、分散型永久先物取引所KiloExが攻撃を受け、BNBやBaseなど複数のオンチェーン資産が約740万ドルの損失を受けた。 SlowMist セキュリティ チームの分析によると、このインシデントの根本的な原因は、KiloEx のトップレベル コントラクト (MinimalForwarder) にアクセス制御チェックが欠如しており、それがオラクル価格の操作につながることです。プロジェクトオーナーであるSlowMistおよびその他の関係者の協力により、このイベントで影響を受けた資金の100%が無事に回収されました。

(4)4月15日、ZKsyncセキュリティチームは、約500万ドル相当のZKトークン(つまり、ZKsyncエアドロップからの残りの未請求トークン)を管理する侵害された管理者アカウントを発見しました。調査の結果、3つのエアドロップ配布契約の管理者として機能していたアカウントが侵害されていたことが判明した。盗まれたアカウントのアドレスは 0x842822c797049269A3c29464221995C56da5587D です。

4月23日、ZKsyncセキュリティ委員会が「セーフハーバー」協定を提案した後、攻撃者はすべての資金を返還し、事件は解決しました。

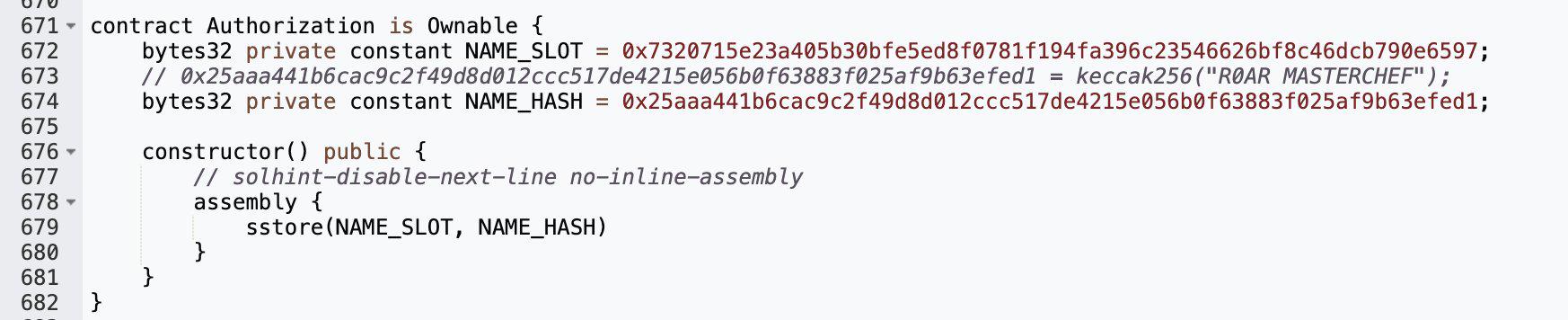

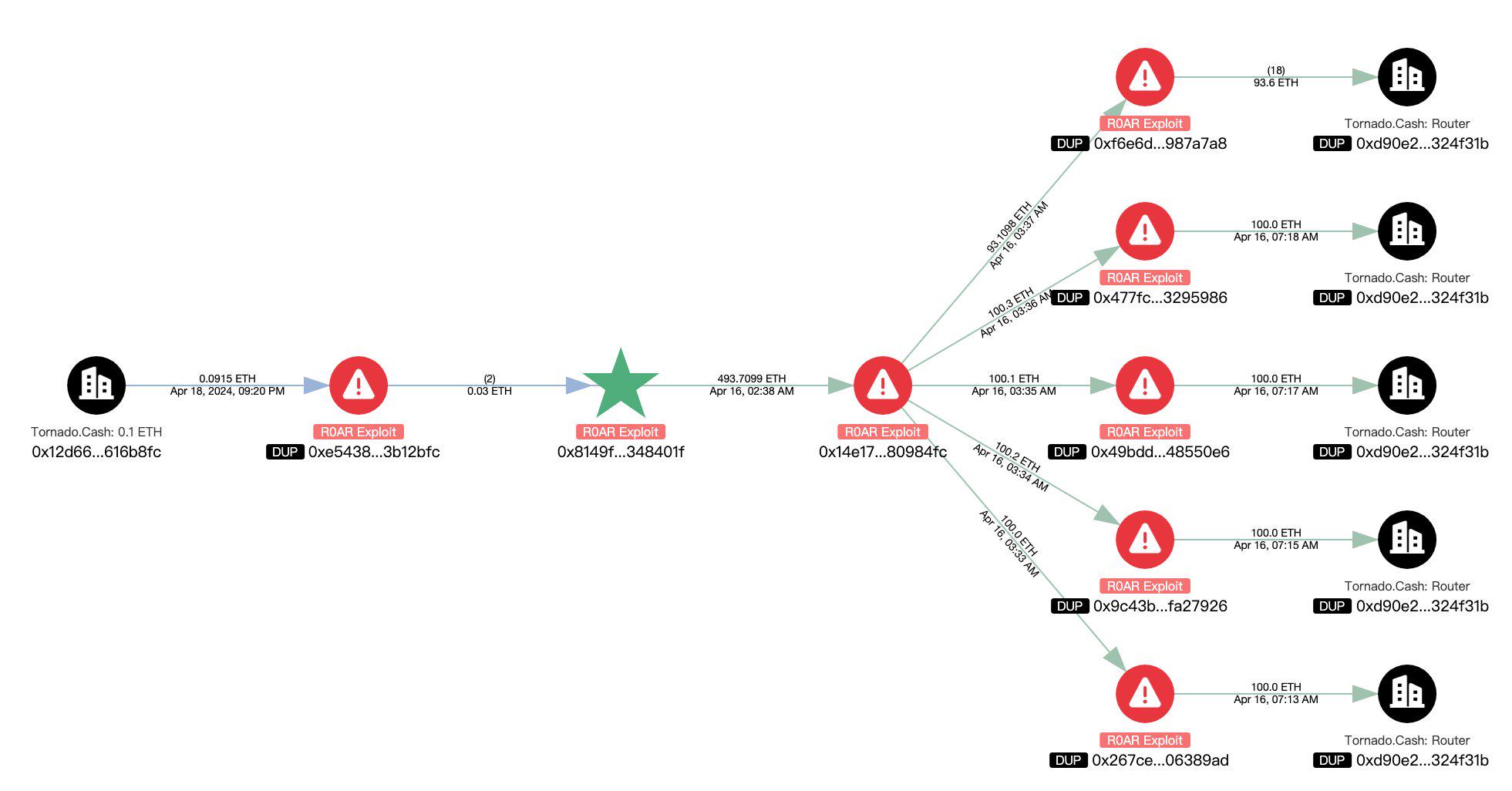

(5)4月16日、R0ARが攻撃を受け、約78万ドルの損失が発生した。分析によると、この攻撃の根本的な原因は契約にバックドアが存在することです。デプロイメントプロセス中に、R0ARStaking コントラクトは、ストレージスロットを直接変更することにより、指定されたアドレスの残高 (user.amount) を改ざんしました。その後、攻撃者は緊急引き出し機能を利用して契約内の資金をすべて引き出しました。 R0ARはツイートでこう述べた。「現時点では、これは外部からの攻撃ではないと考えています。」初期調査により、資金の盗難は R0AR コア チームのメンバーではない悪意のある開発者によるものであることが判明しました。彼は現在プロジェクトから外されており、すべての権限が取り消されています。

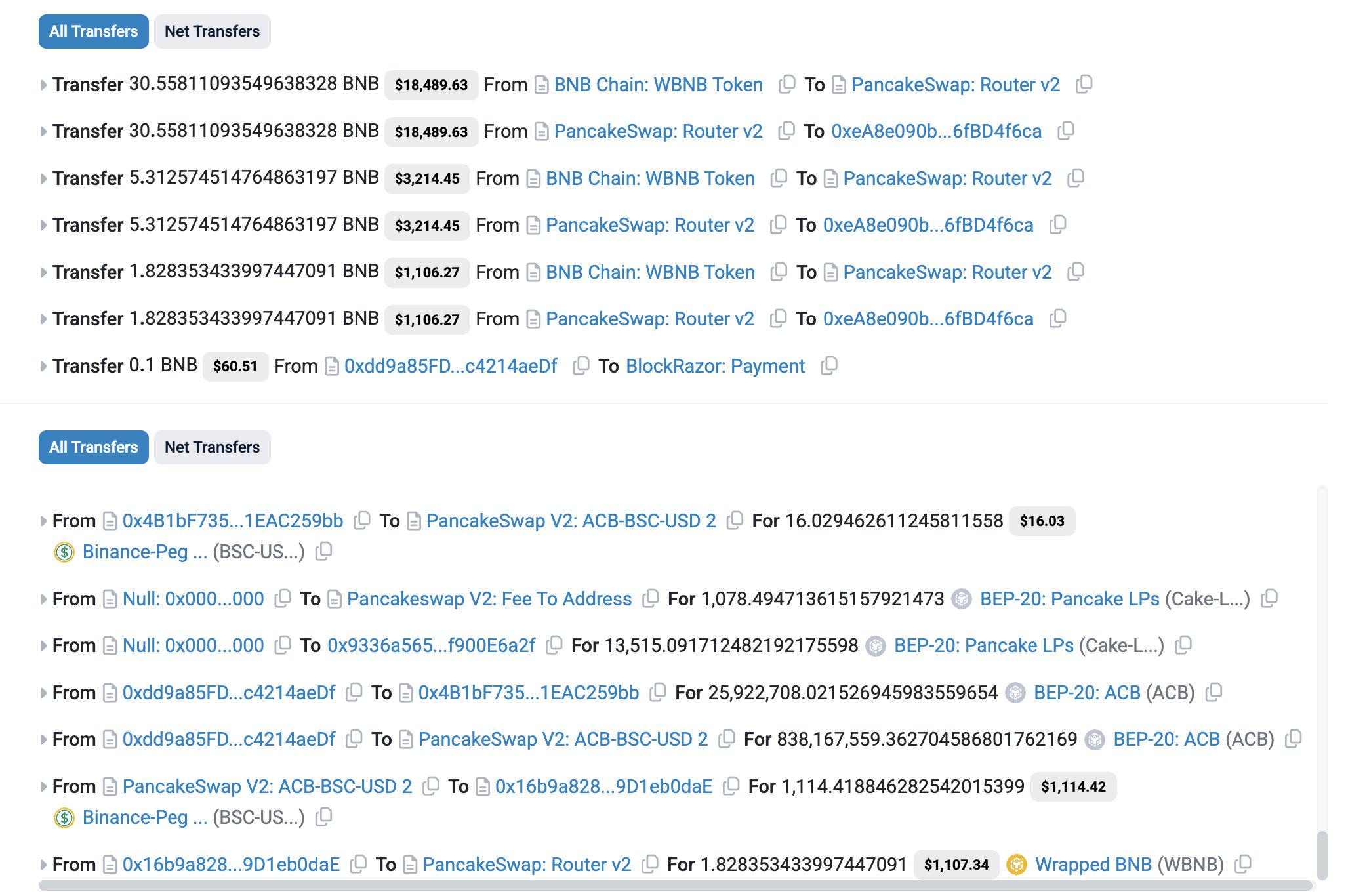

(6)4月24日、監視によれば、ACBはBSCで攻撃を受け、約2万2000米ドルの損失が発生したとみられる。

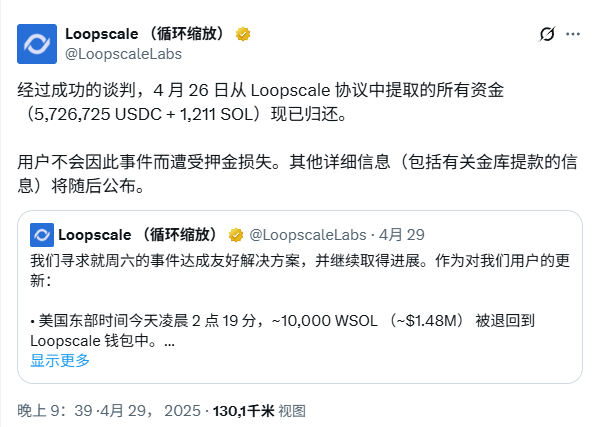

(7)4月27日、Solana上に構築されたモジュラーDeFiローン市場であるLoopscaleが、RateX PTトークンの価格設定機能の操作による攻撃を受け、プラットフォームの総資金の約12%に相当する約570万USDCと1,200SOLが盗まれました。この攻撃の根本的な原因は、Loopscale の RateX ベースの担保価格設定メカニズムにおける個別の問題であることが確認されました。 4月29日、Loopscaleは、交渉が成功した結果、4月26日にLoopscaleプロトコルから引き出されたすべての資金(5,726,725 USDC + 1,211 SOL)が返還されたとツイートした。

ラグプル/フィッシング詐欺

4つの典型的な安全インシデント

(1)4月6日、0x3822で始まるアドレスは、「承認」フィッシング取引に署名することにより128,434ドルを失いました。

(2)4月17日、0xc1eで始まるアドレスは、複数の「許可」フィッシング署名に署名することで666,414ドルを失いました。

(3)4月22日、0x7C93で始まるアドレスは、悪意のある「許可」署名に署名した後、234K米ドル(2.65 aArbWBTC)を失いました。

(4)4月22日、0xa574で始まるアドレスが複数のフィッシング署名に署名した後、被害者は143万ドル相当のトークンを失いました。

要約する

4月の損失は3月に比べて大幅に増加しました。不正収益の大部分は、攻撃者が高度なソーシャルエンジニアリング戦術を使用してウォレットから3,520ビットコインを盗んだ単一の事件から生じたものです。さらに、分散型取引所KiloEXは「価格オラクルの脆弱性」により750万ドルの損失を被り、Loopscaleは580万ドルの盗難に遭い、イーサリアム拡張プロトコルZKsyncエアドロップ契約からは530万ドル近くが引き出されました。しかし、3つのプラットフォームはすべてホワイトハットハッカーから資金を回収しました。イーサリアムは再び最も攻撃を受けたネットワークとなり、今月の総損失の60%を占めた。

現在、フィッシング攻撃が横行しています。 Zero Hour Technology セキュリティ チームは厳粛に警告します: 暗号通貨会社と投資家は、送金前に URL とスマート コントラクトの信頼性を慎重に検証する必要があります。同時に、資産のセキュリティラインを強固にするために、資産の保管にはコールドウォレットを使用し、保有資産をソーシャルメディアに公開しないようにすることが推奨されます。さらに、社内のセキュリティトレーニングと権限管理を実施し、プロジェクトがオンラインになる前に、専門のセキュリティ会社に監査とプロジェクトの背景調査を実施してもらう必要があります。