Sam Kessler , Coindesk 제공

Joy, PANews에서 편집

기사 하이라이트:

- 코인데스크는 Injective, ZeroLend, Fantom, Sushi, Yearn Finance, Cosmos Hub 등 잘 알려진 블록체인 프로젝트를 포함하여 북한의 IT 근로자를 모르게 고용한 암호화폐 회사를 12개 이상 찾아냈습니다.

- 직원들은 가짜 신분증을 사용했고, 면접을 성공적으로 통과했으며, 자격 심사를 통과했고, 실제 근무 이력을 제공했습니다.

- 미국을 비롯하여 북한에 제재를 가한 다른 나라에서는 북한 노동자를 고용하는 것이 불법이다. 이는 보안 위험을 초래하며, 코인데스크는 여러 회사가 북한 IT 근로자를 고용한 뒤 해킹을 당했다는 사실을 발견했습니다.

- "모두가 이런 사람들을 걸러내려고 노력하고 있습니다." 2021년에 코스모스 허브 블록체인 개발을 돕기 위해 실수로 북한 IT 근로자 2명을 고용했다고 말한 유명 블록체인 개발자 자키 마니안의 말이다.

2023년, 암호화폐 회사인 트루플레이션은 창립자인 슈테판 러스트가 자신도 모르게 처음으로 북한 직원을 고용했을 당시 아직 초기 단계였습니다.

Rust는 스위스에 있는 그의 집에서 "우리는 항상 훌륭한 개발자를 찾고 있습니다."라고 말했습니다. 갑자기 "이 개발자가 우리를 만났어요."

"류헤이"는 일본에서 일하고 있다고 주장하며 텔레그램으로 이력서를 보냈다. 그가 채용된 직후부터 이상한 불일치가 나타나기 시작했습니다.

어느 순간, "저는 한 남자와 전화 통화를 했는데, 그는 지진을 겪었다고 말했습니다."라고 라스터는 회상했습니다. 하지만 일본에서는 최근 지진이 발생하지 않았습니다. 그러자 직원이 전화를 놓치기 시작했고, 그가 나타났을 때는 "그 사람이 아니었어요"라고 라스터는 말했습니다. "다른 사람이에요." 누구였든 일본식 악센트를 버렸습니다.

러스트는 곧 "류헤이"와 다른 직원 4명(팀원의 3분의 1 이상)이 북한 주민이라는 사실을 알게 되었습니다. 러스트는 직원들에게 해외 원격 근무를 제공하고 그 수익을 평양으로 송금하려는 북한의 조직적 음모에 실수로 연루되었습니다.

미국 당국은 최근 북한 IT 근로자들이 암호화폐 고용주를 포함한 기술 회사에 침투하여 그 수익을 북한의 핵무기 프로그램에 투자하고 있다는 경고를 강화했습니다. 2024년 유엔 보고서 에 따르면, 이러한 IT 노동자들은 북한에서 연봉 최대 6억 달러를 벌어들인다고 합니다.

범죄에 대한 대가로 노동자를 고용하고 급여를 지급하는 것은 - 의도하지 않은 경우에도 - 유엔 제재 위반이며 미국과 다른 많은 나라에서 불법입니다. 북한 해커들은 은밀하게 고용한 직원을 통해 회사를 공격하는 것으로 알려져 있어, 이는 심각한 보안 위험을 초래합니다.

코인데스크 조사에 따르면 북한 구직자들이 얼마나 공격적이고 빈번하게 암호화폐 회사를 노리는지 드러났습니다. 이들은 성공적인 면접과 신원 조사 통과는 물론이고, 심지어 오픈소스 소프트웨어 저장소인 GitHub에 인상적인 코드 기여 이력도 보여주었습니다.

코인데스크는 실수로 북한의 IT 근로자를 고용했다고 말하는 암호화폐 회사 10곳 이상과 인터뷰를 가졌습니다.

창립자, 블록체인 연구자, 업계 전문가와의 인터뷰를 통해 북한의 IT 근로자가 예전에 생각했던 것보다 암호화폐 산업에 훨씬 더 많이 종사하고 있다는 것을 알 수 있었습니다. 이 기사를 위해 인터뷰한 채용 관리자는 거의 모두 북한 개발자로 의심되는 사람을 인터뷰했거나, 모르게 채용했거나, 그렇게 한 사람을 알고 있다고 인정했습니다.

잘 알려진 블록체인 개발자인 자키 마니안은 "전체 암호화폐 산업에서 북한 출신 이력서, 구직자 또는 기여자의 비중은 50%가 넘을 수 있다"고 말했다. 그는 2021년에 우연히 두 명의 북한 IT 직원을 고용해 코스모스 허브 블록체인을 개발했다고 말했다. "모두가 이런 사람들을 걸러내려고 노력하고 있어요."

코인데스크가 밝힌 북한의 알려지지 않은 고용주 중에는 코스모스 허브, 인젝티브, 제로렌드, 팬텀, 스시, 얀 파이낸스 등 잘 알려진 블록체인 프로젝트가 여러 개 있습니다. "모든 일은 비공개적으로 일어났습니다."라고 마니안이 말했습니다.

이번 조사는 해당 회사가 실수로 북한 IT 근로자를 고용했다는 사실을 공개적으로 인정한 첫 번째 사례입니다.

많은 경우 북한 노동자들은 일반 직원과 같은 방식으로 업무를 수행합니다. 그러므로 어떤 의미에서 고용주는 기본적으로 지불한 만큼의 대가를 받습니다. 하지만 코인데스크는 해당 직원들이 급여를 북한 정부와 연결된 블록체인 주소로 송금했다는 증거를 발견했습니다.

코인데스크의 조사에서는 북한 IT 직원을 고용한 암호화폐 프로젝트가 나중에 해킹당한 사례도 여러 건 발견됐습니다. 일부 사례에서는 도난이 회사에 급여를 지급한 것으로 의심되는 북한 IT 직원과 직접적으로 연관되었습니다. 2021년 해킹으로 300만 달러의 손실을 본 잘 알려진 DeFi 프로토콜인 Sushi의 경우가 그렇습니다.

미국 재무부 외국자산통제국(OFAC)과 법무부는 2022년 북한이 미국 암호화폐 산업에 침투하려는 시도를 홍보하기 시작했습니다 . 코인데스크가 발견한 증거에 따르면 북한 IT 근로자들은 훨씬 이전, 적어도 2018년 초부터 가짜 신원으로 암호화폐 회사에서 일하기 시작한 것으로 보인다.

"저는 많은 사람들이 이게 방금 일어난 일이라고 생각하는 실수를 범한다고 생각합니다."라고 마니안은 말했습니다. "이 사람들은 2016년, 2017년, 2018년으로 거슬러 올라가는 GitHub 계정과 다른 것들을 가지고 있었습니다."(Microsoft가 소유한 GitHub는 많은 소프트웨어 조직에서 코드를 호스팅하고 개발자가 협업할 수 있도록 사용하는 온라인 플랫폼입니다.)

코인데스크는 블록체인 결제 기록, 공개 GitHub 코드 기여, 미국 정부 관리의 이메일, 대상 기업과의 직접 인터뷰 등 다양한 방법을 사용하여 북한 IT 근로자를 회사에 연결했습니다. 코인데스크가 조사한 북한 최대 규모의 결제 네트워크 중 하나는 블록체인 조사관인 ZachXBT에 의해 발견되었으며, 그는 8월에 의심되는 북한 개발자 목록을 공개했습니다.

이전에는 고용주들이 원치 않는 홍보나 법적 결과를 두려워하여 아무 말도 하지 않았습니다. 이제 CoinDesk가 발굴한 엄청난 양의 지불 기록과 기타 증거에 직면한 많은 사람들이 나서서 처음으로 자신의 이야기를 공유하기로 결정했으며, 이를 통해 북한이 암호화폐 산업에 침투한 엄청난 성공과 규모를 조명했습니다.

위조 문서

표면적으로는 일본인 직원이었던 류헤이를 고용한 후, Rust의 Truflation에는 새로운 지원서가 넘쳐났습니다. 불과 몇 달 만에 Rust는 자신도 모르게 몬트리올, 밴쿠버, 휴스턴, 싱가포르에 거주한다고 말하는 북한 개발자 4명을 더 고용했습니다.

암호화 산업은 특히 북한 IT 종사자들의 방해 행위에 취약합니다. 암호화폐 산업의 인력은 매우 글로벌하며, 암호화폐 회사는 다른 회사보다 완전 원격(익명) 개발자를 고용하려는 의지가 더 강한 경우가 많습니다.

코인데스크는 텔레그램과 디스코드와 같은 메시징 플랫폼, Crypto Jobs List와 같은 암호화폐 전문 구인 게시판, Indeed와 같은 채용 사이트 등 다양한 출처를 통해 암호화폐 회사가 접수한 북한의 구인 공고를 검토했습니다.

"그들이 고용될 가능성이 가장 높은 곳은 Discord에서 고용할 의향이 있는 정말 신선하고 새로 만들어진 팀입니다." 북한의 암호화폐 활동과 관련된 보안 연구를 자주 발표하는 암호화폐 지갑 앱 MetaMask의 제품 관리자 Taylor Monahan의 말이다. "그들은 백그라운드 체크를 거친 사람을 고용할 절차가 없습니다. 그들은 종종 암호화폐로 지불할 의향이 있습니다."

러스트는 Truflation의 모든 신규 직원에 대한 신원조사를 실시한다고 말했습니다. "그들은 우리에게 여권과 신분증을 보내고, GitHub 저장소를 주고, 테스트를 실행한 다음, 우리는 기본적으로 그들을 고용했습니다."

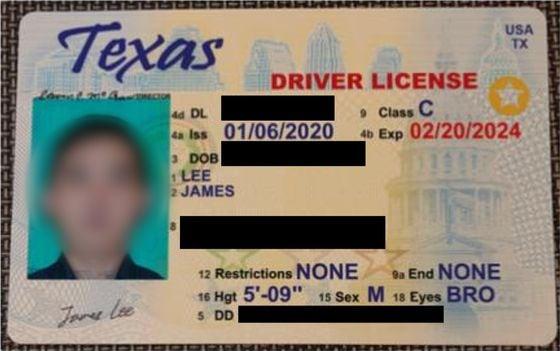

암호화폐 회사인 트루플레이션(Truflation)에 신원 증명을 위해 텍사스 운전면허증을 제출한 신청자가 이제 북한 시민으로 의심받고 있습니다. 북한 IT 근로자들이 도용된 신분증을 사용했기 때문에, 코인데스크는 일부 세부 정보를 공개하지 않고 있습니다. (사진 제공: Stefan Rust)

일반인에게는 위조 문서 대부분을 진짜 여권이나 비자와 구별할 수 없지만, 전문가들은 코인데스크에 전문적인 배경 조사 서비스를 이용하면 위조 문서를 찾아낼 가능성이 높다고 말했습니다.

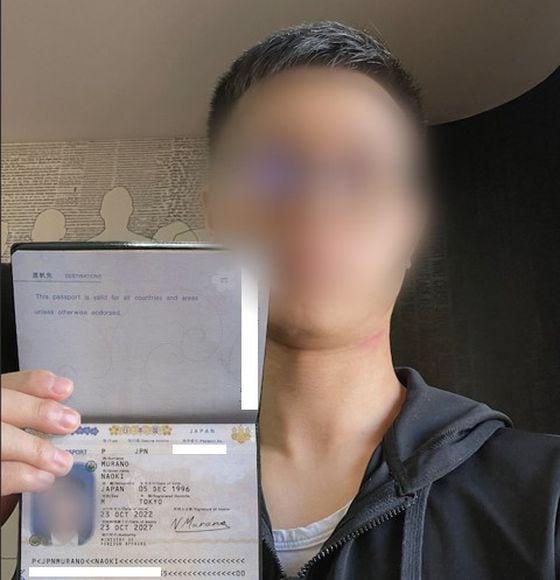

ZachXBT가 확인한 북한 IT 직원으로 의심되는 사람 중 한 명인 "나오키 무라노"는 해당 회사에 겉보기에 진짜인 일본 여권을 제공했습니다. (사진 제공: Taylor Monahan)

ZachXBT가 확인한 북한 IT 직원으로 의심되는 사람 중 한 명인 "나오키 무라노"는 해당 회사에 겉보기에 진짜인 일본 여권을 제공했습니다. (사진 제공: Taylor Monahan)

신생기업이 전문적인 배경 조사원을 고용할 가능성은 낮지만 "우리는 대기업에서 실제 직원 또는 적어도 계약직으로 북한 IT 인력을 봅니다."라고 모나한은 말했습니다.

눈에 띄지 않게 숨어 있음

코인데스크는 많은 경우 북한 기업의 IT 직원들이 공개적으로 이용 가능한 블록체인 데이터를 이용해 작업하고 있다는 사실을 발견했습니다.

2021년, 블록체인 개발사 Manian의 회사 Iqlusion에 도움이 필요했습니다. 그는 인기 있는 Cosmos Hub 블록체인을 업그레이드하는 프로젝트를 도울 수 있는 프리랜서 프로그래머를 찾고 있습니다. 그는 두 명의 새로운 직원을 채용했고, 그들은 매우 뛰어난 성과를 냈습니다.

마니안은 프리랜서 "준 카이"와 "사라웃 사닛"을 직접 만난 적이 없습니다. 그들은 이전에 밀접한 관련이 있는 블록체인 네트워크 THORChain의 자금 지원을 받은 오픈소스 소프트웨어 프로젝트에서 협업했으며, 마니안에게 자신들이 싱가포르에 있다고 말했습니다.

"저는 1년 동안 거의 매일 그들과 이야기를 나누었습니다."라고 Manian이 말했습니다. "그들은 일을 해냈습니다. 솔직히 말해서, 저는 매우 만족합니다."

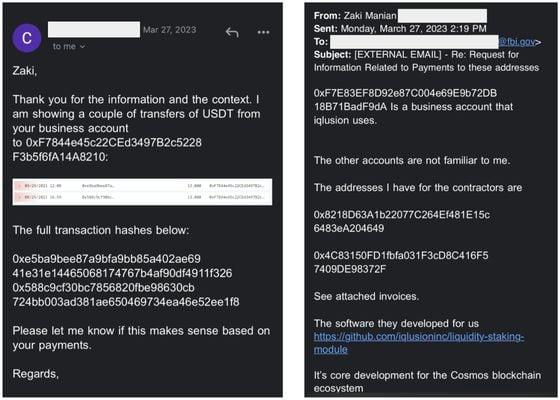

프리랜서들이 작업을 마친 지 2년 후, 마니안은 Iqlusion에서 의심되는 북한 암호화폐 지갑 주소로 토큰이 이체된 사건을 조사하던 FBI 요원으로부터 이메일을 받았습니다. 문제의 이체는 Iqlusion에서 Kai와 Sanit에게 이루어진 지불로 밝혀졌습니다.

왼쪽: FBI 요원(이름 삭제됨)이 Zaki Manian에게 자신의 회사 Iqlusion에서 이루어진 두 가지 블록체인 결제에 대한 정보를 요청합니다. 오른쪽: 마니안은 에이전트에게 거래가 Iqlusion과 다양한 계약자 사이에서 이루어졌다고 말했습니다.

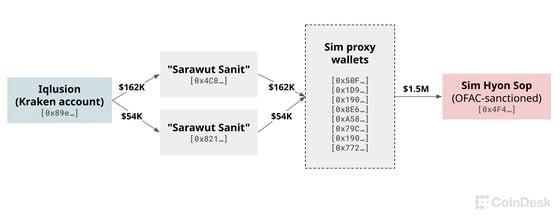

FBI는 마니안에게 그가 계약한 개발자들이 북한 요원이라는 사실을 결코 확인하지 않았지만, 코인데스크가 카이와 사닛의 블록체인 주소를 검토한 결과, 2021년과 2022년에 그들은 OFAC 제재 목록에 있는 김상만 과 심현섭이라는 두 사람에게 수익을 송금한 것으로 나타났습니다.

OFAC에 따르면 심씨는 북한 광선은행의 대표였으며, 이 은행은 IT 근로자들의 자금을 세탁해 "북한의 대량살상무기와 탄도 미사일 프로그램에 자금을 지원"했습니다. 사라우트는 자신의 수입을 모두 Sim 및 Sim과 관련된 다른 블록체인 지갑에 쏟은 것으로 보입니다.

2022년 4월부터 12월까지의 블록체인 기록에 따르면 "사라우트 사닛"은 자신의 모든 급여를 OFAC 승인을 받은 북한 요원 심현섭과 관련된 지갑으로 보냈습니다. (CoinDesk에서 추적한 이더리움 지갑 중 일부. Arkham에서 추정한 자산 가격)

동시에 카이는 약 800만 달러를 김씨에게 직접 송금했습니다 . 2023년 OFAC 자문 에 따르면 김씨는 북한이 운영하는 Chinyong Information Technology Cooperation의 대표였으며, 이 회사는 "자사가 통제하는 회사와 대표를 통해 러시아와 라오스에서 일하는 북한 IT 근로자 대표단을 고용했습니다."

2021년 내내 "준카이"는 김상만 과 관련된 OFAC 제재 목록에 있는 블록체인 주소로 770만 달러 상당의 암호화폐를 직접 보냈습니다 . (CoinDesk에서 추적한 이더리움 지갑 중 일부. Arkham에서 추정한 자산 가격)

Iqlusion이 Kai에게 준 급여는 그가 Kim에게 준 약 800만 달러 중 5만 달러에도 미치지 못했고, 나머지 돈은 일부 다른 암호화폐 회사에서 나왔습니다.

예를 들어, 코인데스크는 널리 사용되는 Fantom 블록체인을 개발하는 Fantom Foundation이 "Jun Kai"와 북한과 관련이 있는 다른 개발자에게 지불을 했다는 사실을 발견했습니다.

"Fantom은 2021년에 북한과 관련된 두 명의 외부 인물이 있다는 것을 확인했습니다." Fantom Foundation 대변인이 CoinDesk에 말했습니다. "그러나 관련 개발자들은 결코 완료되지 않고 배포되지도 않은 외부 프로젝트에 참여했습니다."

Fantom Foundation에 따르면 "관련된 두 직원은 해고되었습니다. 그들은 악성 코드를 제공한 적이 없고 Fantom의 코드 베이스에 액세스한 적도 없으며 Fantom 사용자는 영향을 받지 않았습니다." 대변인은 북한 직원이 Fantom의 서버를 공격하려고 시도했지만 필요한 액세스 권한이 없어 실패했다고 말했습니다.

OpenSanctions 데이터베이스 에 따르면, 북한과 관련된 김씨의 블록체인 주소는 정부에 의해 2023년 5월까지 공개되지 않았는데, 이는 Iqlusion과 Fantom 지불이 이루어진 지 2년이 넘은 후였습니다.

기동을 위한 공간을 확보하세요

미국과 유엔은 각각 2016년과 2017년에 북한 IT 근로자의 고용에 대해 제재를 부과했습니다.

여러분이 알든 모르든, 미국에서 북한 노동자에게 급여를 지급하는 것은 불법입니다. 이는 "엄격 책임"이라는 법적 개념입니다.

회사가 어디에 있는지는 중요하지 않습니다. 북한에 제재를 가한 국가에서 사업을 하는 모든 회사는 북한 노동자를 고용하는 데 있어 법적 위험을 감수해야 합니다.

그러나 미국과 다른 유엔 회원국들은 아직 북한 IT 근로자를 고용한 암호화 회사를 기소하지 않았습니다.

미국 재무부는 미국 기반 회사인 Iqlusion에 대한 조사를 시작했지만, 마니안은 조사가 아무런 처벌 없이 끝났다고 말했습니다.

미국 당국은 이 회사들에 대한 기소에 관대한 태도를 보였습니다. 이는 부분적으로 이들이 최상의 경우 비정상적으로 정교하고 복잡한 신원 사기의 희생자였거나 최악의 경우 가장 굴욕적이고 장기간 지속된 사기의 희생자였다는 것을 인정한 것입니다.

법적 위험 외에도 MetaMask의 Monahan은 북한 IT 노동자들에게 돈을 지불하는 것도 "본질적으로 정권에 의해 착취당하는 사람들에게 돈을 지불하는 것이기 때문에 나쁘다"고 설명했습니다.

유엔 안전보장이사회 의 615페이지 분량 보고서 에 따르면, 북한의 IT 노동자들은 임금의 일부만을 유지할 수 있는 것으로 나타났습니다. 보고서는 "저소득 근로자는 10%를 유지하는 반면, 고소득 근로자는 30%를 유지할 수 있다"고 밝혔습니다.

모나한은 "그 급여가 북한 평균에 비하면 여전히 높을 수 있지만, 그들이 어디에 살든 상관없다"고 말했다. "내가 누군가에게 돈을 주고 그 사람이 급여 전체를 상사에게 보내야 한다면, 나는 매우 불편할 것이다. 그들의 상사가 북한 정권이라면, 나는 훨씬 더 불편할 것이다."

코인데스크는 신고 과정에서 몇몇 북한 IT 종사자 의심자와 연락을 취했으나 아직 답변을 받지 못했습니다.

미래

코인데스크는 OFAC 제재 기관의 블록체인 결제 기록을 분석하여 북한 IT 근로자를 고용할 수 있는 20개 이상의 회사를 파악했습니다. 코인데스크에 기록을 제출한 12개 회사는 이전에도 급여 명세표에서 북한 IT 근로자로 의심되는 사람을 발견한 적이 있다고 확인했습니다.

일부는 법적 결과를 두려워하여 더 이상 언급하기를 거부했지만, 다른 사람들은 다른 사람들이 자신의 경험으로부터 배울 수 있기를 바라는 마음에서 자신의 이야기를 공유하는 데 동의했습니다.

많은 경우, 북한 근로자는 고용되고 나면 식별하기가 더 쉽습니다.

분산형 금융에 중점을 둔 프로젝트인 Injective의 CEO인 에릭 첸은 2020년에 프리랜서 개발자와 계약했지만 성과가 좋지 않아 바로 해고했다고 말했습니다.

"그는 오래 가지 못했어요."라고 첸이 말했다. "그가 쓴 코드는 끔찍했고 제대로 작동하지 않았습니다." 첸은 작년에 미국 "정부 기관"이 Injective에 연락할 때까지 그 직원이 북한과 관련이 있다는 사실을 몰랐습니다.

몇몇 회사는 코인데스크에 북한과의 연관성을 알기도 전에 열악한 업무 품질을 이유로 직원을 해고했다고 말했습니다.

'몇 달 분의 급여'

하지만 북한의 IT 노동자들은 일반적인 개발자들과 비슷하며, 능력도 다양합니다.

한편으로는 "들어와서 면접 과정을 거치고 몇 달치 급여를 받는" 직원들이 있습니다. "그리고 다른 한편으로는 이 사람들을 면접하면 그들의 실제 기술 능력이 정말 강력하다는 것을 알게 됩니다."

Rust는 Truflation에서 밴쿠버 출신이라고 주장했지만 실제로는 북한 출신인 "정말 훌륭한 개발자"를 만났던 일을 회상했습니다. "그는 정말 젊은 사람이에요." 러스트가 말했다. "그는 대학을 갓 졸업한 것 같은 느낌이었습니다. 약간 풋풋하고, 매우 열정적이며, 일할 기회에 매우 설레고 있었습니다."

또 다른 예로, DeFi 스타트업 클러스터는 ZachXBT가 두 개발자가 북한과 관련이 있다는 증거를 제공한 후 8월에 두 명의 개발자를 해고했습니다.

"이 사람들이 얼마나 많은 것을 알고 있는지 정말 놀랍습니다." Cluster의 가명 창립자 z3n이 CoinDesk에 말했습니다. 회고해보면, "명백한 위험 신호"가 몇 가지 있었습니다. 예를 들어, "그들은 2주마다 지불 주소를 변경하고, 한 달에 한 번 정도 Discord 이름이나 Telegram 이름을 변경합니다."

웹캠 꺼짐

코인데스크와의 대화에서 많은 고용주들은 직원이 북한 출신일 수도 있다는 사실을 알았을 때 이상함을 느꼈다고 말했는데, 이는 더 타당해 보입니다.

때로는 이러한 단서가 직원의 근무 시간이 적절한 근무 위치와 일치하지 않는 등 미묘한 경우도 있습니다.

Truflation 등 다른 고용주들은 여러 사람이 한 사람인 것처럼 가장하는 직원이 있을 수 있으며, 직원들이 웹캠을 끄는 방식으로 이를 숨긴다는 점에 주목했습니다. (그들은 거의 모두 남자입니다).

이러한 특이한 행동은 회사에서 오전에는 회의에 참석하지만, 그 전에 많은 사람과 이야기를 나눴음에도 불구하고 나중에 논의한 내용은 모두 잊어버리는 직원을 고용할 때 더욱 두드러진다.

Rust가 범죄적 지불 네트워크를 추적한 경험이 있는 투자자에게 "일본인" 직원인 Ryuhei에 대한 우려를 표명했을 때, 그 투자자는 Truflation의 급여 명단에 있는 다른 4명의 북한 IT 근로자를 빠르게 알아냈습니다.

Rust는 "우리는 즉시 관계를 끊었습니다."라고 말하며 그의 팀이 코드에 대한 보안 감사를 실시하고 백그라운드 검사 프로세스를 강화했으며 일부 정책을 변경했다고 덧붙였습니다. 새로운 정책 중 하나는 원격 근무자에게 카메라를 켜도록 요구하는 것입니다.

300만 달러 해킹

코인데스크가 상담한 많은 고용주들은 북한 IT 근로자들이 북한의 해킹 부서와 독립적으로 운영된다고 잘못 생각했지만, 블록체인 데이터와 전문가와의 대화에 따르면 북한 해킹과 IT 근로자는 종종 연결되어 있는 것으로 나타났습니다.

2021년 9월, 스시가 암호화폐 토큰을 발행하기 위해 설립한 플랫폼인 MISO가 도난 사고로 300만 달러를 잃었습니다. 코인데스크는 이 공격이 스시가 북한과 연결된 블록체인 결제 기록을 보유한 두 명의 개발자를 고용한 것과 관련이 있다는 증거를 발견했습니다.

해킹 당시, Sushi는 신생 DeFi 분야에서 가장 주목을 받는 플랫폼 중 하나였습니다. 50억 달러 이상이 SushiSwap에 입금되었습니다. SushiSwap은 중개자 없이 사람들이 암호화폐를 거래할 수 있는 "분산형 거래소" 역할을 하는 플랫폼입니다.

당시 Sushi의 최고기술책임자였던 Joseph Delong은 MISO 도난의 원인이 플랫폼 개발에 관여한 두 명의 프리랜서 개발자 때문이라고 추적했습니다. 그들은 Anthony Keller와 Sava Grujic이라는 이름을 사용했습니다. 델롱은 이들 개발자(이제 그는 이들이 동일한 개인 또는 그룹일 것으로 의심하고 있다)가 MISO 플랫폼에 악성 코드를 주입해 자신들이 제어하는 지갑으로 자금을 이체했다고 말했다.

켈러와 그루이치가 스시 프로토콜을 관리하는 분산형 자율 조직인 스시 DAO에 채용되었을 때, 그들이 제공한 자격증은 초보 개발자에게 전형적이고 심지어 인상적일 정도로 뛰어났습니다.

켈러는 대중 앞에서는 "eratos1122"라는 가명을 사용했지만 MISO 채용에 지원할 때는 실제 이름인 "앤서니 켈러"를 사용한 것으로 보인다. Delong이 CoinDesk에 공유한 이력서에서 Keller는 조지아주 게인즈빌에 살고 있으며 피닉스 대학교에서 컴퓨터 공학 학사 학위를 취득했다고 주장했습니다. (대학 측은 동명의 졸업생이 있는지에 대한 논평 요청에 응답하지 않았습니다.)

“ 앤서니 켈러 ”는 조지아주 게인즈빌에 살고 있다고 주장하고 그의 이력서에는 인기 있는 분산형 금융 애플리케이션인 Yearn에서의 근무 경험이 나와 있습니다.

켈러의 이력서에는 이전 업무에 대한 언급이 있습니다. 이 중 가장 인상적인 것은 Yearn Finance로, 매우 인기 있는 암호화폐 투자 프로토콜로, 사용자들에게 다양한 투자 전략을 통해 이자를 벌 수 있는 방법을 제공합니다. Yearn의 핵심 개발자인 Banteg는 Keller가 Yearn에서 개발한 Coordinape의 개발에 참여했다고 확인했습니다. Coordinape는 팀의 협업과 결제 원활화를 돕기 위해 개발된 애플리케이션입니다. (Banteg는 Keller의 작업이 Coordinape에 국한되었으며 Yearn의 핵심 코드베이스에 접근할 수 없었다고 말했습니다.)

델롱에 따르면 켈러는 그루이치를 MISO에 소개했고 두 사람은 서로 "친구"라고 묘사했습니다. 켈러와 마찬가지로 그루이치도 온라인 가명인 "AristoK3"가 아닌 실명을 사용하여 이력서를 제출했습니다. 그는 세르비아 출신이며 베오그라드 대학교에서 컴퓨터 과학 학사 학위를 취득했다고 주장합니다. 그의 GitHub 계정은 활성화되어 있으며, 그의 이력서에는 여러 소규모 암호화폐 프로젝트와 게임 스타트업에서 근무한 경험이 나와 있습니다.

"사바 그루이치"는 이력서에서 5년의 프로그래밍 경험을 나열했고, 세르비아 베오그라드에 거주하고 있다고 주장했습니다.

해킹 전에 켈러와 그루이치와 긴밀히 협력했던 스시의 전 핵심 개발자 레이첼 추는 해킹 전에 두 사람에 대해 "의심"을 품고 있었다고 말했습니다.

두 사람 사이의 거리에도 불구하고 그루이치와 켈러는 "같은 악센트"와 "같은 문자 메시지 방식"을 가지고 있었다고 추는 말했다. 그녀는 "우리가 말할 때마다 공장에서 들리는 소리처럼 배경 소음이 들렸다"고 덧붙였다. 추는 켈러의 얼굴은 봤지만 그루이치의 얼굴은 본 적이 없다고 회상했다. 추에 따르면 켈러의 카메라는 "확대"되어 있었기 때문에 그녀는 그의 뒤에 무엇이 있는지 볼 수 없었다고 합니다.

그루이치와 켈러는 결국 같은 시기에 MISO에 대한 기여를 중단했습니다. "우리는 그들이 같은 사람이라고 생각했습니다." 델롱이 말했다. "그래서 우리는 그들에게 돈을 지불하는 것을 멈췄습니다." COVID-19 팬데믹이 절정에 달했을 때, 원격 암호화폐 개발자들이 급여에서 추가 수입을 얻기 위해 여러 사람을 사칭하는 것은 드문 일이 아니었습니다.

2021년 여름에 그루이치와 켈러가 해고된 후, 스시 팀은 그들이 MISO 코드베이스에 접근할 수 있도록 허가를 취소하지 않았습니다.

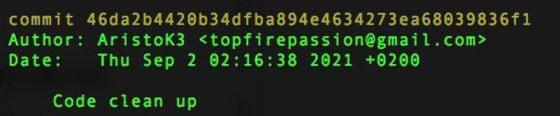

CoinDesk에서 입수한 스크린샷에 따르면, Grujic은 자신의 온라인 닉네임 "Aristok3"를 사용하여 9월 2일에 MISO 플랫폼에 악성 코드를 제출하여 300만 달러를 새로운 암호화폐 지갑으로 이체했습니다.

"사바 그루이치"는 AristoK3라는 가명을 사용하여 오염된 코드를 스시의 MISO에 제출했습니다. (스크린샷은 Joseph Delong 제공)

"사바 그루이치"는 AristoK3라는 가명을 사용하여 오염된 코드를 스시의 MISO에 제출했습니다. (스크린샷은 Joseph Delong 제공)

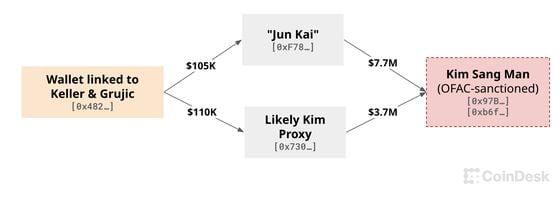

코인데스크가 블록체인 결제 기록을 분석한 결과, 그루이치와 켈러, 북한 사이에 연관성이 있을 가능성이 있는 것으로 나타났습니다. 2021년 3월, 켈러는 현재는 삭제된 트윗에 블록체인 주소를 게시했습니다. 코인데스크는 해당 주소, 그루이치의 해커 주소, 그리고 스시에 등록된 켈러의 주소 사이에서 여러 건의 지불이 이루어졌다는 사실을 발견했습니다. 델롱에 따르면, 스시의 내부 조사 결과 해당 주소는 켈러의 주소라는 결론이 내려졌다고 합니다.

2021년부터 2022년 사이에 켈러와 그루이치와 연결된 블록체인 주소를 통해 대부분의 자금이 북한과 관련된 지갑으로 전송되었습니다. (CoinDesk에서 추적한 이더리움 지갑 중 일부. Arkham에서 추정한 자산 가격)

코인데스크는 해당 주소에서 대부분의 자금이 "준 카이"(OFAC 제재 대상인 김상만에게 돈을 보낸 Iqlusion 개발자)와 북한의 대리인 역할을 한 것으로 보이는 또 다른 지갑(김상만에게도 돈을 지불했기 때문)으로 보내졌다는 사실을 발견했습니다.

스시의 내부 조사 결과, 켈러와 그루이치는 종종 러시아 IP 주소에서 활동한 것으로 나타났으며, 이는 이들이 북한인이라는 주장을 더욱 뒷받침했습니다. OFAC는 북한 IT 근로자들이 때때로 러시아에 기반을 두고 있다고 밝혔다. (켈러의 이력서에 있는 미국 전화번호는 더 이상 사용되지 않으며, 그의 "eratos1122" Github 및 Twitter 계정은 삭제되었습니다.)

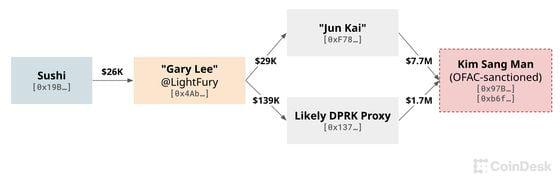

또한 코인데스크는 스시가 켈러와 그루이치와 동시에 또 다른 북한 IT 계약자로 의심되는 사람을 고용했다는 증거를 발견했습니다. ZachXBT는 개발자를 "Gary Lee" 라고 부르는데 , 그는 LightFury라는 가명으로 코드를 작성하고 수익을 "Jun Kai"와 Kim과 관련된 또 다른 프록시 주소로 전송했습니다.

2021년부터 2022년까지 스시는 "개리 리"라는 또 다른 북한 계약자를 고용했습니다. 이 근로자는 2021년부터 2022년까지의 수입을 Iqlusion의 "Jun Kai"가 사용하는 지갑을 포함하여 북한과 연결된 블록체인 주소로 송금했습니다. (CoinDesk에서 추적한 이더리움 지갑 중 일부. Arkham에서 추정한 자산 가격)

수시가 이 공격을 켈러의 가명인 "eratos1122"의 소행이라고 공개적으로 밝히고 FBI를 개입시키겠다고 위협하자 그루이치는 훔친 자금을 반환했다 . 북한의 IT 근로자들이 가짜 신원을 보호하는 데 관심을 갖는 것은 직관에 어긋나는 것처럼 보일 수 있지만, 북한의 IT 근로자들은 특정 이름을 재사용하고 많은 프로젝트에 기여하면서 명성을 쌓는 것으로 보입니다. 아마도 미래 고용주의 신뢰를 얻기 위한 노력일 것입니다.

가명인 앤서니 켈러를 보호하는 것이 장기적으로 더 수익성이 있다고 주장할 수도 있다. 스시 사건이 발생한 지 2년 후인 2023년에 "앤서니 켈러"라는 사람이 슈테판 러스트의 회사인 트루플레이션에 지원했다.

코인데스크는 "앤서니 켈러"와 "사바 그루이치"에게 연락해 답변을 얻으려 했지만 실패했습니다.

북한식 강도

유엔에 따르면, 북한은 지난 7년 동안 해킹 공격을 통해 30억 달러 이상의 암호화폐를 훔쳤습니다. 블록체인 분석 회사인 Chainalysis가 2023년 상반기에 추적한 해킹 공격 중 15건이 북한과 관련이 있었으며, 이 회사의 대변인인 마들렌 케네디는 "그 중 절반 정도가 IT 근로자를 포함한 도난 사건이었다"고 말했습니다.

북한의 사이버 공격은 후드티를 입은 프로그래머가 복잡한 컴퓨터 코드와 흑백 컴퓨터 단말기를 사용하여 메인프레임에 침입하는 헐리우드 버전의 해킹과는 다릅니다.

북한식 공격은 분명 기술이 덜 발달된 공격입니다. 이러한 공격에는 일반적으로 일종의 사회 공학적 공격이 수반되는데, 공격자는 시스템 키를 보유한 피해자의 신뢰를 얻은 후 악성 이메일 링크와 같은 간단한 것을 통해 해당 키를 직접 추출합니다.

"우리는 지금까지 북한의 실제 공격을 본 적이 없습니다." 모나한이 말했다. "그들은 항상 먼저 사회 공학을 한 다음 기기를 손상시키고 개인 키를 훔칩니다."

IT 종사자들은 잠재적 대상을 손상하는 데 사용할 수 있는 개인 정보를 얻거나 디지털 현금이 넘쳐나는 소프트웨어 시스템에 직접 액세스함으로써 북한의 강도 행위에 기여하기에 적합합니다.

일련의 우연

9월 25일, 이 기사가 인쇄되려고 할 때, CoinDesk는 Truflation의 Rust와 화상 통화를 준비했습니다. 그의 계획은 그가 이전에 공유한 세부 사항 중 일부를 확인하는 것이었습니다.

당황한 러스트는 15분 늦게 전화에 참여했습니다. 그는 방금 해킹을 당했습니다.

코인데스크는 북한 IT 근로자를 고용하도록 속아넘어간 것으로 보이는 20개 이상의 프로젝트에 연락했다. 인터뷰 마지막 2주 동안만 두 프로젝트가 해킹당했습니다. Truflation과 암호화폐 대출 앱인 Delta Prime 입니다.

두 해킹 사건이 북한 IT 직원의 의도치 않은 채용과 직접적으로 연관되어 있는지 말하기는 너무 이릅니다.

9월 16일, 델타 프라임이 처음으로 해킹당했습니다. 코인데스크는 이전에 델타 프라임과 나오키 무라노 사이의 결제 및 코드 기여를 폭로한 바 있는데, 무라노는 익명의 블록체인 탐정 ZachXBT가 북한과 관련이 있다고 홍보한 개발자 중 한 명이다.

이 프로젝트는 700만 달러 이상의 손실을 입었고, 공식적인 설명은 "개인 키가 유출되었다"는 것이었습니다 . 델타 프라임은 여러 차례의 인터뷰 요청에 응답하지 않았습니다.

2주도 채 지나지 않아 Truflation 해킹 사건이 발생했습니다. 코인데스크와 대화하기 약 2시간 전, 러스트는 자신의 암호화폐 지갑에서 자금이 빠져나가는 것을 알아챘습니다. 그는 싱가포르 출장에서 방금 돌아왔고, 자신이 무엇을 잘못했는지 알아내려고 애쓰고 있었습니다. 그는 "어떻게 그런 일이 일어났는지 모르겠어요"라고 말했다. "저는 모든 노트북을 호텔 벽의 금고에 잠가두고 있습니다. 저는 항상 휴대전화를 가지고 다닙니다."

러스트가 말하는 동안 수백만 달러가 그의 개인 블록체인 지갑에서 빠져나갔습니다. "그럼, 정말 나빠요. 이건 제 아이들의 학비와 연금에 쓸 돈이에요."

Truflation과 Rust는 결국 약 500만 달러의 손실을 입었습니다 . 공식적인 분실 이유는 개인 키가 도난당했기 때문이었습니다.