サム・ケスラー、Coindesk

編集:ジョイ、PANews

記事のハイライト:

- CoinDeskは、Injective、ZeroLend、Fantom、Sushi、Yearn Finance、Cosmos Hubなどの有名なブロックチェーンプロジェクトを含む、北朝鮮のIT労働者を知らずに雇用していた10社以上の暗号通貨企業を発見した。

- 従業員は偽造身分証明書を使用し、面接に合格し、資格審査に合格し、実際の職歴を提出した。

- 北朝鮮に制裁を課している米国やその他の国では、北朝鮮労働者の雇用は違法である。これはセキュリティ上のリスクももたらし、CoinDeskは、北朝鮮のIT労働者を雇用した後にハッキングされた企業がいくつかあることを発見した。

- 「誰もがこうした人々を排除しようとしている」と、2021年にコスモス・ハブ・ブロックチェーンの開発を手伝わせるために、北朝鮮のIT労働者2人をうっかり雇ってしまったという著名なブロックチェーン開発者のザキ・マニアン氏は語った。

2023年、暗号通貨会社 Truflation はまだ設立初期だったが、創業者のステファン・ラスト氏は知らず知らずのうちに最初の北朝鮮人従業員を雇用した。

「私たちは常に優秀な開発者を探しています」とラスト氏はスイスの自宅から語った。突然、「この開発者が私たちに会いました。」

「龍平」はテレグラムで履歴書を送り、日本で働いていると主張した。彼が雇われてすぐに、奇妙な矛盾が表面化し始めた。

「ある時、私はこの男性と電話で話していたのですが、彼は地震に遭ったと言っていました」とラスターさんは思い出した。しかし、日本では最近地震が起きていません。その後、その従業員は電話に出なくなり、出社したときには「彼ではなかった」とラスター氏は語った。 「それは別の人です。」それが誰であれ、日本語のアクセントは消えた。

ラスト氏はすぐに、「龍平」氏と他の従業員 4 人 (チームの 3 分の 1 以上) が北朝鮮人であることを知った。ラスト社は、従業員に海外での遠隔勤務を提供し、その収入を平壌に送金するという北朝鮮の組織的な陰謀に、うっかり陥ってしまったのだ。

米国当局は最近、北朝鮮のIT労働者が暗号通貨の雇用主を含むハイテク企業に侵入し、その収益を同国の核兵器計画の資金として利用しているとの警告を強めている。 2024年の国連報告書によれば、北朝鮮ではこれらのIT労働者が年間最大6億ドルを稼いでいる。

犯罪行為を行った労働者を雇用し、報酬を支払うことは、たとえ意図的でなかったとしても、国連の制裁に違反し、米国および他の多くの国では違法である。北朝鮮のハッカーは秘密裏に雇用した従業員を通じて企業を攻撃することが知られているため、これは深刻なセキュリティリスクももたらします。

CoinDeskの調査により、北朝鮮の求職者がいかに積極的かつ頻繁に暗号通貨関連企業をターゲットにしているかが明らかになった。彼らは面接に合格し、身元調査に合格し、さらにはオープンソースソフトウェアリポジトリGitHubでコード貢献の印象的な履歴を示すことさえある。

CoinDeskは、誤って北朝鮮のIT労働者を雇用したと主張する10社以上の暗号通貨企業に話を聞いた。

創設者、ブロックチェーン研究者、業界の専門家へのインタビューから、北朝鮮のIT労働者はこれまで考えられていたよりもはるかに多く暗号通貨業界に存在していることが示唆されている。この記事のためにインタビューしたほぼすべての採用マネージャーは、北朝鮮の開発者であると疑われる人物を面接したこと、そのことを知らずに採用したこと、あるいはそうした人物を誰か知っていたことを認めた。

著名なブロックチェーン開発者のザキ・マニアン氏は、「暗号通貨業界全体で、北朝鮮出身の履歴書、求職者、貢献者の割合は50%以上になる可能性がある」と語った。同氏は、2021年にコスモス・ハブ・ブロックチェーンの開発を手伝うために、誤って北朝鮮のIT従業員2人を雇ってしまったと語った。 「誰もがこうした人々を排除しようとしている」

CoinDeskが特定した無意識の北朝鮮の雇用主の中には、Cosmos Hub、Injective、ZeroLend、Fantom、Sushi、Yearn Financeなど、よく知られているブロックチェーンプロジェクトがいくつか含まれている。 「すべては舞台裏で起こった」とマニアン氏は語った。

この調査は、これらの企業が誤って北朝鮮のIT労働者を雇用していたことを公に認めた初めてのケースだ。

多くの場合、北朝鮮の労働者は正規の従業員と同じように仕事をするため、ある意味では、雇用主は支払った金額に見合った報酬を得ていることになる。しかし、CoinDeskは、これらの従業員がその後、給与を北朝鮮政府にリンクされたブロックチェーンアドレスに送金していた証拠を発見した。

CoinDeskの調査では、北朝鮮のITスタッフを雇用した暗号プロジェクトが後にハッキングされた事例もいくつか明らかになった。これらの事件のいくつかでは、盗難は、その会社の給与計算対象となっている北朝鮮のIT従業員と直接関係していた。これは、2021年にハッキングで300万ドルを失った有名なDeFiプロトコルであるSushiの場合でした。

米財務省外国資産管理局(OFAC)と司法省は2022年、北朝鮮が米国の暗号通貨業界に侵入しようとしていることを公表し始めた。 CoinDeskが明らかにした証拠は、北朝鮮のIT労働者がそれよりずっと以前、少なくとも2018年には偽の身元を使って暗号通貨企業で働き始めていたことを示唆している。

「多くの人が、これは今起こったことだと誤解していると思う」とマニアン氏は語った。 「これらの人々は、2016年、2017年、2018年にさかのぼるGitHubアカウントやその他のものを所有していました。」(マイクロソフトが所有するGitHubは、多くのソフトウェア組織がコードをホストし、開発者が共同作業できるようにするために使用するオンラインプラットフォームです。)

CoinDeskは、ブロックチェーンの支払い記録、公開されているGitHubコードの寄稿、米国政府関係者からの電子メール、標的の企業への直接インタビューなど、さまざまな方法を使用して北朝鮮のIT労働者と企業を結び付けた。 CoinDeskが調査した北朝鮮最大の決済ネットワークの1つは、ブロックチェーン調査会社ZachXBTによって発見され、同氏は8月に北朝鮮の開発者と疑われるリストを公開した。

これまで、雇用主は望ましくない宣伝や法的結果を恐れて沈黙を守っていた。現在、CoinDeskが発掘した大量の支払い記録やその他の証拠を前に、彼らの多くは名乗り出て初めて自分たちの体験を語ることを決意し、北朝鮮による仮想通貨業界への浸透の大きな成功と規模を明らかにしている。

偽造文書

表面上は日本人社員だった龍平を採用した後、ラストのTruflationには新しい応募が殺到した。わずか数か月のうちに、Rust は、モントリオール、バンクーバー、ヒューストン、シンガポールに拠点を置くという北朝鮮の開発者 4 名を知らないうちにさらに雇用した。

暗号化業界は、北朝鮮のIT労働者による妨害行為に対して特に脆弱である。暗号通貨業界の労働力は非常にグローバルであり、暗号通貨企業は他の企業よりも完全にリモートの(匿名の)開発者を雇用する意欲が高いことがよくあります。

CoinDeskは、TelegramやDiscordなどのメッセージングプラットフォーム、Crypto Jobs Listなどの暗号通貨専門求人掲示板、Indeedなどの求人サイトなど、さまざまなソースから暗号通貨企業が受け取った北朝鮮向けの求人応募書類を調べた。

「彼らが雇用される可能性が最も高いのは、ディスコードからの雇用に前向きな、真に新鮮な新設チームだ」と、北朝鮮の仮想通貨活動に関するセキュリティ調査を頻繁に発表している仮想通貨ウォレットアプリ「メタマスク」のプロダクトマネージャー、テイラー・モナハン氏は述べた。 「彼らには、身元調査を経た人材を雇うためのプロセスがありません。彼らは多くの場合、暗号通貨で支払う用意があります。」

ラスト氏は、Truflation社の新入社員全員に対して身元調査を実施していると述べた。 「彼らはパスポートと身分証明書を私たちに送り、GitHub リポジトリを提供し、テストを実施し、そして私たちは基本的に彼らを雇用したのです。」

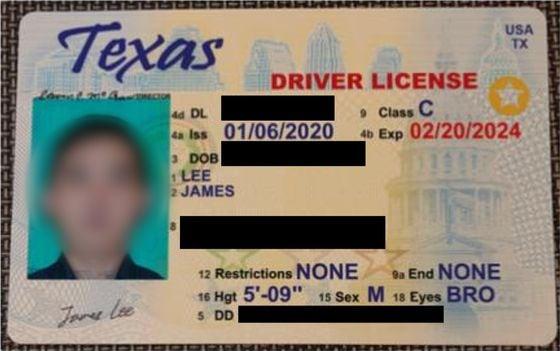

仮想通貨会社Truflationに身分証明としてテキサス州の運転免許証を提出した申請者が北朝鮮国籍である疑いがある。 CoinDeskは、北朝鮮のIT労働者が盗まれたIDを使用しているため、詳細の一部を公表していない。 (写真提供:ステファン・ラスト)

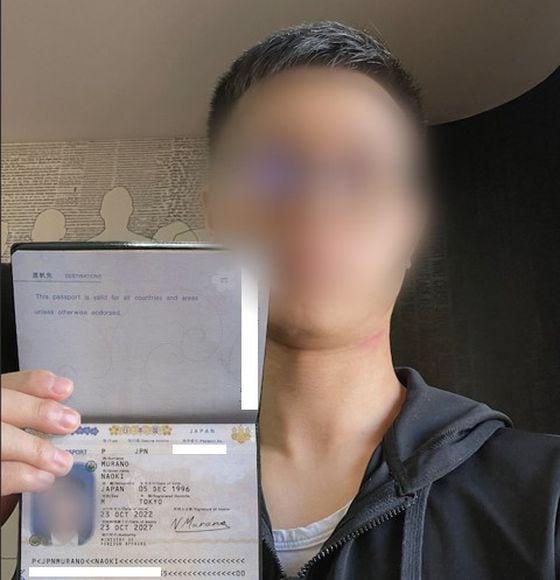

素人目には、偽造文書のほとんどは本物のパスポートやビザと区別がつかないが、専門家はCoinDeskに対し、専門的な身元調査サービスを使えば偽造を見破れる可能性が高いと語った。

ZachXBT が特定した北朝鮮の IT 従業員の容疑者の 1 人、「Naoki Murano」は、一見本物と思われる日本のパスポートを同社に提供した。 (写真提供:テイラー・モナハン)

ZachXBT が特定した北朝鮮の IT 従業員の容疑者の 1 人、「Naoki Murano」は、一見本物と思われる日本のパスポートを同社に提供した。 (写真提供:テイラー・モナハン)

新興企業がプロの身元調査員を雇う可能性は低いが、「大企業では、実際の従業員か少なくとも契約社員として、北朝鮮のIT担当者がいるのを目にする」とモナハン氏は言う。

目立つ場所に隠れる

CoinDeskは、多くの場合、北朝鮮企業のIT従業員が、公開されているブロックチェーンデータを扱っていることを発見した。

2021年、ブロックチェーン開発者マニアン氏の会社Iqlusionは助けを必要としていました。彼は、人気の Cosmos Hub ブロックチェーンをアップグレードするプロジェクトを手伝ってくれるフリーランスのプログラマーを探しています。彼は2人の新しい従業員を見つけましたが、彼らは非常に良い働きをしました。

マニアンさんはフリーランサーの「ジュン・カイ」さんと「サラウット・サニット」さんに直接会ったことはありません。彼らは以前、関連性の高いブロックチェーンネットワークTHORChainが資金提供したオープンソースソフトウェアプロジェクトで協力しており、マニアン氏にはシンガポールにいると伝えていた。

「私は1年間、ほぼ毎日彼らと話してきました」とマニアン氏は語った。 「彼らは仕事をやり遂げました。率直に言って、私はとても満足しています。」

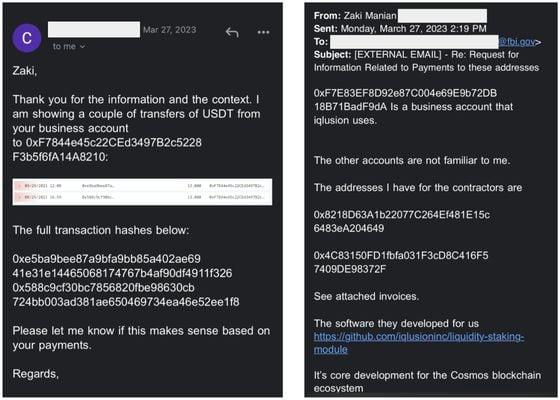

フリーランサーたちが仕事を終えてから2年後、マニアン氏は、Iqlusionから北朝鮮の疑わしい暗号通貨ウォレットアドレスへのトークン転送を調査していたFBI捜査官からメールを受け取った。問題となった送金は、Iqlusion から Kai と Sanit への支払いであることが判明しました。

左: FBI捜査官(名前は削除)がザキ・マニアン氏に、同氏の会社Iqlusionからの2件のブロックチェーン決済に関する情報を要求している。右:マニアン氏は捜査官に対し、取引はイクルージョンとさまざまな請負業者との間で行われたと語った。

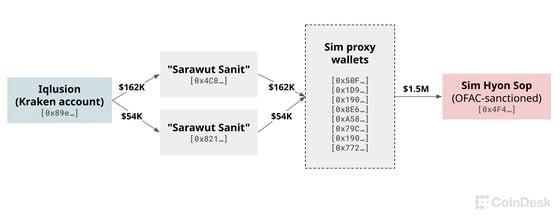

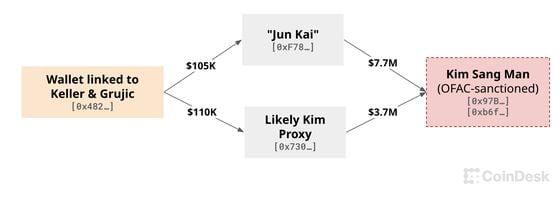

FBIはマニアン氏に対し、契約した開発者が北朝鮮の工作員であったことを認めなかったが、CoinDeskがカイ氏とサニット氏のブロックチェーンアドレスを調べたところ、2021年と2022年に彼らが収益をOFAC制裁リストに載っているキム・サンマン氏とシム・ヒョンソプ氏の2人に送金していたことが判明した。

OFACによると、シム氏は北朝鮮の光善銀行の代表者で、同銀行はIT労働者の資金を洗浄し、「北朝鮮の大量破壊兵器や弾道ミサイル計画の資金調達」を支援していた。サラウット氏は自身の収益のすべてをSimとSimに関連する他のブロックチェーンウォレットに注ぎ込んだようだ。

2022年4月から12月までのブロックチェーン記録によると、「サラウット・サニット」は給与の全額をOFAC認可の北朝鮮エージェント、シム・ヒョンソプに関連するウォレットに送金していた。 (CoinDesk が追跡したイーサリアム ウォレットの選択。資産価格は Arkham が推定。)

同時に、カイはキムに直接約800万ドルを送金した。 2023年のOFACの勧告によると、キム氏は北朝鮮が運営するチンヨン情報技術協力の代表者であり、「同社が管理する企業やその代表者を通じて、ロシアとラオスで働く北朝鮮のIT労働者の代表団を雇用していた」という。

2021年を通じて、「ジュンカイ」はキム・サンマンに関連するOFAC制裁リストにあるブロックチェーンアドレスに770万ドル相当の仮想通貨を直接送金した。 (CoinDesk が追跡したイーサリアム ウォレットの選択。資産価格は Arkham が推定。)

イクルージョンがカイに支払った給料は、キムに支払った約800万ドルのうち5万ドル未満で、残りのお金の一部は他の暗号通貨企業から支払われた。

例えば、CoinDeskは、広く使用されているFantomブロックチェーンを開発するFantom Foundationが、「Jun Kai」と北朝鮮とつながりのある別の開発者に支払いを行っていたことを発見した。

「ファントムは、2021年に2人の外部人物が北朝鮮に関与していたことを確認した」とファントム財団の広報担当者はCoinDeskに語った。「しかし、関与した開発者は、完了も展開もされなかった外部プロジェクトに関与していた」

ファントム財団によると、「関与した2人の従業員は解雇された。彼らは悪質なコードを投稿したことはなく、ファントムのコードベースにアクセスしたこともなく、ファントムのユーザーは影響を受けていない」とのこと。広報担当者は、北朝鮮の従業員がファントムのサーバーへの攻撃を試みたが、必要なアクセス権がなかったため失敗したと述べた。

OpenSanctionsデータベースによると、北朝鮮に関連する金正恩氏のブロックチェーンアドレスは、IqlusionとFantomの支払いが行われてから2年以上経った2023年5月まで政府によって公開されなかった。

機動性の余地を残す

米国と国連はそれぞれ2016年と2017年に北朝鮮のIT労働者の雇用に対して制裁を課した。

知っているかどうかに関わらず、米国で北朝鮮労働者に賃金を支払うことは違法である。これは「厳格責任」と呼ばれる法的概念である。

企業の所在地も問題ではない。北朝鮮に制裁を課している国で事業を行っている企業にとって、北朝鮮労働者の雇用は法的リスクを伴う。

しかし、米国や他の国連加盟国は、北朝鮮のIT労働者を雇用する暗号化企業をまだ起訴していない。

米財務省は米国を拠点とするイクルージョンに対する調査を開始したが、マニアン財務相は調査は罰則なしで終了したと述べた。

米当局はこれらの企業に対する告訴には寛容な姿勢を示している。これは、これらの企業が、良く言っても異常に巧妙で複雑な個人情報詐欺、最悪の場合、最も屈辱的で長期にわたる詐欺の被害者であったことを認めていることになる。

メタマスクのモナハン氏は、法的リスクに加え、北朝鮮のIT労働者に給料を支払うことは「本質的には政権に搾取されている人々に給料を支払うことになるので良くない」とも説明した。

国連安全保障理事会の615ページに及ぶ報告書によると、北朝鮮のIT労働者は賃金のほんの一部しか手元に残せないという。報告書では、「低所得者は10%を保持し、高所得者は30%を保持できる」と述べられている。

これらの給与は北朝鮮の平均に比べればまだ高いかもしれないが、「彼らがどこに住んでいるかは気にしない」とモナハン氏は語った。 「もし私が誰かに給料を払っていて、その人が給料の全額を上司に送金するよう強制されていたら、私はとても不快に感じるでしょう。その人の上司が北朝鮮政権だったら、私はさらに不快に感じるでしょう。」

CoinDeskは報道の過程で北朝鮮のIT労働者と疑われる数名と連絡を取ったが、まだ返答は得られていない。

未来

CoinDeskは、OFACの制裁対象企業のブロックチェーン決済記録を分析することで、北朝鮮のIT労働者を雇用している可能性のある企業を20社以上特定した。記録を提出した12社は、以前にも給与計算に北朝鮮のIT労働者の疑いのある人物が含まれていたことをCoinDeskに確認した。

法的措置を恐れてそれ以上のコメントを控えた人もいたが、他の人々が自分たちの経験から学べることを期待して、自分たちの体験談を語ることに同意した人もいた。

多くの場合、北朝鮮の従業員は雇用されると識別しやすくなります。

分散型金融に特化したプロジェクト「インジェクティブ」のCEO、エリック・チェン氏は、2020年にフリーランスの開発者と契約したが、パフォーマンスが悪かったためすぐに解雇したと語った。

「彼は長くは続かなかった」とチェン氏は語った。 「彼が書いたコードはひどいもので、うまく動作しなかった」。チェン氏は昨年、米国の「政府機関」がインジェクティブ社に連絡を取るまで、その従業員が北朝鮮と関係があることを知らなかった。

いくつかの企業は、北朝鮮とのつながりを知る前に、仕事の質が低すぎるという理由で従業員を解雇したとCoinDeskに語った。

「数か月分の給与」

しかし、北朝鮮のIT労働者は、能力はさまざまだが、典型的な開発者と似ている。

マニアン氏は、「一方では、入社して面接を受け、数か月分の給料を稼ぐ従業員もいます。そしてもう一方では、こうした人たちを面接すると、実際の技術的スキルが非常に優れていることがわかります」と語った。

ラスト氏は、Truflation 在籍中に、バンクーバー出身だと主張していたが実は北朝鮮出身である「本当に素晴らしい開発者」に会ったことを思い出す。 「彼は本当に若い男だ」とラスト氏は語った。 「彼はまるで大学を卒業したばかりのようでした。少し未熟でしたが、とても熱心で、仕事の機会にとても興奮していました。」

別の例として、DeFiスタートアップのClusterは、ZachXBTが2人の開発者が北朝鮮と関係があるという証拠を提示した後、8月に2人の開発者を解雇した。

「この人たちがどれだけ知っていたかは信じられない」と、Clusterの匿名の創設者z3n氏はCoinDeskに語った。振り返ってみると、いくつか「明らかな危険信号」があった。たとえば、「彼らは支払い先住所を2週間ごとに変更し、Discord名やTelegram名を約1か月ごとに変更します。」

ウェブカメラオフ

CoinDeskとの会話の中で、多くの雇用主は、従業員が北朝鮮人かもしれないと知ったときに何か異常なことに気づいたと述べており、それはもっと納得できる話だった。

従業員の勤務時間が本来の勤務場所と一致していないなど、こうした手がかりは微妙な場合もあります。

Truflation などの他の雇用主は、従業員が 1 人のふりをしている複数の人物で構成される場合があり、従業員はウェブカメラをオフにしてこれを隠すと指摘しています。 (彼らはほぼ全員男性です)。

この奇妙な現象は、午前中に会議に出席するが、その前に多くの人と話したにもかかわらず、その日の後半に話し合ったことをすべて忘れてしまうような従業員を会社が雇った場合に、より意味を成します。

ラスト氏が、犯罪資金ネットワークの追跡経験を持つ投資家に「日本人」従業員のリュウヘイ氏に関する懸念を伝えたところ、その投資家はすぐに、トゥルフレーションの給与名簿に載っている北朝鮮出身のIT従業員と疑われる人物4人を特定した。

「我々は直ちに関係を断った」とラスト氏は述べ、同氏のチームがコードのセキュリティ監査を実施し、身元調査プロセスを強化し、いくつかのポリシーを変更したと付け加えた。新しいポリシーの1つは、リモートワーカーにカメラをオンにすることを義務付けることです。

300万ドルのハッキング

CoinDeskが取材した多くの雇用主は、北朝鮮のIT労働者は同国のハッキング部門とは独立して活動していると誤解しているが、ブロックチェーンのデータや専門家との会話からは、北朝鮮のハッキングとIT労働者はしばしば関連していることが示唆されている。

2021年9月、Sushiが暗号トークンを発行するために設立したプラットフォームであるMISOが盗難により300万ドルの損失を被った。 CoinDeskは、この攻撃が、ブロックチェーン決済記録が北朝鮮と関連のある2人の開発者をSushiが雇用したことと関連しているという証拠を発見した。

ハッキング当時、Sushiは新興のDeFi分野で最も注目されていたプラットフォームの1つでした。仲介者なしで仮想通貨を取引できる「分散型取引所」として機能するプラットフォーム「SushiSwap」には、50億ドル以上が預けられている。

当時スシの最高技術責任者だったジョセフ・デロング氏は、MISO の盗難を、プラットフォームの開発に携わっていた 2 人のフリーランス開発者にまでさかのぼった。彼らはアンソニー・ケラー氏とサヴァ・グルジック氏という名前を使っていた。デロング氏は、これらの開発者(現在では同一人物または同一グループであると疑われている)がMISOプラットフォームに悪意のあるコードを挿入し、自分たちが管理するウォレットに資金を送金したと述べた。

ケラー氏とグルジック氏は、Sushi プロトコルを管理する分散型自律組織である Sushi DAO に採用されたとき、エントリーレベルの開発者にとって典型的かつ十分に印象的な資格を提供しました。

ケラー氏は公の場では「eratos1122」という偽名を使用していたが、MISOの仕事に応募した際には本名と思われる「アンソニー・ケラー」を使用した。デロング氏がCoinDeskに提供した履歴書によると、ケラー氏はジョージア州ゲインズビルに住み、フェニックス大学でコンピューター工学の学士号を取得したと主張している。 (大学は、同名の卒業生がいるかどうかについてのコメント要請には応じなかった。)

「アンソニー・ケラー」はジョージア州ゲインズビルに住んでいると主張しており、彼の履歴書には人気の分散型金融アプリケーション Yearn での職歴が記載されています。

ケラーの履歴書には過去の仕事について記載されています。これらの中で最も印象的なのは、Yearn Finance です。これは、さまざまな投資戦略を通じて利息を得る方法をユーザーに提供する、非常に人気のある暗号投資プロトコルです。 Yearnのコア開発者であるバンテグ氏は、ケラー氏がチームの共同作業と支払いの円滑化を支援するためにYearnが開発したアプリケーションであるCoordinapeの開発に関わっていたことを確認した。 (バンテグ氏は、ケラー氏の仕事はCoordinapeに限定されており、Yearnのコアコードベースにはアクセスできないと述べた。)

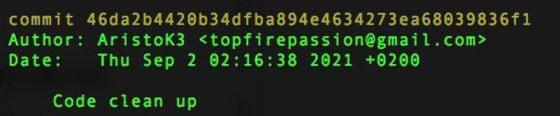

デロング氏によれば、ケラー氏がグルジッチ氏をMISOに紹介し、2人は自分たちを「友人」と称したという。ケラー氏と同様に、グルイッチ氏もオンライン上の偽名「AristoK3」ではなく本名で履歴書を提出した。彼はセルビア出身で、ベオグラード大学でコンピューターサイエンスの学士号を取得したと主張している。彼の GitHub アカウントはアクティブで、履歴書にはいくつかの小規模な暗号プロジェクトやゲームスタートアップでの勤務経験が記載されています。

「Sava Grujic」は履歴書の中で、5年間のプログラミング経験があり、セルビアのベオグラードに拠点を置いていると主張しています。

盗難事件前にケラー氏とグルジック氏と緊密に協力していたスシの元コア開発者、レイチェル・チュー氏は、ハッキング事件前からこの2人に対して「疑念」を抱いていたと語った。

グルイッチ氏とケラー氏は、距離は離れているにもかかわらず、「アクセントが同じ」で「メールのやり取りも同じような」とチュー氏は語った。 「私たちが話すたびに、工場のような雑音が聞こえてきました」と彼女は付け加えた。チューさんは、ケラーさんの顔は見たことがあったが、グルイッチさんの顔は見たことがなかったと回想している。チュー氏によると、ケラー氏のカメラは「ズームイン」されていたため、背後の様子は見えなかったという。

グルジック氏とケラー氏は、結局、ほぼ同時期にMISOへの寄付をやめた。 「同一人物だと思ったので、給与の支払いをやめた」とデロング氏は語った。新型コロナウイルスのパンデミックがピークを迎えていた当時、遠隔地の仮想通貨開発者が複数の人物になりすまして給与以外の収入を得ることは珍しくなかった。

2021年夏にグルジック氏とケラー氏が解雇された後、SushiチームはMISOコードベースへの彼らのアクセス権を取り消すことを怠った。

CoinDeskが入手したスクリーンショットによると、グルジッチ容疑者はオンラインハンドル「Aristok3」を使用して、9月2日にMISOプラットフォームに悪意のあるコードを送信し、300万ドルを新しい仮想通貨ウォレットに送金した。

「Sava Grujic」は、別名 AristoK3 を使用して、汚染されたコードを Sushi の MISO に送信しました。 (スクリーンショットはJoseph Delong氏提供)

「Sava Grujic」は、別名 AristoK3 を使用して、汚染されたコードを Sushi の MISO に送信しました。 (スクリーンショットはJoseph Delong氏提供)

CoinDeskによるブロックチェーン決済記録の分析では、グルイッチ氏、ケラー氏と北朝鮮の間につながりがある可能性が示唆されている。 2021年3月、ケラー氏は現在削除されているツイートにブロックチェーンアドレスを投稿した。 CoinDeskは、そのアドレス、グルジッチ氏のハッカーアドレス、そしてSushiに登録されているケラー氏のアドレスの間で複数の支払いがあったことを発見した。デロング氏によれば、スシの内部調査の結果、最終的にその住所はケラー氏のものであると結論付けられたという。

2021年から2022年にかけて、ケラー氏とグルジッチ氏に紐づくブロックチェーンアドレスから、資金の大部分が北朝鮮に関連するウォレットに送金された。 (CoinDesk が追跡したイーサリアム ウォレットの選択。資産価格は Arkham が推定。)

CoinDeskは、このアドレスが資金の大半を「Jun Kai」(OFACの制裁対象であるキム・サンマンに送金したIqlusionの開発者)と、北朝鮮の代理人として機能していると思われる別のウォレット(キムに支払いもしていたため)に送金したことを発見した。

Sushiの内部調査により、ケラー氏とグルジック氏はロシアのIPアドレスから頻繁に活動していたことが判明し、彼らが北朝鮮人であるという主張をさらに裏付けている。 OFACは、北朝鮮のIT労働者がロシアに拠点を置いていることもあると述べた。 (ケラー氏の履歴書に記載されている米国の電話番号は現在使用されていないほか、彼の「eratos1122」GithubおよびTwitterアカウントは削除されている。)

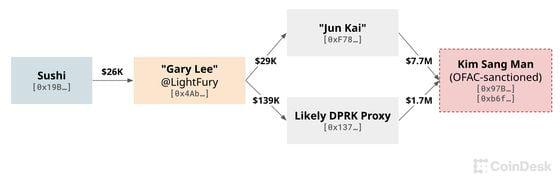

さらに、CoinDeskは、スシがケラー氏とグルジック氏と同時に、北朝鮮のIT請負業者と疑われる人物を雇っていたという証拠を発見した。 ZachXBTは開発者を「Gary Lee」と呼んでおり、彼はLightFuryという偽名でコードを書き、「Jun Kai」とKimに関連する別のプロキシアドレスに収益を送金していた。

2021年から2022年にかけて、スシ社は「ゲイリー・リー」という名の別の北朝鮮請負業者も雇用していた。この労働者は、2021年から2022年にかけての収入を、Iqlusionの「Jun Kai」が使用するウォレットを含む、北朝鮮にリンクされたブロックチェーンアドレスに送金した。 (CoinDesk が追跡したイーサリアム ウォレットの選択。資産価格は Arkham が推定。)

スシ社が攻撃をケラー氏の偽名「eratos1122」が行ったと公表し、FBIを介入させると脅した後、グルイッチ氏は盗んだ資金を返還した。北朝鮮のIT労働者が偽の身元を守ることに気を配るのは直感に反するように思えるかもしれないが、北朝鮮のIT労働者は特定の名前を再利用し、多くのプロジェクトに貢献することで評判を高めているようで、これは将来の雇用主の信頼を得るための努力なのかもしれない。

長期的には、アンソニー・ケラーという別名を守ることのほうが利益になると主張する人もいるかもしれない。寿司事件から2年後の2023年、「アンソニー・ケラー」という人物がステファン・ラストの会社Truflationに応募した。

CoinDeskはコメントを求めて「アンソニー・ケラー」氏と「サヴァ・グルジッチ」氏に連絡を取ろうとしたが、失敗した。

北朝鮮式の強盗

国連によれば、北朝鮮は過去7年間にハッキング攻撃を通じて30億ドル以上の暗号通貨を盗んだという。ブロックチェーン分析会社チェイナリシスが2023年上半期に追跡したハッキング攻撃のうち15件は北朝鮮に関連しており、「そのうち約半数はIT労働者を巻き込んだ窃盗だった」と同社広報担当マデリン・ケネディ氏は述べた。

北朝鮮のサイバー攻撃は、パーカーを着たプログラマーが複雑なコンピューターコードと黒と緑のコンピューター端末を使ってメインフレームに侵入するハリウッド版のハッキングとは似ていない。

北朝鮮式の攻撃は明らかにローテクだ。これらには通常、何らかの形のソーシャル エンジニアリングが関与しており、攻撃者はシステム キーを保持する被害者の信頼を獲得し、悪意のある電子メール リンクなどの単純なものを通じてそれらのキーを直接抽出します。

「これまで北朝鮮からの本格的な攻撃は見たことがない」とモナハン氏は言う。「彼らは常にまずソーシャルエンジニアリングを行い、次にデバイスを侵害し、秘密鍵を盗むのだ。」

IT 労働者は、潜在的な標的を危険にさらすために使用できる個人情報を入手したり、デジタル現金が溢れているソフトウェア システムに直接アクセスしたりすることで、北朝鮮の強盗に協力するのに適しています。

一連の偶然

9月25日、この記事が印刷される直前、CoinDeskはTruflationのRust氏とのビデオ通話を設定した。その計画は、彼が以前に共有した詳細のいくつかを確認することだった。

慌てたラストは15分遅れで電話に加わった。彼はちょうどハッキングされたところだった。

CoinDeskは、北朝鮮のIT労働者を雇用するよう騙されたと思われる20以上のプロジェクトに連絡を取った。インタビューの最後の2週間だけでも、TruflationとDelta Primeと呼ばれる暗号通貨貸付アプリの2つのプロジェクトがハッキングされた。

2件のハッキング事件が北朝鮮のIT従業員の意図しない雇用と直接関係しているかどうかを判断するのは時期尚早だ。

9月16日、Delta Primeが初めてハッキングされた。 CoinDeskは以前、匿名のブロックチェーン探偵ZachXBTが北朝鮮とつながりがあると宣伝している開発者の1人であるNaoki Murano氏とDelta Prime氏との間の支払いと コード提供を明らかにした。

このプロジェクトは700万ドル以上の損失を被り、公式の説明は「秘密鍵が漏洩した」というものだった。デルタ・プライムは複数回のコメント要請に応じなかった。

それから2週間も経たないうちに、Truflation のハッキング事件が起こりました。 CoinDeskとのインタビューの約2時間前、ラスト氏は自分の仮想通貨ウォレットから資金が流出していることに気づいた。彼はシンガポールへの出張から戻ったばかりで、何を間違えたのか考えていた。 「どうしてそうなったのか全く分からない」と彼は言った。 「私はノートパソコンをすべてホテルの壁にある金庫に保管しています。携帯電話は常に持ち歩いています。」

ラスト氏が話している間にも、彼の個人ブロックチェーンウォレットから数百万ドルが流出していた。 「本当にひどいです。これは子供たちの学費と私の年金のためのお金です。」

TruflationとRustは最終的に約500万ドルの損失を被った。紛失の公式な理由は、秘密鍵が盗まれたためでした。