著者: リズ&リボーン

編集者:シェリー

背景

前回の「Web3 セキュリティ初心者のための落とし穴回避ガイド」では、Pixiu Disk 詐欺について分析しました。今回はクリップボードのセキュリティに焦点を当てます。

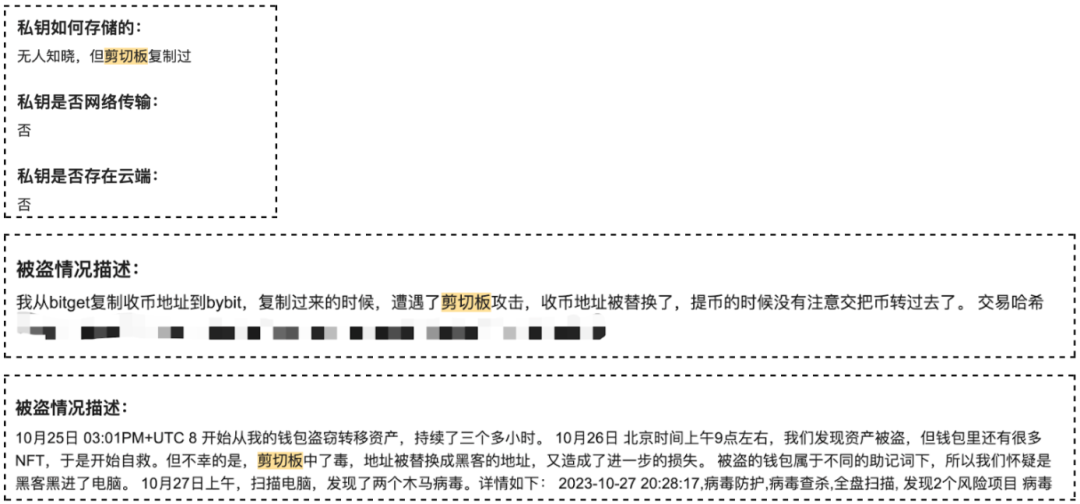

暗号通貨の盗難事件の多くで、被害者が最も困惑するのは、「私は秘密鍵をオンラインで送信したことは一度もないのに、どうして盗まれたのか?」という点です。実際、秘密鍵/ニーモニックの漏洩は、必ずしもクラウドやインターネットへのアップロードによって発生するわけではありません。一見「ローカルで安全」な操作中にも発生する可能性があります。たとえば、コピー&ペーストで秘密鍵やニーモニックフレーズを入力したことがありますか?メモやスクリーンショットに保存したことがありますか?これらの一般的な操作は、ハッカーが狙う突破ポイントでもあります。

この号では、クリップボードのセキュリティに焦点を当て、その原則、攻撃方法、実践でまとめた予防策を理解して、ユーザーがより強固な資産保護意識を構築できるようにします。

クリップボードが危険な理由

クリップボードは、ローカル アプリケーションが共有するためにオペレーティング システムによって提供される一時的な保存スペースです。主に、さまざまなアプリケーションがコンテンツを簡単にコピーして貼り付けることができるように、一時データ (テキスト、画像、ファイル パスなど) を保存するために使用されます。たとえば、ウォレット アドレスをコピーすると、オペレーティング システムはそのアドレスを、新しいコンテンツで上書きされるかクリアされるまでクリップボードに保存します。

- プレーンテキスト保存: ほとんどのオペレーティング システム (Windows、macOS、Linux など) では、クリップボードのデータはデフォルトで暗号化されず、メモリ内にプレーンテキストで保存されます。

- システム API がアクセス方法を提供します: ほとんどのオペレーティング システムは、アプリケーションがクリップボードにアクセスできるようにするクリップボード関連の API を提供します。つまり、アプリケーション (テキスト エディター、ブラウザー拡張機能、入力方法、スクリーンショット ツール、さらにはマルウェアなど) が対応する権限を持っている場合、バックグラウンドでデータを密かに読み取ったり、改ざんしたりすることも可能です。

また、クリップボードの内容はデフォルトでは自動的にクリアされないため、長期間アクセス可能な状態のままになる可能性があります。ユーザーが機密情報をコピーしても、すぐに上書きまたは消去しないと、マルウェアやサードパーティのアプリケーションがその情報を読み取る機会を与える可能性があります。

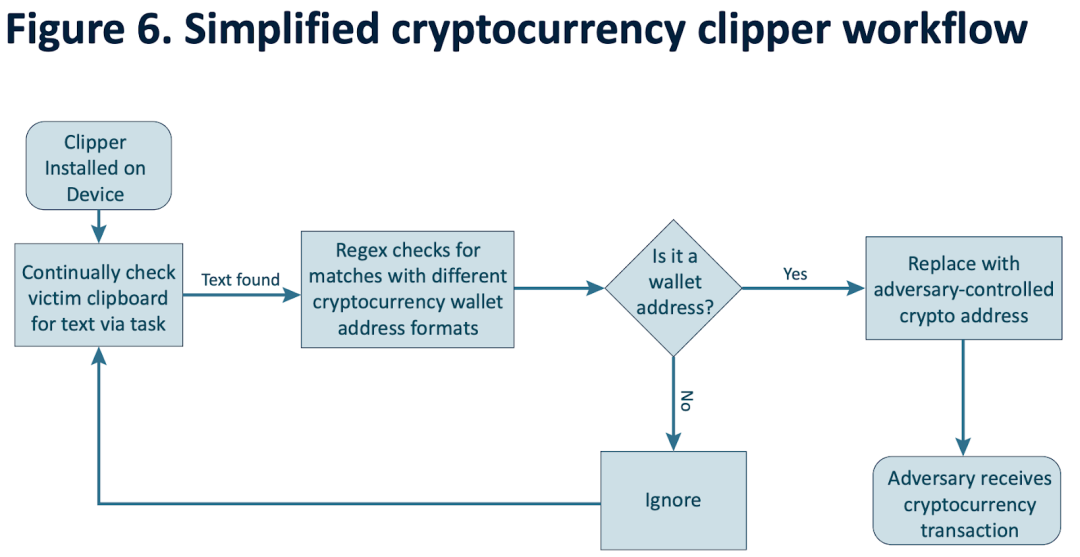

一部のクリップボード マルウェアは、アドレスを改ざんすることを目的として特別に設計されています。 2024年国連薬物犯罪事務所の東南アジアにおける国際組織犯罪に関する詐欺報告書では、東南アジアの犯罪グループが使用する一般的なマルウェアはクリッパーであると述べられています。このソフトウェアは感染したシステムのクリップボードを監視し、暗号通貨取引のアドレスを置き換え、被害者が誤って取引を行うと資金を攻撃者のアドレスに送金します。暗号通貨ウォレットのアドレスは通常非常に長いため、ユーザーが受信アドレスの変更に気付く可能性は低くなります。

(https://www.unodc.org/roseap/uploads/documents/Publications/2024/TOC_Convergence_Report_2024.pdf)

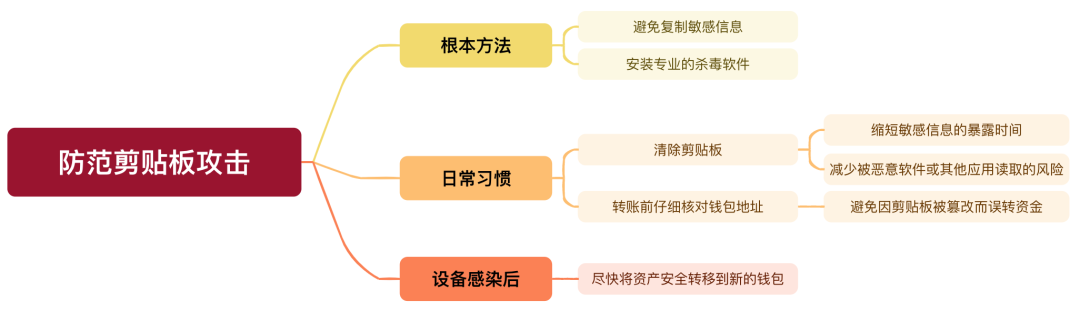

この時点で、クリップボード攻撃を防ぐ最も基本的な方法は、機密情報のコピーを避け、マルウェアの侵入を防ぐために専門的なウイルス対策ソフトウェアをインストールすることであると誰もが認識していると思います。

クリップボードをクリアする主な目的は、機密情報の公開時間を短縮し、マルウェアや他のアプリケーションによって読み取られるリスクを軽減することです。誤って機密情報をコピーした場合、クリップボードをクリアすると漏洩の可能性を減らすことができます。簡単な方法としては、無関係なコンテンツの大部分をすぐにコピーして、以前にコピーした機密情報を「フラッシュ」することです。これにより、読み取られる可能性をある程度減らすことができます。

ただし、クリップボードの内容を盗んだり改ざんしたりするマルウェアにデバイスがすでに感染している場合は、クリップボードを手動で消去してもあまり効果がありません。これらの悪意のあるプログラムは、リアルタイムでデータを監視および読み取ることができるため、手動での削除では、その動作に追いつくのが困難です。したがって、ベストプラクティスは、ソースで機密情報をコピーしないようにし、デバイスが安全であることを確認することです。デバイスが感染した疑いがある場合は、さらなる損失を防ぐために、できるだけ早く資産を新しいウォレットに移すことをお勧めします。

クリップボードに加えて、次のような方法でも機密情報が漏洩する可能性があるため、ユーザーはさらに注意を払う必要があります。

- フォトアルバム、クラウドストレージ、入力メソッド: フォトアルバム、クラウドストレージ、WeChat のお気に入り、携帯電話のメモなど、秘密キー/ニーモニックがインターネットに触れないようにしてください。入力メソッドに機密情報を入力しないようにしてください。システムに組み込まれている入力方法を使用し、入力方法の「クラウド同期」機能をオフにすることをお勧めします。コピー&ペーストで秘密鍵/ニーモニックを入力しないようにしてください。

- マルウェアのリスク: ウイルス対策ソフトウェアを使用してシステムを定期的にスキャンし、潜在的なマルウェアを検出して削除します。

- ブラウザ拡張機能の権限の問題: 不要なブラウザ拡張機能を無効にします。拡張機能の権限リスクが懸念される場合は、最初に拡張機能を使用せずにインストールすることができます。拡張機能 ID を確認し、コンピューター上のローカル パスを検索し、拡張機能のルート ディレクトリで manifest.json ファイルを見つけて、ファイルの内容を AI に送信し、権限リスクの解釈を行います。隔離の考え方がある場合は、見慣れない拡張機能に対して個別に Chrome プロファイルを有効にすることを検討できます。少なくとも悪意のある動作は制御できます。

- 送金アドレス改ざんのリスク: 暗号通貨の送金などの操作を行う際は、クリップボードの改ざんによる誤った送金を避けるため、ウォレットアドレスを必ず慎重に確認してください。

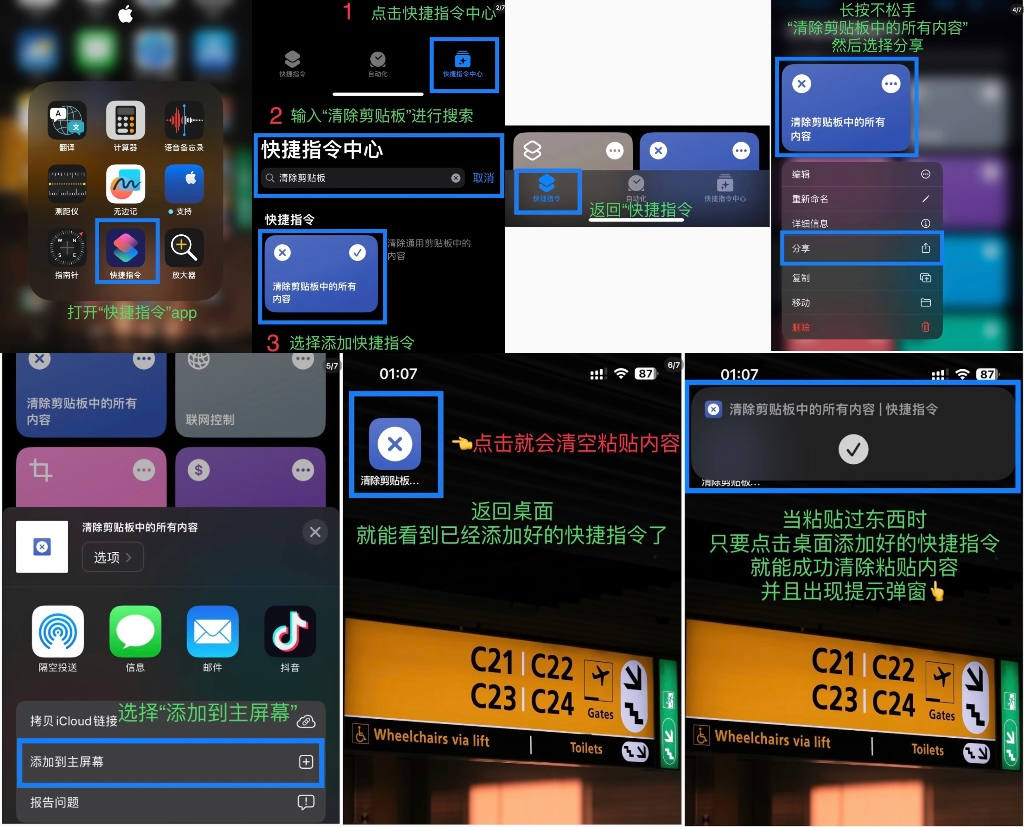

クリップボードのクリアチュートリアル

macOS、iOS、Android、Windows でクリップボードをクリアする簡単な方法をいくつか紹介します。ぜひお試しください:

macOS は現在のクリップボードの内容のみを保存し、履歴は記録しません。無関係なコンテンツをコピーすると、機密履歴が上書きされる可能性があります。 iOS では、現在のクリップボードの内容のみが保存されます。無関係なコンテンツをコピーする方法に加えて、ユーザーはショートカットを作成し、クリップボードをクリアするコマンドをホーム画面に追加することもできます。これにより、クリアが簡単になります。

(https://x.com/0xBeyondLee/status/1855630836118467028)

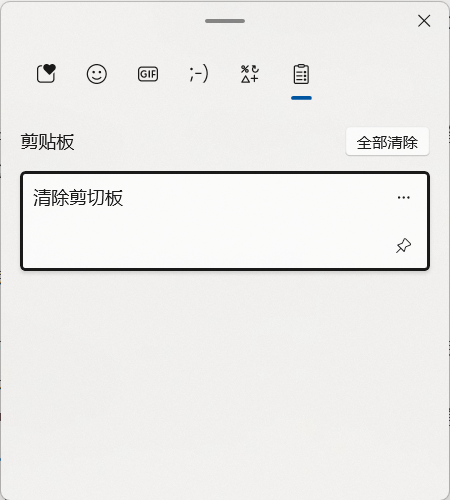

Windows 7 以前のバージョンでは、履歴は保存されず、現在のクリップボードの内容のみが保存されます。無関係なコンテンツをコピーしてクリップボード内の元のコンテンツを上書きし、間接的にクリアすることができます。 Windows 10/11 (クリップボード履歴が有効になっている場合): Win + V を押してクリップボード履歴を表示し、右上隅の「すべてクリア」ボタンをクリックしてすべての履歴を削除します。

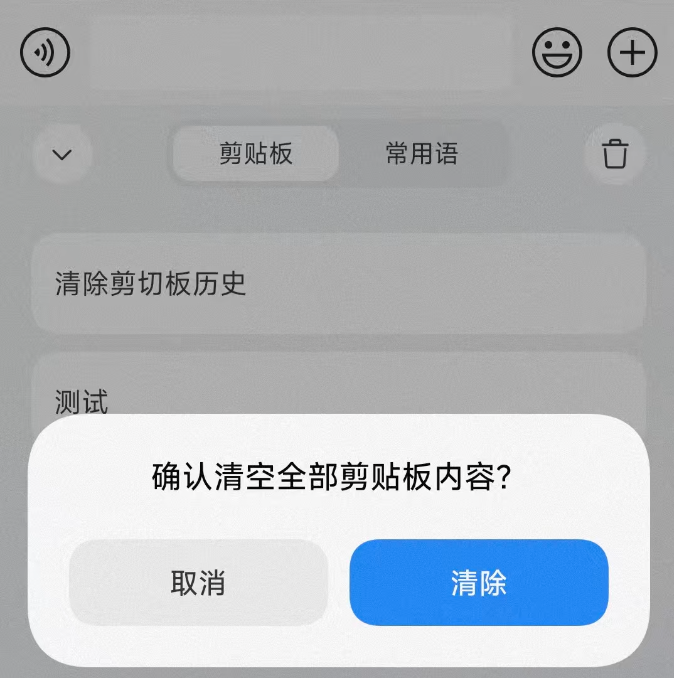

Android のクリップボード履歴は通常、入力方法によって記録されたクリップボード履歴を指します。多くの Android デバイスでは、入力方法でクリップボード履歴機能が提供されています。入力メソッドのクリップボード管理インターフェイスに入り、不要なレコードを手動でクリアすることができます。

つまり、システム自体が履歴を保存しない場合は、新しいコンテンツをコピーするだけです。システムにクリップボードの履歴がある場合 (Windows 10/11、一部の Android デバイスなど)、上記の方法を使用して手動で履歴を消去できます。

要約する

クリップボードは見落とされがちですが、一般的な漏洩経路です。この記事が、ユーザーがコピー&ペーストのセキュリティリスクを再検討し、「ローカル操作が絶対的なセキュリティを意味するわけではない」ことを認識する一助となることを願っています。セキュリティは技術的な問題であるだけでなく、行動上の問題でもあります。常に警戒を怠らず、安全意識を高め、日常業務で基本的な保護対策を実施することによってのみ、資産を真に保護することができます。