著者: YBB Capital 研究員 Ac-Core

1. Ikaネットワークの概要と位置付け

画像出典:イカ

Sui Foundation によって戦略的に支援されている Ika ネットワークは最近、その技術的な位置付けと開発の方向性を正式に発表しました。マルチパーティセキュアコンピューティング(MPC)テクノロジーに基づく革新的なインフラストラクチャとして、このネットワークの最も注目すべき特徴は、MPCソリューションの中では初となる1秒未満の応答速度です。 Ika と Sui ブロックチェーンの技術的な互換性は特に優れています。両者は、並列処理や分散アーキテクチャなどの基礎となる設計概念において高い互換性を持っています。将来的には、Ika は Sui 開発エコシステムに直接統合され、Sui Move スマート コントラクト用のプラグアンドプレイのクロスチェーン セキュリティ モジュールが提供される予定です。

機能的な位置付けの観点から、Ika は新しいタイプのセキュリティ検証レイヤーを構築しています。これは、Sui エコシステム専用の署名プロトコルとして機能し、業界全体に標準化されたクロスチェーン ソリューションも出力します。その階層化設計は、プロトコルの柔軟性と開発の利便性の両方を考慮しており、マルチチェーンシナリオでの MPC テクノロジの大規模な適用にとって重要な実用ケースとなる可能性がある程度あります。

1.1 コア技術分析

Ika ネットワークの技術的実装は、高性能な分散署名を中心に展開されます。その革新性は、2PC-MPC しきい値署名プロトコルを Sui の並列実行および DAG コンセンサスと組み合わせて使用し、真の 1 秒未満の署名機能と大規模な分散ノード参加を実現したことにあります。 Ika は、2PC-MPC プロトコル、並列分散署名、および Sui コンセンサス構造との緊密な統合を通じて、超高性能と厳格なセキュリティ要件の両方を満たすマルチパーティ署名ネットワークの作成を目指しています。その中核となる革新は、ブロードキャスト通信と並列処理をしきい値署名プロトコルに導入したことにあります。コア機能の内訳は次のとおりです。

2PC-MPC 署名プロトコル: Ika は、改良された 2 者 MPC スキーム (2PC-MPC) を採用しています。これは、基本的に、ユーザーの秘密キー署名操作を「ユーザー」と「Ika ネットワーク」という 2 つの役割を伴うプロセスに分解します。当初はノードが互いに通信する複雑なプロセス(WeChat グループチャットで全員が全員と個人的にチャットするのと同様)が、ブロードキャスト モード(グループアナウンスと同様)に変更されました。ユーザーのコンピューティングおよび通信のオーバーヘッドも、ネットワークの規模に関係なく一定レベルに保たれ、署名の遅延は 1 秒未満のレベルに維持されます。

並列処理、タスクを部分に分割して同時に実行: Ika は並列コンピューティングを使用して、単一の署名操作を、ノード間で同時に実行される複数の同時サブタスクに分割し、速度を大幅に向上させます。 Sui のオブジェクト中心モデルがここに組み合わされています。ネットワークは、各トランザクションに関してグローバルな連続的な合意に達する必要はありません。同時に多数のトランザクションを処理し、スループットを向上させ、レイテンシを削減できます。 Sui の Mysticeti コンセンサスは、DAG 構造によるブロック認証の遅延を排除し、即時のブロック送信を可能にして、Ika が Sui で 1 秒未満で最終確認を取得できるようにします。

大規模ノード ネットワーク: 従来の MPC ソリューションは通常 4 ~ 8 個のノードしかサポートできませんが、Ika は署名に参加する数千個のノードに拡張できます。各ノードはキーフラグメントの一部のみを保持しており、一部のノードが侵害された場合でも、秘密キーを個別に回復することはできません。有効な署名は、ユーザーとネットワーク ノードが一緒に参加した場合にのみ生成されます。いかなる当事者も独立して署名を操作したり偽造したりすることはできません。このようなノード分散は、Ika のゼロ トラスト モデルの核となります。

クロスチェーン制御とチェーン抽象化: モジュラー署名ネットワークである Ika では、他のチェーン上のスマート コントラクトが Ika ネットワーク内のアカウント (dWallet と呼ばれる) を直接制御できます。具体的には、チェーン上のスマート コントラクト (Sui など) が Ika 上のマルチ署名アカウントを管理する場合、Ika ネットワーク内のチェーンのステータスを確認する必要があります。 Ika は、対応するチェーンのライト クライアント (状態証明) を独自のネットワークに展開することでこれを実現します。現在、Sui の状態証明が最初に実装されており、Sui 上の契約で dWallet をコンポーネントとしてビジネス ロジックに組み込み、Ika ネットワークを通じて他のチェーン上の資産の署名と操作を完了できるようになりました。

1.2 Ika は Sui エコシステムを逆に強化できますか?

画像出典:イカ

Ika がオンラインになると、Sui ブロックチェーンの機能を拡張し、Sui エコシステム全体のインフラストラクチャにサポートを提供することも可能になります。 Sui のネイティブトークン SUI と Ika のトークン $IKA が連携して使用されます。 $IKA は、Ika ネットワークの署名サービス料金の支払いに使用され、ノードのステーク資産としても機能します。

Ika が Sui エコシステムに与える最大の影響は、Sui にチェーン間の相互運用性をもたらしたことです。同社のMPCネットワークは、ビットコインやイーサリアムなどのチェーン上の資産を比較的低いレイテンシと高いセキュリティでSuiネットワークに接続することをサポートし、流動性マイニングやレンディングなどのクロスチェーンDeFi操作を実現し、この分野でのSuiの競争力強化に貢献します。 Ika は、その高速な確認速度と強力なスケーラビリティにより、複数の Sui プロジェクトと連携し、エコシステムの発展をある程度促進してきました。

資産のセキュリティに関しては、Ika は分散型保管メカニズムを提供します。ユーザーと機関は、従来の集中管理ソリューションよりも柔軟で安全なマルチパーティ署名方式を通じて、オンチェーン資産を管理できます。オフチェーンで開始されたトランザクション リクエストも Sui 上で安全に実行できます。

Ika はチェーン抽象化レイヤーも設計し、面倒なブリッジングやアセットパッケージングのプロセスを経ることなく、Sui 上のスマート コントラクトが他のチェーン上のアカウントやアセットを直接操作できるようにしました。これにより、クロスチェーン相互作用プロセス全体が簡素化されます。ネイティブ ビットコインへのアクセスにより、BTC は Sui 上で直接 DeFi および保管業務に参加することもできます。

最後に、Ika は AI 自動化アプリケーションにマルチパーティ検証メカニズムも提供し、不正な資産操作を回避し、トランザクション実行時の AI のセキュリティと信頼性を向上させ、将来的に AI の方向へ Sui エコロジーを拡大する可能性も提供すると考えています。

1.3 lkaが直面する課題

Ika は Sui と密接に結びついていますが、クロスチェーン相互運用性の「ユニバーサル スタンダード」になるためには、他のブロックチェーンやプロジェクトがそれを受け入れるかどうかにかかっています。市場にはすでに Axelar や LayerZero など多くのクロスチェーン ソリューションが存在し、さまざまなシナリオで広く使用されています。 Ika が突破口を開きたいのであれば、より多くの開発者の参加とより多くの資産の移行を引き付けるために、「分散化」と「パフォーマンス」の間のより良いバランスを見つける必要があります。

MPC に関しても、多くの論争があります。よくある問題は、署名権限を取り消すのが難しいことです。従来の MPC ウォレットと同様に、秘密鍵が分割されて送信されると、たとえ再分割されたとしても、古い断片を入手した人が元の秘密鍵を復元することが理論的には可能です。 2PC-MPCソリューションは、継続的なユーザー参加によってセキュリティを向上させる一方で、「どのように安全かつ効率的にノードを交換するか」という点については、現状特に完全なソリューションメカニズムが存在せず、それが潜在的なリスクポイントとなる可能性があると考えています。

Ika 自体も、Sui ネットワークの安定性と自身のネットワーク状態に依存しています。将来、Sui が Mysticeti コンセンサスを MVs2 バージョンに更新するなどのメジャーアップグレードを実行する場合は、Ika も適応する必要があります。 Mysticeti の DAG ベースのコンセンサスは高い同時実行性と低い手数料をサポートしますが、メイン チェーン構造がないため、ネットワーク パスが複雑になり、トランザクションのソートが難しくなる可能性があります。さらに、非同期アカウンティングであるため、効率的ですが、新たなソートとコンセンサスのセキュリティの問題も発生します。さらに、DAG モデルはアクティブ ユーザーに大きく依存します。ネットワークの使用率が高くない場合、トランザクションの確認が遅れ、セキュリティが低下する可能性があります。

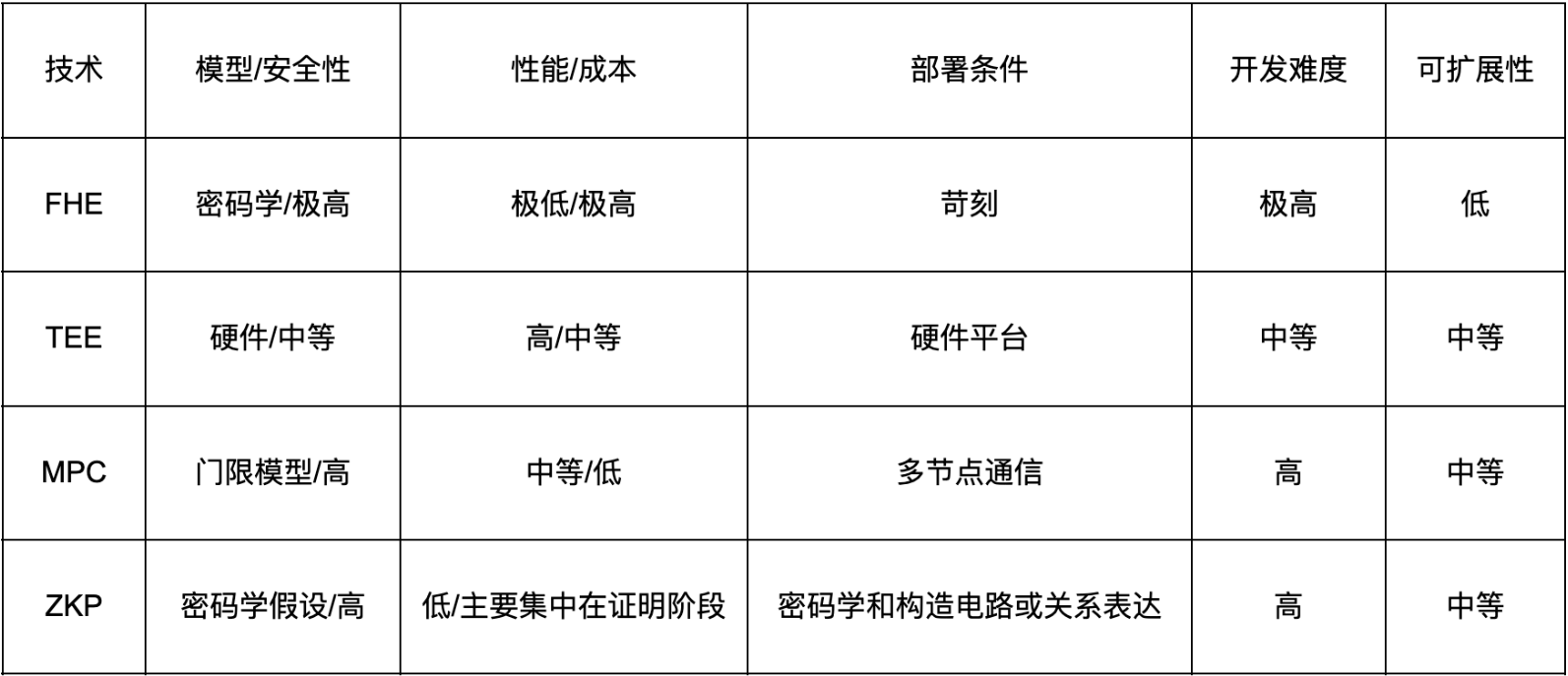

2. FHE、TEE、ZKP、MPCに基づくプロジェクトの比較

2.1 自由エネルギー

Zama & Concrete: MLIR ベースの汎用コンパイラに加えて、Concrete は「階層型ブートストラッピング」戦略を採用しています。この戦略では、大きな回路を複数の小さな回路に分割し、それらを個別に暗号化し、結果を動的に結合して、単一のブートストラッピングのレイテンシを大幅に削減します。また、「ハイブリッド エンコーディング」もサポートされています。遅延に敏感な整数演算には CRT エンコーディングが使用され、パフォーマンスと並列性の両方を考慮して、高い並列性を必要とするブール演算にはビット レベル エンコーディングが使用されます。さらに、Concrete は「キー パッケージ化」メカニズムを提供します。これにより、キーを一度インポートした後、複数の同型操作を再利用して、通信のオーバーヘッドを削減できます。

Fhenix: TFHE をベースに、Fhenix は Ethereum EVM 命令セット向けにいくつかのカスタマイズされた最適化を行っています。プレーンテキスト レジスタを「暗号文仮想レジスタ」に置き換え、演算命令の実行前後にマイクロ ブートストラッピングを自動的に挿入して、ノイズ バジェットを回復します。同時に、Fhenix は、オンチェーンの暗号文状態とオフチェーンの平文データをやり取りする前に証明チェックを実行するオフチェーン オラクル ブリッジ モジュールを設計し、オンチェーンの検証コストを削減しました。 Zama と比較して、Fhenix は EVM の互換性とオンチェーン コントラクトへのシームレスなアクセスに重点を置いています。

2.2 ティー

Oasis ネットワーク: Intel SGX をベースにした Oasis は、「階層型信頼のルート」という概念を導入しました。最下層では、SGX Quoting Service を使用してハードウェアの信頼性を検証します。中間層には、疑わしい命令を分離し、SGX セグメント フォールト攻撃対象領域を減らす役割を担う軽量のマイクロカーネルがあります。 ParaTime のインターフェースは、Cap'n Proto バイナリ シリアル化を使用して、効率的な ParaTime 間通信を保証します。同時に、Oasis は、ロールバック攻撃を防ぐために、重要な状態の変更を信頼できるログに書き込む「耐久性ログ」モジュールを開発しました。

2.3 ZKP

Aztec: Noir コンパイルに加えて、Aztec は証明の生成に「増分再帰」テクノロジを統合し、複数のトランザクション証明を時系列で再帰的にパッケージ化してから、小さなサイズの SNARK を均一に生成します。証明ジェネレーターは、Rust を使用して並列化された深さ優先探索アルゴリズムを記述します。これにより、マルチコア CPU で線形の高速化を実現できます。さらに、ユーザーの待ち時間を短縮するために、Aztec は「ライト ノード モード」を提供します。このモードでは、ノードは完全な Proof ではなく zkStream のダウンロードと検証のみを行う必要があるため、帯域幅がさらに最適化されます。

2.4 MPC

Partisia Blockchain: MPC 実装は SPDZ プロトコル拡張に基づいており、オンライン フェーズの操作を高速化するために、オフチェーンで Beaver トリプレットを事前に生成する「前処理モジュール」が追加されています。各シャード内のノードは、gRPC 通信と TLS 1.3 暗号化チャネルを介して相互作用し、安全なデータ転送を保証します。 Partisia の並列シャーディング メカニズムは動的な負荷分散もサポートし、ノード負荷に応じてシャード サイズをリアルタイムで調整します。

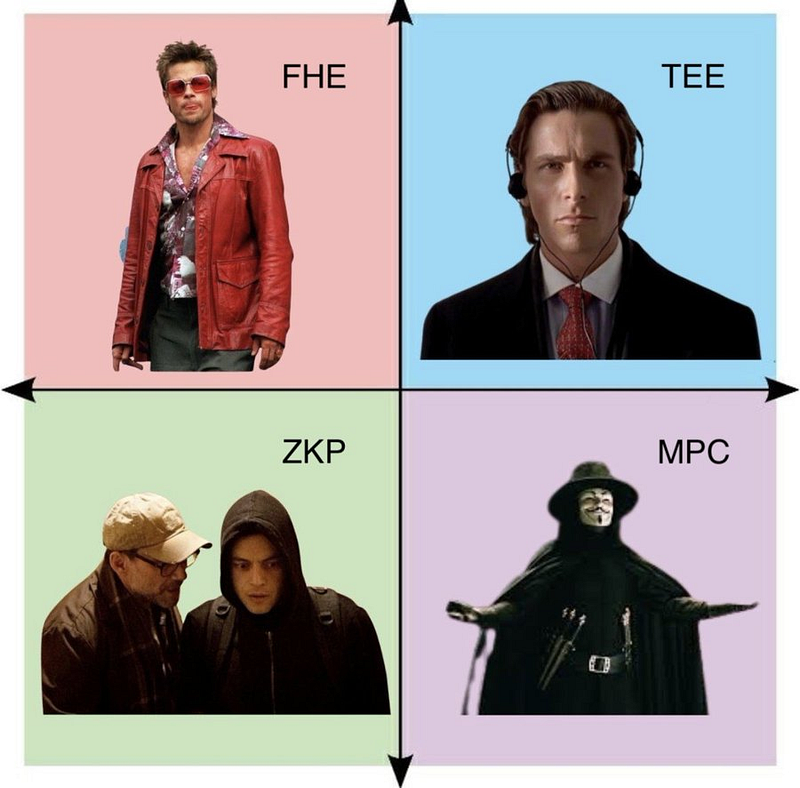

3. プライバシーコンピューティング FHE、TEE、ZKP、MPC

画像出典: @tpcventures

3.1 さまざまなプライバシーコンピューティングソリューションの概要

プライバシーコンピューティングは、現在のブロックチェーンとデータセキュリティの分野で注目されている話題です。主な技術には、完全準同型暗号化 (FHE)、信頼できる実行環境 (TEE)、マルチパーティセキュアコンピューティング (MPC) などがあります。

完全準同型暗号化 (FHE): 暗号化されたデータに対して復号化せずに任意の計算を可能にし、入力、計算プロセス、出力の完全な暗号化を実現する暗号化方式。これは、セキュリティを確保するために複雑な数学的問題(格子問題など)に基づいており、理論的には完全な計算機能を備えていますが、計算のオーバーヘッドは非常に高くなります。近年、業界と学界は最適化されたアルゴリズム、専用ライブラリ(Zama の TFHE-rs、Concrete など)、ハードウェア アクセラレーション(Intel HEXL、FPGA/ASIC)を通じてパフォーマンスを向上させてきましたが、依然として「ゆっくりと進歩し、急速に進歩する」テクノロジーです。

Trusted Execution Environment (TEE): プロセッサによって提供される信頼できるハードウェア モジュール (Intel SGX、AMD SEV、ARM TrustZone など)。分離された安全なメモリ領域でコードを実行できるため、外部のソフトウェアやオペレーティング システムが実行データやステータスをスパイすることは不可能です。 TEE はハードウェアの信頼のルートに依存しており、そのパフォーマンスはネイティブ コンピューティングに近く、通常はオーバーヘッドはわずかです。 TEE はアプリケーションの機密実行を提供できますが、そのセキュリティは製造元が提供するハードウェア実装とファームウェアに依存するため、バックドアやサイドチャネルのリスクが生じる可能性があります。

マルチパーティセキュア計算 (MPC): 暗号化プロトコルを使用すると、複数のパーティがプライベート入力を公開することなく、関数の出力を共同で計算できます。 MPC には単一の信頼ポイントのハードウェアはありませんが、計算には複数のパーティによるやり取りが必要であり、通信のオーバーヘッドが高く、パフォーマンスはネットワークの遅延と帯域幅によって制限されます。 FHE と比較すると、MPC は計算オーバーヘッドがはるかに小さくなりますが、実装の複雑さが高く、プロトコルとアーキテクチャの慎重な設計が必要になります。

ゼロ知識証明 (ZKP): 検証者が追加情報を公開することなく、ステートメントが真実であることを検証できる暗号化技術。証明者は、秘密情報(パスワードなど)を直接公開することなく、検証者に対してその情報を知っていることを証明できます。一般的な実装には、楕円曲線ベースの zk-SNARK とハッシュベースの zk-STAR が含まれます。

3.2 FHE、TEE、ZKP、MPC に適用可能なシナリオは何ですか?

画像出典:BiblicalScienceInstitute

さまざまなプライバシー コンピューティング テクノロジにはそれぞれ異なる重点があり、重要なのはシナリオの要件です。クロスチェーン署名を例に挙げます。複数の当事者間の協力が必要であり、単一の秘密鍵の公開を回避します。現時点では、MPC の方が実用的です。しきい値署名と同様に、複数のノードがそれぞれキーフラグメントの一部を保存し、一緒に署名を完成させるため、誰も秘密鍵を単独で制御することはできません。現在では、ユーザーを一方のパーティ、システムノードをもう一方のパーティとして扱い、2PC-MPC 並列署名を使用し、一度に数千の署名を処理でき、水平方向に拡張でき、ノードが多いほど高速になる Ika ネットワークなど、より高度なソリューションもいくつかあります。ただし、TEE はクロスチェーン署名を完了し、SGX チップを通じて署名ロジックを実行することもできます。導入は高速かつ簡単です。しかし問題は、ハードウェアがハッキングされると秘密鍵も漏洩し、チップと製造業者に完全に信頼が置かれることになる点です。 FHE は、署名計算が得意とする「加算と乗算」モードに属していないため、この分野では比較的弱いです。理論的には可能ですが、オーバーヘッドが大きすぎるため、実際のシステムでは基本的に誰もこれを行いません。

マルチ署名ウォレット、金庫保険、機関保管などの DeFi シナリオについてお話ししましょう。マルチ署名自体は安全ですが、問題は秘密鍵と署名をどのように保存するか、リスクをどのように共有するかにあります。現在では MPC がより主流の手法となっています。 Fireblocks などのサービス プロバイダーは署名を複数の部分に分割し、異なるノードが署名に参加します。どのノードがハッキングされても問題はありません。イカのデザインもとても面白いです。二者間モデルを通じて秘密鍵の「共謀の防止」を実現し、従来の MPC における「全員が共謀して悪事を働く」可能性を軽減します。 TEE には、信頼できる実行環境を使用して署名の分離を保証するハードウェア ウォレットやクラウド ウォレット サービスなどのこの分野のアプリケーションもありますが、ハードウェアの信頼性の問題は避けられません。 FHE は現在、監護レベルではそれほど直接的な効果をもたらしません。トランザクションの詳細と契約ロジックを保護することが重要です。たとえば、非公開の取引を行う場合、他の人は金額やアドレスを見ることができませんが、これは秘密鍵の保管とはほとんど関係がありません。したがって、このシナリオでは、MPC は分散型の信頼に重点を置き、TEE はパフォーマンスを重視し、FHE は主に高レベルのプライバシー ロジックで使用されます。

AIとデータのプライバシーに関しては状況がまた異なり、FHEの利点はここでより明白になります。データを最初から最後まで暗号化された状態に保つことができます。たとえば、AI 推論のために医療データをチェーンに投入すると、FHE によりモデルはプレーンテキストを見ずに判断を下し、結果を出力できるようになります。プロセス全体を通して、誰もデータをはっきりと見ることはできません。この「暗号化コンピューティング」機能は、特にチェーンや機関間での共同作業において、機密データの処理に最適です。たとえば、Mind Network は、PoS ノードが互いを知らなくても FHE を通じて投票検証を完了できるようにし、ノードが回答をコピーするのを防ぎ、プロセス全体のプライバシーを確保する方法を検討しています。 MPC は共同学習にも使用できます。たとえば、異なる機関が協力してモデルをトレーニングし、各機関がローカル データを保持して共有せず、中間結果のみを交換します。しかし、このアプローチに関係者が増えると、通信コストや同期が問題となり、現在ではそのほとんどがまだ実験的なプロジェクトとなっています。 TEE は保護された環境でモデルを直接実行することができ、一部の連合学習プラットフォームではモデルの集約に使用されていますが、メモリ制限やサイドチャネル攻撃などの明らかな制限もあります。したがって、AI関連のシナリオでは、FHEの「完全暗号化」機能が最も顕著です。 MPC と TEE は補助ツールとして使用できますが、特定のソリューションが依然として必要です。

3.3 さまざまなソリューションの違い

パフォーマンスとレイテンシ: FHE (Zama/Fhenix) は頻繁なブートストラップによりレイテンシが高くなりますが、暗号化された状態では最も強力なデータ保護を提供できます。 TEE (Oasis) はレイテンシが最も低く、通常の実行に近いですが、ハードウェアの信頼が必要です。 ZKP (Aztec) はバッチプルーフで制御可能なレイテンシを持ち、単一トランザクションのレイテンシは両者の中間です。 MPC (Partisia) は、待ち時間が中程度から低く、ネットワーク通信の影響を最も受けます。

信頼の仮定: FHE と ZKP はどちらも数学の問題に基づいており、第三者への信頼を必要としません。 TEE はハードウェアとメーカーに依存しており、ファームウェアの脆弱性のリスクがあります。 MPC は、半正直なモデルまたは最大でも t 異常モデルに依存しており、参加者の数と行動の仮定に敏感です。

スケーラビリティ: ZKP ロールアップ (Aztec) と MPC シャーディング (Partisia) は、当然のことながら水平拡張をサポートします。 FHE と TEE の拡張では、コンピューティング リソースとハードウェア ノードの供給を考慮する必要があります。

統合の難しさ: TEE プロジェクトは参入障壁が最も低く、プログラミング モデルへの変更も最小限で済みます。 ZKP と FHE はどちらも特殊な回路とコンパイル プロセスを必要とします。 MPC には、プロトコル スタックの統合とノード間通信が必要です。

4. 市場の一般的な見方:「FHE は TEE、ZKP、MPC よりも優れている」?

FHE、TEE、ZKP、MPC のいずれであっても、実際のユースケースを解決するには、「パフォーマンス、コスト、セキュリティ」という 4 つの間に不可能な三角形の問題があるようです。 FHE は理論上魅力的なプライバシー保証を備えていますが、あらゆる面で TEE、MPC、ZKP より優れているわけではありません。パフォーマンスコストが低いため、FHE の普及は困難であり、その計算速度は他の方式に比べて大幅に遅れています。リアルタイム性とコストに敏感なアプリケーションでは、TEE、MPC、または ZKP がより適していることがよくあります。

信頼と適用可能なシナリオも異なります。TEE と MPC はそれぞれ異なる信頼モデルと展開の利便性を提供しますが、ZKP は正確性の検証に重点を置いています。業界が指摘しているように、さまざまなプライバシー ツールにはそれぞれ利点と限界があり、「万能」な最適なソリューションは存在しません。たとえば、複雑なオフチェーン計算の検証の場合、ZKP は効率的に解決できます。複数のパーティがプライベート状態を共有する必要がある計算の場合、MPC はより直接的です。 TEE は、モバイルおよびクラウド環境で成熟したサポートを提供します。 FHE は非常に機密性の高いデータ処理に適していますが、現時点では動作するにはハードウェア アクセラレーションが必要です。

FHE は「普遍的に優れている」わけではありません。テクノロジの選択は、アプリケーションの要件とパフォーマンスのトレードオフに応じて異なります。おそらく将来、プライバシー コンピューティングは、単一のソリューションが勝利するのではなく、複数のテクノロジの補完と統合の結果となることが多くなるでしょう。たとえば、Ika はキーの共有と署名の調整 (ユーザーは常に秘密鍵を保持) に重点を置いて設計されており、その中核的な価値は保管なしの分散型資産管理を実現することにあります。対照的に、ZKP は、状態または計算結果のオンチェーン検証のための数学的証明を生成することに優れています。この2つは単なる代替品でも競合相手でもなく、むしろ補完的な技術です。ZKPはクロスチェーンインタラクションの正確性を検証するために使用できるため、ブリッジパーティへの信頼の必要性がある程度軽減されます。一方、IkaのMPCネットワークは「資産管理権」の基盤を提供し、ZKPと組み合わせてより複雑なシステムを構築できます。さらに、Nillion は全体的な機能を強化するために、複数のプライバシー テクノロジーを統合し始めました。ブラインド コンピューティング アーキテクチャは、MPC、FHE、TEE、ZKP をシームレスに統合し、セキュリティ、コスト、パフォーマンスのバランスを実現します。したがって、将来のプライバシー コンピューティング エコシステムでは、最も適切な技術コンポーネントの組み合わせを使用してモジュール型ソリューションを構築する傾向が見られます。

参考文献:

(2) https://blog.sui.io/ika-dwallet-mpc-network-interoperability/