このレポートは、Move、TON、ビットコインの拡張、Cosmos アプリケーション チェーンの 4 つの主要な方向に焦点を当て、技術革新、セキュリティの課題、過去のセキュリティ インシデントの 3 つの方向から詳細な解釈を提供し、投資家、開発者、ホワイト ハットに経験を提供します。ハッカーの思考の方向性は次のとおりです。

エコシステムを移動する (Aptos、Sui など)

このレポートでは、Move 言語がリソース管理、モジュール設計、組み込みのセキュリティ メカニズムの観点からスマート コントラクト プログラミングをどのように革新するかを紹介し、Aptos と Sui のそれぞれの革新ポイントとセキュリティ アーキテクチャの詳細な分析を提供します。

Move 言語はもともと Facebook (現在は Meta) によって Diem (Libra) プロジェクト用に開発され、従来のスマート コントラクト言語のパフォーマンスとセキュリティのボトルネックを解決することを目的としていました。 Move の設計はリソースの明確さとセキュリティを重視し、ブロックチェーン上のあらゆる状態変化の制御可能性を確保します。この革新的なプログラミング言語には、次のような大きな利点があります。

リソース管理モデル: Move はアセットをリソースとして扱い、コピーや破棄が不可能になります。この独自のリソース管理モデルにより、スマート コントラクトでよくある二重支出や偶発的な資産破壊の問題が回避されます。

モジュール設計: Move を使用すると、スマート コントラクトをモジュール方式で構築できるため、コードの再利用性が向上し、開発の複雑さが軽減されます。

高いセキュリティ: Move には、再入攻撃などの一般的なセキュリティ脆弱性を防ぐために、言語レベルで多数のセキュリティ チェック メカニズムが組み込まれています。

さらに、このレポートでは、潜在的な無限再帰的 DoS 脆弱性、メモリ プールエビクション メカニズムの欠陥、その他の欠陥に警戒するようコミュニティに注意を喚起するために、2023 年から 2024 年末までに Move 仮想マシンと Aptos ネットワークで発生した典型的なセキュリティ インシデントもレビューしています。ネットワークの問題。

Move のエコロジカル セキュリティ インシデントの詳細なレビューについては、レポートをダウンロードしてご覧ください。

TONエコロジー

TON (The Open Network) は、Telegram によって作成されたブロックチェーンおよびデジタル通信プロトコルであり、ユーザーに分散型アプリケーションとサービスを提供する、高速で安全かつスケーラブルなブロックチェーン プラットフォームを構築することを目的としています。 TONはブロックチェーン技術とTelegramの通信機能を組み合わせることで、高性能、高セキュリティ、高拡張性を実現します。開発者によるさまざまな分散アプリケーションの構築をサポートし、分散ストレージ ソリューションを提供します。従来のブロックチェーンプラットフォームと比較して、TONは処理速度とスループットが速く、Proof-of-Stakeコンセンサスメカニズムを採用しています。

TON はプルーフ・オブ・ステークのコンセンサスメカニズムを使用し、チューリング完全スマートコントラクトと非同期ブロックチェーンを通じて高いパフォーマンスと多用途性を実現します。 TON の超高速かつ低コストのトランザクションは、チェーンの柔軟でシャーディング可能なアーキテクチャによって強化されています。このアーキテクチャにより、パフォーマンスを損なうことなく簡単に拡張できます。動的シャーディングには、同時に実行して大量のバックログを防ぐことができる独自の目的を持つ個別のシャードの初期開発が含まれます。 TON のブロック時間は 5 秒、ファイナライズ時間は 6 秒未満です。

既存のインフラストラクチャは 2 つの主要な部分に分かれています。

●マスターチェーン:検証者のアドレスや検証されたコインの量など、プロトコルのすべての重要かつ重要なデータの処理を担当します。

●ワークチェーン: メインチェーンに接続されたセカンダリチェーン。すべてのトランザクション情報とさまざまなスマートコントラクトが含まれます。各ワークチェーンには異なるルールを設定できます。

TON Foundation は TON コア コミュニティによって運営される DAO であり、開発者サポートや流動性インセンティブ プログラムなど、TON エコシステム内のプロジェクトにさまざまなサポートを提供します。このレポートでは、TON コミュニティが 2024 年にさまざまな面で達成した重要な進歩について詳しく説明しています。レポートでは、入れ子構造を通じて仮想マシンのリソース枯渇につながる可能性のある悪意のあるコントラクトの最近の脆弱性も明らかにし、すべての関係者に契約のセキュリティ監査を引き続き強化するよう警告しています。

TON エコシステムの詳細については、レポートをダウンロードしてご覧ください。

ビットコインはエコロジーを拡大する

Lightning Network、Liquid Network、Rootstock (RSK)、B² Network、Stacks などを含むレイヤー 2 およびサイドチェーン ソリューションは、トランザクションの拡張とプログラマビリティにおけるビットコインの画期的な進歩を推進しています。 Lightning Network はトランザクションの効率を向上させ、Liquid Network は機関間のトランザクションを加速し、Rootstock はセキュリティとスマート コントラクトを組み合わせて dApp エコシステムを拡大します。さらに、B² ネットワークとスタックは、ビットコインの機能と応用シナリオをさらに深めます。

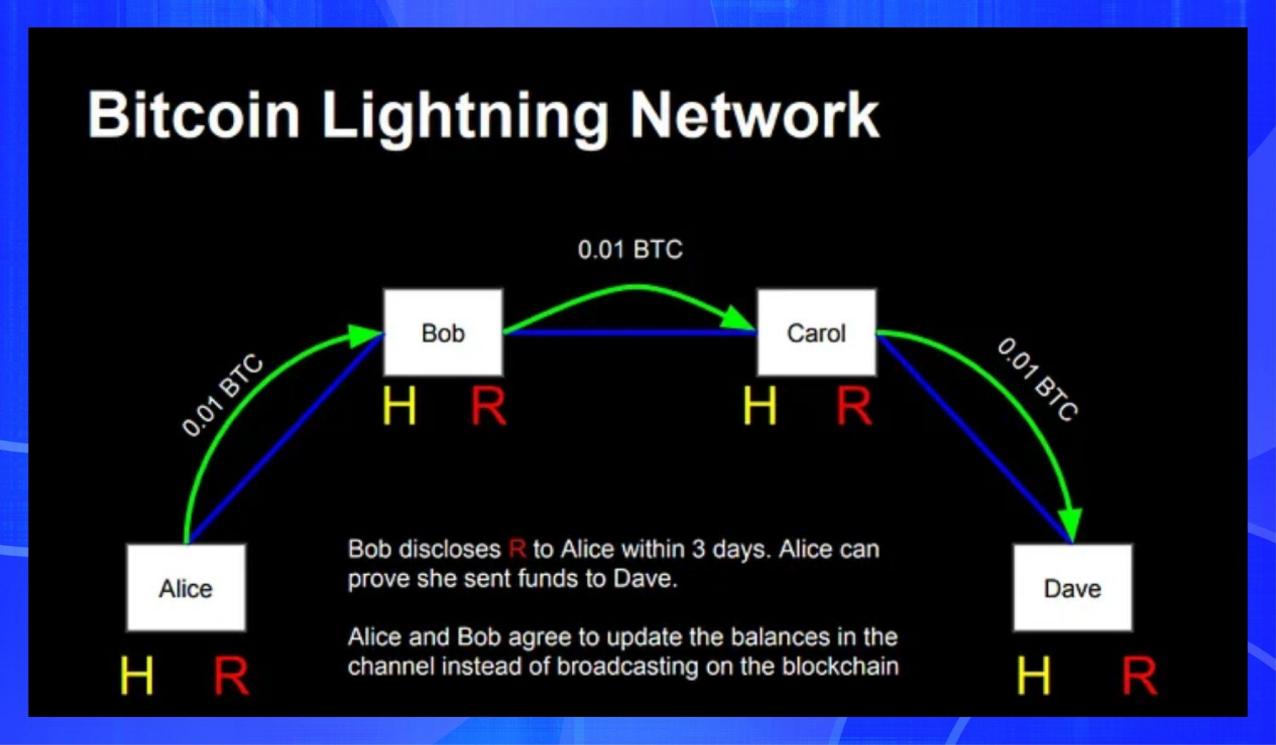

ライトニング ネットワークは、ビットコイン レイヤ 2 の最も成熟したソリューションの 1 つであり、広く使用されています。決済チャネルを確立することで、多数の小規模取引をメインチェーンからオフチェーンに移行し、それによってビットコインの取引速度が大幅に向上し、手数料が削減されます。

画像ソース: https://lightning.network/lightning-network-presentation-time-2015-07-06.pdf

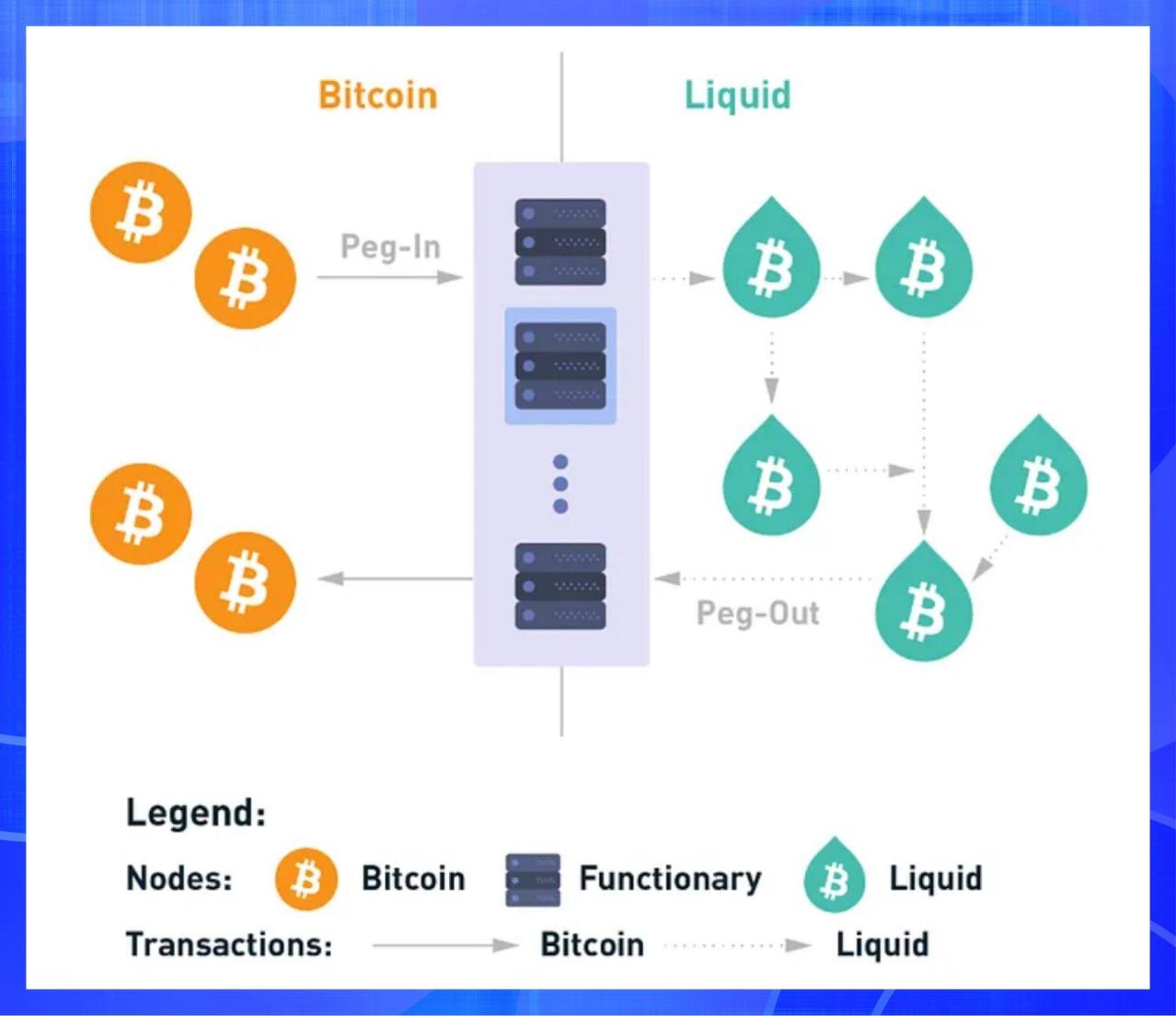

Liquid Network は、オープンソースの Elements ブロックチェーン プラットフォーム上で実行されるサイドチェーンで、取引所と機関間のトランザクションを高速化するために設計されています。これは、ビットコイン企業、取引所、その他の利害関係者からなる分散型コンソーシアムによって管理されています。 Liquid は双方向ペグメカニズムを使用して、BTC から L-BTC へ、またはその逆に変換します。

画像ソース: https://docs.liquid.net/docs/technical-overview

Rootstock は 2015 年の誕生以来、最も長く運営されているビットコイン サイドチェーンであり、2018 年にメインネットを立ち上げました。これは、ビットコインの Proof-of-Work (PoW) セキュリティとイーサリアムのスマート コントラクトを組み合わせているという点でユニークです。オープンソースの EVM 互換ビットコイン レイヤ 2 ソリューションとして、Rootstock は成長する dApp エコシステムへのエントリ ポイントを提供し、完全なトラストレス性の実現に取り組んでいます。

B² ネットワークの技術アーキテクチャは、ロールアップ層とデータ可用性 (DA) 層の 2 つの層で構成されます。 B² Network は、ユーザーがビットコインの第 2 層ソリューションについてどのように考えるかを再定義することを目的としています。

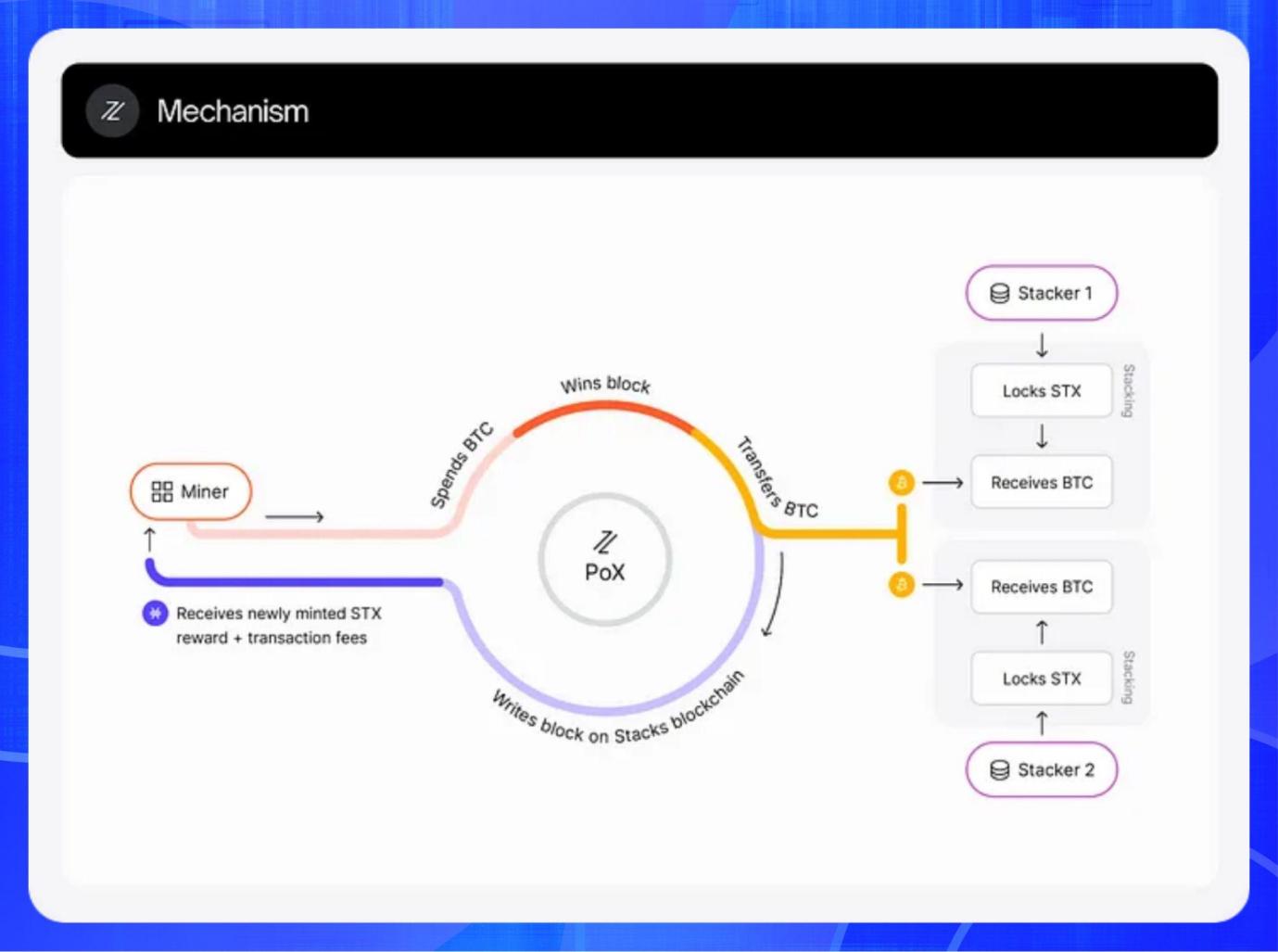

2018 年に Blockstack という名前でメインネット上でローンチされて以来、Stacks は主要なビットコイン レイヤ 2 ソリューションになりました。 Stacks はビットコインに直接接続し、スマート コントラクト、dApp、NFT をビットコイン上に構築できるようにし、単なる価値の保存を超えてビットコインの機能を大幅に拡張します。ビットコイン自体を変更することなく、そのセキュリティをビットコインに直接結び付ける独自の Proof-of-Transfer (PoX) コンセンサス メカニズムを使用します。

画像ソース: https://docs.stacks.co/stacks-101/proof-of-transfer

バビロンのビジョンは、ビットコインのセキュリティを拡張して分散型世界を保護することです。ビットコインの 3 つの側面 (タイムスタンプ サービス、ブロック スペース、資産価値) を活用することで、Babylon はビットコインのセキュリティを多数のプルーフ オブ ステーク (PoS) チェーンに提供し、より堅牢で統合されたエコシステムを構築することができます。

これらのテクノロジーはビットコインエコシステムにさらなる可能性をもたらしますが、ライトニングネットワークの「交換サイクル攻撃」、UTXOの計算エラー、PoWのロールバックメカニズムのリスクなどの課題にも直面しています。

レポート全文を読んで、ビットコインエコシステムの詳細を確認してください

Cosmos アプリケーション チェーン エコシステム

Tendermint コンセンサス、Cosmos SDK、IBC クロスチェーン通信を核として、ブロックチェーン インターネットの設計思想に多くの技術革新を取り入れています。

Cosmosのアーキテクチャは、ハブ&ゾーンモデルを採用しており、ハブ(センター)はクロスチェーンのコアノードとして機能し、複数のゾーン(独立したブロックチェーン)を接続および調整します。このアーキテクチャの革新性は次のとおりです。

分散管理: 各ゾーンは独立した自律的なブロックチェーンであり、単一の集中管理ノードに依存する必要はありません。

効率的なクロスチェーン接続: ハブを通じて、ゾーン間でクロスチェーン通信と資産フローをシームレスに実行し、真の相互接続を実現します。

このレポートでは、マルチモジュールの呼び出しシーケンスからクロスチェーン メッセージングに至るまで、Cosmos アプリケーション チェーンの潜在的なセキュリティ リスクを詳細に分析し、流動性ステーキング モジュール (LSM) のセキュリティ紛争とガバナンス プロセスの問題も組み合わせています。より多くのアプリケーション チェーン プロジェクトに対する警告とインスピレーションを提供します。

Cosmos アプリケーション チェーンのエコロジーに関する詳細については、レポートの全文をお読みください。

長年にわたる脆弱性の研究結果

このレポートでは、ブロックチェーン業界における 9 つの一般的なタイプのセキュリティ脆弱性について詳しく説明しています。これらの脆弱性は、さまざまな技術レベルに及ぶだけでなく、クロスチェーン コミュニケーションから経済までのあらゆる側面をカバーする、ブロックチェーン エコシステムの複数のコア コンポーネントにも関与しています。モデルのデザイン。

1. L2/L1 クロスチェーン通信の脆弱性:クロスチェーン通信はブロックチェーン エコシステムの相互運用性を向上させる重要な手段ですが、その実装プロセスには多くのセキュリティ リスクもあります。たとえば、L2 は L1 のブロック ロールバック、オンチェーン イベント フォージェリを考慮せず、L2 は L1 に送信されたトランザクションが成功したかどうかを検出しませんでした。

2. Cosmos アプリケーション チェーンの脆弱性: Cosmos は、ブロックチェーンの相互運用性を中心としたエコシステムとして、IBC (チェーン間通信プロトコル) を介してさまざまなブロックチェーンを接続できます。ただし、Cosmos アプリケーション チェーンの実装プロセスには、BeginBlocker および EndBlocker のクラッシュ脆弱性、現地時間の誤った使用、乱数の誤った使用、その他 11 件の脆弱性やセキュリティ リスクなど、いくつかの脆弱性やセキュリティ リスクが存在する可能性があります。

3. ビットコイン拡張の生態学的抜け穴:ビットコインスクリプト構築の抜け穴、デリバティブ資産を考慮していないことによって引き起こされる抜け穴、UTXO金額の計算エラーなどを含みます。

4. プログラミング言語の一般的な抜け穴(無限ループ、無限再帰、整数オーバーフロー、競合状態など)

5. P2P ネットワークの脆弱性: P2P (ポイントツーポイント) ネットワークは、ブロックチェーン システム内の分散ノード間の直接接続と通信に使用されます。 P2P ネットワークは分散システムのネットワーク基盤を提供しますが、エイリアン攻撃の脆弱性、信頼モデル メカニズムの欠如、ノード数制限メカニズムの欠如など、一連の一般的な脆弱性の種類にも直面しています。

6. DoS 攻撃: メモリ枯渇攻撃、ハードディスク枯渇攻撃、カーネルハンドル枯渇攻撃、永続的なメモリ リークなどを含みます。

7. 暗号化の脆弱性:暗号化の脆弱性は、データの機密性と完全性を破壊し、システムに潜在的なセキュリティ上の脅威をもたらします。暗号化の脆弱性の主な種類には、安全でないことが証明されているハッシュ アルゴリズムの使用、安全でないカスタム ハッシュ アルゴリズムの使用、安全でない使用によって引き起こされるハッシュの衝突などが含まれます。

8. 台帳セキュリティの脆弱性: (トランザクション メモリ プールの脆弱性、ブロック ハッシュ衝突の脆弱性、孤立ブロック処理ロジックの脆弱性、メルケル ツリー ハッシュ衝突の脆弱性など)

9. 経済モデルの抜け穴:経済モデルはブロックチェーンと分散システムにおいて重要な役割を果たしており、インセンティブ メカニズム、ガバナンス構造、ネットワーク全体の持続可能性に影響を及ぼします。レポートに記載されている経済モデルの脆弱性には特別な注意が必要です。

セキュリティ脆弱性の種類について詳しくは、レポート全文をお読みください。

一般的な攻撃対象領域のリスト

このレポートには、ハッカー攻撃の突破口となる可能性がある 13 の一般的な攻撃面もリストされており、開発者やプロジェクト関係者は二重の注意を払う必要があります。

1. 仮想マシン

2. P2P ノード検出およびデータ同期モジュール

3. ブロック解析モジュール

4. トランザクション分析モジュール

5. コンセンサスプロトコルモジュール

…

セキュリティ開発のベスト プラクティス

このレポートは、豊富な事例レビューと攻撃的および防御的な実践を通じて、体系的なセキュリティ対応のアイデアを抽出しています。

セキュリティ保護の観点から、このレポートでは特に、ブロックおよびトランザクション処理、スマート コントラクト仮想マシン、ログ システムおよび RPC インターフェイス、DoS 攻撃を防ぐための P2P プロトコル設計、およびトランスポート層の暗号化をカバーするチェーン開発のベスト プラクティスに関する詳細な提案を提供します。認証、ファジングと静的コード分析、サードパーティのセキュリティ監査プロセスなどの側面を考慮して、ブロックチェーン プロジェクトのライフサイクル全体に対して明確で実行可能なセキュリティ ガイドラインを提供するよう努めています。