北京時間2025年2月21日の夕方、暗号通貨の世界は世界に衝撃を与えるセキュリティ危機に直面しました。集中型取引プラットフォームBybitは綿密に計画された攻撃を受け、14億6000万ドル相当の資産が盗まれた。これは、暗号化分野における単一の損失としては最大の記録となっただけでなく、2003年のイラク中央銀行の10億ドルの盗難を上回り、世界金融史上最大の盗難となった。

この危機に直面して、Bybitは一連の緊急措置を講じました。個人投資家の出金を優先すること、機関投資家の出金に段階的な制限を課すこと、Bitgetなどの取引所やOTCサービスプロバイダーからの流動性サポートに頼ることなどです。わずか12時間で、Bybitは引き出し機能を完全に回復し、銀行取り付け騒ぎを回避しました。 2月24日、BybitのCEOであるベン・ジョウ氏は、ETHの不足分は完全に補填されたと発表したが、業界に本当に衝撃を与えたのは、「破られない」と考えられていたコールドウォレットの防御ラインが実際に破られたことだった。

このセキュリティインシデントは、コールドウォレットは絶対に安全であるという神話を打ち砕いただけでなく、暗号通貨業界全体に警鐘を鳴らしました。最も高度な技術的防御でさえ、人間の弱点を狙って慎重に設計されたソーシャルエンジニアリング攻撃に完全に抵抗することはできないのです。攻撃が悪名高い北朝鮮のハッカー集団「ラザルス・グループ」によるものであることが確認されると、状況はさらに複雑になり、盗まれた資金を回収できる可能性は非常に低くなった。

では、取引所はユーザーの資産をどのように保管するのでしょうか?コールドウォレットが「究極の防衛線」とみなされるのはなぜですか?攻撃者はどうやってこの防衛線を突破したのでしょうか?この前例のないデジタル資産盗難の背後にある技術的な詳細とセキュリティリスクを詳しく見てみましょう。

デジタル金庫の2つの防御線:取引所での資産保管

暗号資産保管の基本:

ホットウォレットとコールドウォレット

暗号通貨取引所が資金を保管する方法は、従来の銀行の預金管理に似ています。銀行は毎日、多数の顧客の入出金ニーズに対応する必要があります。窓口に一定額の現金(「流動性」に相当)を用意しますが、ほとんどのお金は金庫に保管されます(「準備金」に相当)。暗号通貨取引プラットフォームも同様の方法で運営されています。

取引所はユーザーの暗号通貨を2つの部分に分けて保管します。1つは「ホットウォレット」、もう1つは「コールドウォレット」です。ホットウォレットは、インターネットに直接接続された銀行のカウンターのようなもので、ユーザーはすぐにアクセスして取引を行うことができます。取引所は、ユーザーの日々の取引ニーズを満たすために、資金の約 5 ~ 10% をホットウォレットに保管します。しかし、ホットウォレットは常にオンラインであるため、道路脇にお金を置き忘れるのと同じように、ハッカーの主な標的になりやすくなります。攻撃者は通常、フィッシング攻撃やマルウェアなどを通じてホットウォレットを攻撃します。たとえば、2019 年には、API キーの漏洩により Binance のホット ウォレットから 7,000 BTC が盗まれました。

資金の大部分(通常 90 ~ 95%)はコールドウォレットに保管されます。コールドウォレットは、インターネットから完全に隔離された銀行の地下金庫のようなもので、資金の引き出しには厳格な複数の検証と承認が必要です。コールドウォレット内の資金を使用するには、金庫の扉を開くのに複数の鍵が必要であるのと同じように、複数の管理者によって検証される必要があります。この物理的な分離と多重認証のセキュリティ対策により、コールドウォレットは最も安全な保管方法と見なされています。

コールドウォレットは100%安全ですか?

コールドウォレットは最も安全な保管方法と考えられていますが、絶対的なセキュリティは存在しません。金庫と同じように、コールドウォレットも、強固ではあるものの破られる可能性があり、弱点があります。これらのリスクは主に次の 3 つの側面から生じます。

人的要因: コールド ウォレットの管理責任者がフィッシングやソーシャル エンジニアリングに成功した場合、攻撃者は管理者の資格情報や情報を入手してコールド ウォレットにアクセスできる可能性があります。

技術的な脆弱性: 取引の署名に使用されたデバイスにトロイの木馬が埋め込まれていたり、送金のためにネットワークに接続する際にハッカーに乗っ取られたりすると、資金も危険にさらされます。

マルチ署名メカニズムの失敗: 理論上、マルチ署名 (マルチシグ) ではトランザクションを承認するために複数のキー所有者が必要ですが、攻撃者がすべての署名者を欺くことができたり、マルチ署名しきい値に必要な十分な数のキーを制御できたりすると、セキュリティ メカニズムがバイパスされます。

Bybitハッキング:ソーシャルエンジニアリング攻撃手法の分析

Bybit コールドウォレットはどのようにハッキングされたのでしょうか?

Bybit は、暗号通貨業界で現在認められている最も安全な資産保管ソリューション、つまりハードウェア コールド ウォレットと組み合わせた Safe マルチ署名ウォレットを使用しています。このスキームは 3/3 署名しきい値を設定します。つまり、資産転送操作を実行するには、3 人の秘密鍵保有者全員が同時に承認する必要があります。さらに重要なのは、これらの秘密鍵は完全にオフラインのハードウェア ウォレットに保存されるため、理論的にはほぼ破られないセキュリティ バリアが構築されるということです。

しかし、ハッカーはこれらの技術的防御を直接攻撃するのではなく、より目立たない方法、つまりソーシャル エンジニアリング攻撃を選択しました。彼らはまず、何らかの方法で3つの署名者のコンピュータシステムにハッキングすることに成功し、暗闇の中で彼らの操作習慣、内部通信方法、送金プロセスを根気強く観察し、記録しました。

ハッカーは、一定期間十分に観察した後、コールドウォレットからホットウォレットに資金を転送するプロセスをターゲットにしました。 CEOのベン・ジョウ氏によると、この送金作業は通常2~3週間ごとに行われ、毎回多額の資金が関与し、主にホットウォレットの日常的な取引ニーズを満たすという。そこで攻撃者は、3 日前にバックドアを備えた悪意のある契約を展開しました。署名者が日常業務を実行している間に、攻撃者は通常のトランザクション要求を、事前に展開しておいた悪意のある契約にひそかに置き換えました。署名者は署名時に通常の送金取引を見たためこれに気づいていませんでしたが、実際にはハッカーがウォレットを制御できるようにする取引に署名していました。攻撃者は従業員のコンピューターを完全に制御していたため、彼らが見た取引情報は偽物でしたが、署名は本物でした。

その後の分析により、攻撃者はたった 1 回の偽造署名攻撃で Safe ウォレットの所有者権限を奪取したことが判明しました。これは、複数のデバイスが侵害されたこと、また攻撃者が Bybit のイントラネットに長期間潜伏し、十分な内部情報を入手していた可能性が高いことを強く示唆しています。最も先進的な技術的防御でさえ、人間の本性を狙った綿密に練られたソーシャルエンジニアリング攻撃には太刀打ちできません。

人間の弱点: ソーシャル エンジニアリング攻撃とは何ですか?

ソーシャル エンジニアリング攻撃は、コストがかかり、複雑ですが、非常に効果的なタイプの攻撃です。技術的な攻撃とは異なり、ソーシャル エンジニアリング攻撃は主に人々の心理や行動を操作して機密情報を入手したり、権限を制御したりします。攻撃者はシステムを直接標的にするのではなく、人々の信頼、不注意、習慣を利用して、ターゲットが積極的に情報を開示したり、特定のアクションを実行したりするように誘導します。

一般的な攻撃方法には、フィッシング メールの送信、マルウェアの埋め込み、個人のセキュリティ習慣の抜け穴の悪用 (脆弱なパスワード、2 要素認証の有効化の失敗など) などがあります。攻撃者は、プロジェクト関係者や社内の同僚を装い、電話、メール、ソーシャル メディアで従業員に連絡し、悪意のあるリンクをクリックさせたり、アカウント情報を開示させたりする可能性があります。たとえば、攻撃者はコードのデバッグに開発者の助けが必要であると偽り、信頼を得るために前払いで支払うことを約束する場合があります。

ソーシャル エンジニアリング攻撃の最大の脅威は、従来の技術的なセキュリティ保護を回避できることです。攻撃者は通常、感情、好奇心、恐怖などの人間の弱点を悪用して、極めて隠密に攻撃を仕掛けます。ウイルスやマルウェアとは異なり、これらの攻撃はすぐには現れません。攻撃者は長期間バックグラウンドに潜伏し、静かに情報を収集して侵入し、攻撃する適切な瞬間が来るまで潜伏します。

ラザロの悲惨な記録: 60億ドルの盗難

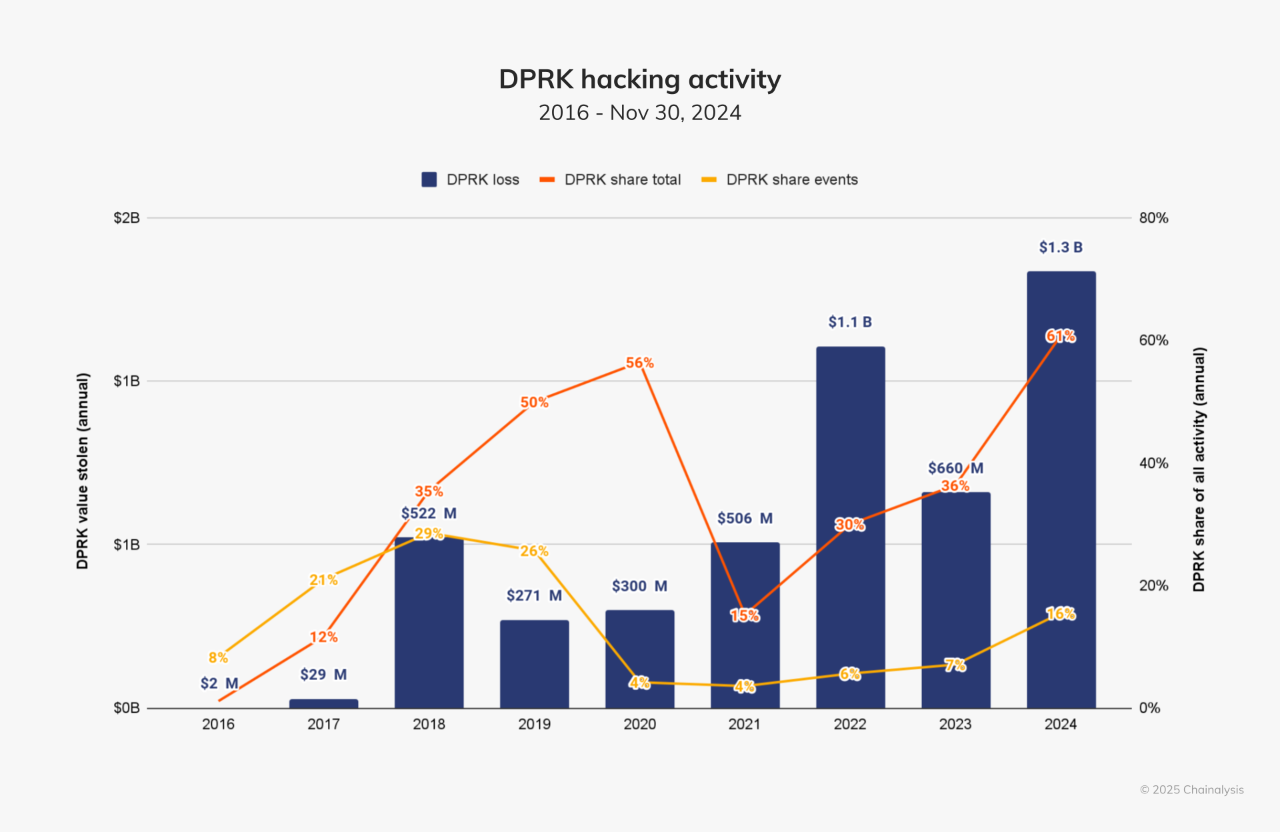

北朝鮮のハッカー集団ラザルス・グループは2009年から活動しており、2016年に暗号化分野に目を向けた。 Chainalysisのレポートによると、2016年から2024年にかけて、ラザルス・グループによる盗難総額は46億ドルを超えた。この総額のうち、2024年に13億4,000万ドル、2023年に6億6,000万ドル、2022年に11億ドルが盗まれました。 2025年のバイビット事件を含めると、これまでにラザルスグループが暗号通貨分野で窃盗した総額は60億ドルを直接超えることになる。

🔍 この組織に関するより詳しい情報については、615 ページに及ぶ国連の報告書をご覧ください。

https://documents.un.org/doc/undoc/gen/n24/032/68/pdf/n2403268.pdf

ロニン事件:偽のオファーで6億2千万ドルが盗まれる

2022年3月23日、暗号ゲーム大手Axie InfinityのイーサリアムサイドチェーンRoninは、暗号通貨史上最大規模のハッカー攻撃を受けた。北朝鮮のハッカー集団「ラザルス」は、綿密に計画されたソーシャルエンジニアリング攻撃を通じて、6億2000万ドルという驚異的な額のデジタル資産を盗み出すことに成功した。驚くべきことに、攻撃から6日後、ユーザーが5,000 ETHを引き出せないと報告し、初めてプロジェクトは資金が空になったことに気づいた。

この攻撃は一見普通の勧誘の誘いから始まった。 Lazarus グループは架空の会社の身元を偽装し、LinkedIn を通じて Sky Mavis (Axie Infinity の親会社) の上級エンジニアに連絡を取り、魅力的で高給の職を提供しました。魅力的な給与条件に惹かれたエンジニアは、積極的に複数回の「面接」プロセスに参加し、面接の 1 つで「求人」が記載された一見正式な PDF ファイルを受け取りました。

エンジニアは会社のコンピューターに文書をダウンロードして開いたが、この単純な操作によって攻撃者がRoninブロックチェーンネットワークにアクセスできるようになるとは知らなかった。悪意のあるファイルは感染チェーンを通じて静かに侵入し、最終的に攻撃者は Ronin ネットワーク内の 4 つのバリデータ ノードと 1 つの Axie DAO ノードを制御できるようになりました。 Ronin は、9 つの検証ノードのうち 5 つが承認すれば資金を送金できるように設定されています。ハッカーはこれら 5 つのノードを制御することで、セキュリティ メカニズムを簡単に回避し、巨額の資金を送金しました。

支払ったコイン:

6か月間潜伏していた巧妙な攻撃

2023年7月22日、暗号通貨決済プラットフォームCoinsPaidのホットウォレットがLazarus組織の攻撃を受け、約3,730万ドルの資金が盗まれました。ハッカーは驚くべき忍耐力を発揮し、CoinsPaid を約 6 か月間注意深く追跡、調査し、同社の内部業務に関する情報を徐々に蓄積していきました。

2023年3月以降、CoinsPaidはソーシャルエンジニアリング攻撃、DDoS攻撃、ブルートフォース攻撃など、同社に対する複数の攻撃試行を記録しています。攻撃者は、技術的な相談の依頼から従業員への賄賂、有名な暗号通貨企業の採用担当者を装って月額16,000~24,000ドルもの高額な給与を提示するなど、戦術をエスカレートさせ続けています。

6か月にわたる失敗の末、ある従業員がついにCrypto.comを装った求人に応募し、「技術テスト業務」の「面接」中に悪質なコードを含むアプリケーションをインストールした。攻撃者は設定ファイルとキーを入手し、同社のインフラに接続し、最終的にCoinsPaidのホットウォレットから資金を盗むことに成功しました。

業界の反省と将来の課題

コールドウォレットのセキュリティ神話を暴く

この記録破りの盗難事件は、暗号通貨業界全体にとって警鐘となった。まず第一に、この事件はコールドウォレットは絶対に安全であるという神話を打ち砕きます。コールドウォレットは暗号資産を保護する最も安全な方法と考えられていますが、この攻撃はコールドウォレットにも脆弱性があることを証明しています。

CEO の Ben Zhou 氏はその後、「すべての Ethereum を 1 つのウォレットに入れるのではなく、コールド シグネチャを複数のウォレットに分散できます」と振り返りました。これは考え方の変化を表しています。決して盗まれないようにする方法を考えるのではなく、盗まれた場合に取引所に何も残らないようにする方法、ただし損失が許容範囲内に抑えられるようにする方法に重点が置かれています。今後、取引所やウォレット開発者は、ゼロ知識証明などの高度な暗号化技術の採用、マルチ署名メカニズムの最適化、さらには物理的な隔離と生体認証技術を組み合わせたソリューションの検討など、より高度なセキュリティ対策を検討する必要があります。セキュリティはもはや単なる防御ラインではなく、多層的で三次元的な保護システムを必要とします。

マルチ署名ウォレットのセキュリティリスク

Bybitのハッキング事件は、マルチ署名ウォレットのセキュリティについても深い反省を促した。マルチ署名トランザクションでは、最初のトランザクションが送信された後、後続の署名者は最初の人のトランザクションデータを盲目的に信頼し、独立したクロスチェックの重要性を無視して直接署名する可能性があります。この方法は、実際にはマルチ署名メカニズムの本来の設計意図に反しています。

この事件により、従来のマルチ署名方式の重大な欠陥が明らかになりました。独立したトランザクション検証レイヤーがないため、攻撃者はインターフェースや契約ロジックを操作して署名者を欺くことができます。同様のセキュリティインシデントを回避するために、業界はマルチ署名メカニズムのレビューと規制を強化し、各ステップが独立して検証されるようにする必要があります。業界は、主要なハードウェアウォレットメーカーとの緊密な協力を促進し、独自のセキュリティソリューションを維持しながら、独立したサードパーティの署名レビューチャネルを構築する必要があります。現在、チェーン上の総ロック価値(TVL)を持つ資産のほとんどは、クロスチェーンブリッジやDeFiプロトコルなどのコアインフラストラクチャを含む、マルチ署名管理契約でホストされています。契約管理プロセスにおいて厳格な審査や運用基準が欠如していると、同様のセキュリティインシデントが再度発生する可能性が高くなります。

規制の変更と業界の透明性

この攻撃の後、世界の規制当局は取引所のセキュリティ審査を強化し、取引所に対し資産準備金とセキュリティ対策が基準を満たしていることを証明する監査報告書の定期的な開示を要求する可能性が高い。この事件でBybitは過去最多の出金件数を経験し、合計35万件を超える出金リクエストを受けた。しかし、取り付け騒ぎは起こらず、預金と引き出しの水準は約12時間で正常に戻った。

バイビットの監査会社ハッケンも発言し、現金とトークンの準備金で15億ドルの損失を完全にカバーできることを確認した。資産準備金が不十分なプラットフォームに遭遇した場合、結果は悲惨なものになる可能性があります。したがって、監督を強化することで、セキュリティ意識の弱いプラットフォームを排除できるだけでなく、業界全体の透明性と信頼性を向上させ、業界がより健全で安全な方向に発展することを促進することができます。

ハッカー技術の進化: AI

自動化された攻撃の脅威

さらに懸念されるのは、北朝鮮のラザルス・グループのような集団の技術が急速に進化していることだ。彼らの攻撃手法はより隠密かつ精密になり、攻撃チェーンに人工知能技術を組み込み始める可能性さえあります。将来的には、AI ベースの高精度フィッシング攻撃、判別が困難なディープフェイク動画、Web3 開発ツール チェーンへの侵入など、より複雑で自動化された攻撃手法に直面する可能性があります。これらの技術の発展は、セキュリティ保護対策がより高い課題に直面することを意味します。業界は常に警戒を怠らず、技術の更新と防御システムの構築を強化しなければなりません。

結論: Web3セキュリティは継続的なゲームである

Web3 のセキュリティは単なる単一の課題ではなく、終わりのないマラソンです。テクノロジーが進化し続けるにつれて、攻撃者と防御者の間の争いは激化し続けるでしょう。コードの作成からユーザー操作まで、業界のあらゆる側面にセキュリティ意識を取り入れることによってのみ、信頼できる暗号通貨エコシステムを真に確立し、業界の長期的な発展を確実にすることができます。

参考文献:

- https://www.theblock.co/post/156038/how-a-fake-job-offer-took-down-the-worlds-most-popular-crypto-game

- https://coinspaid.com/company-updates/the-coinspaid-hack-explained/

- https://www.chainalysis.com/blog/crypto-hacking-stolen-funds-2025/

- https://documents.un.org/doc/undoc/gen/n24/032/68/pdf/n2403268.pdf

- https://mp.weixin.qq.com/s/imC09I6Ty5aMkkENZTMOVg