案件簡述

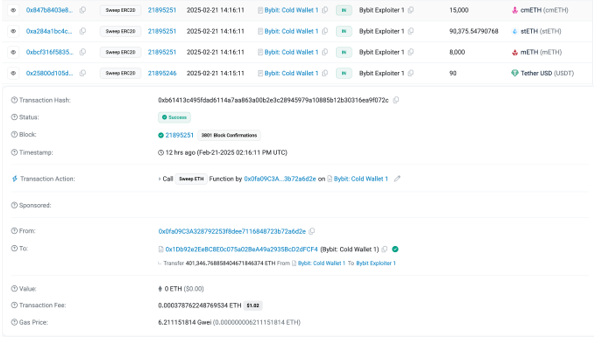

北京時間2025年2月21日晚,Bybit交易所遭受APT攻擊,偽造「盲簽」突破多簽機制,導致冷錢包的資產被竊取近15億美元。截止到22日早上8時(北京時間)被盜資產分佈在51個地址上。

比特叢林作為業界專業溯源公司,透過公開資料進行駭客攻擊的全景揭密。

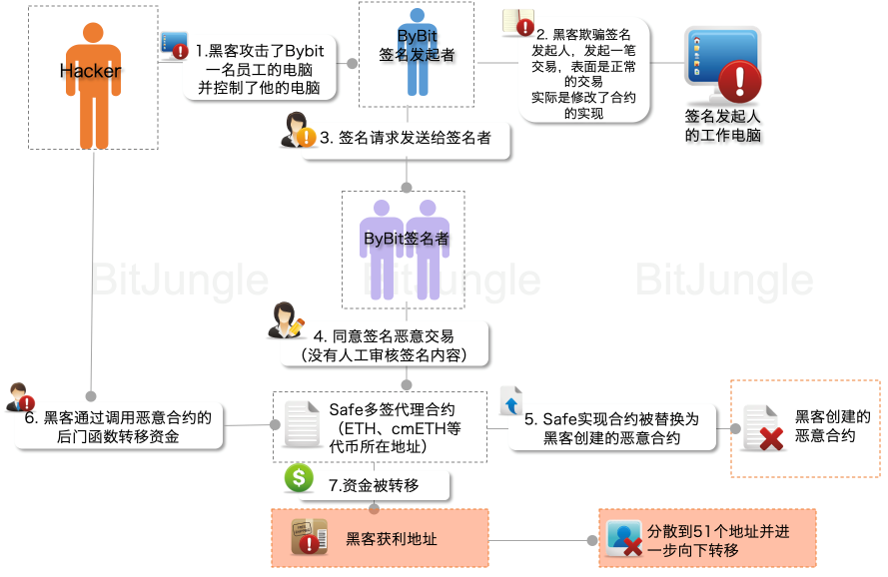

揭秘一:駭客攻擊手法

1. 駭客透過APT攻擊取得Bybit員工電腦權限

2. 駭客長期潛伏,觀察Bybit轉幣過程

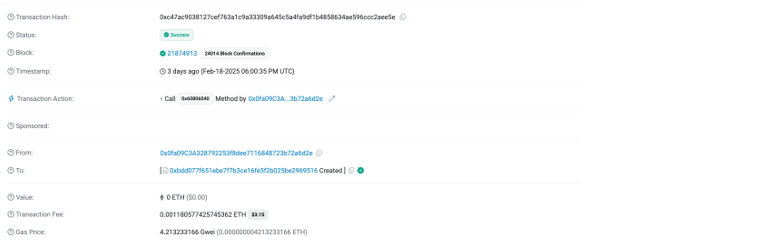

3. 駭客部署惡意Safe合約:0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

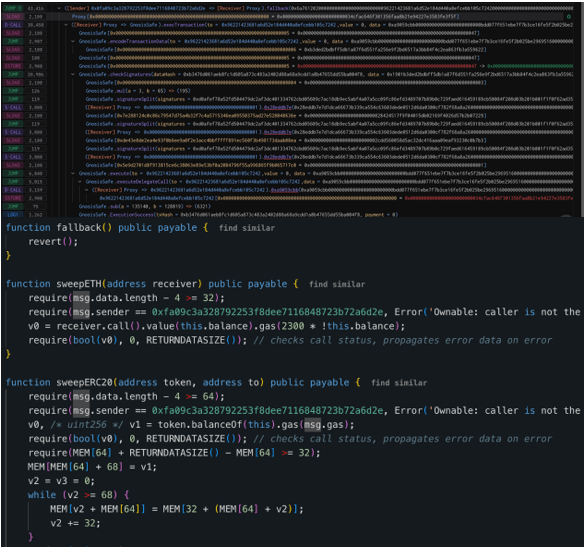

4. 偽造Safe前端交易提示,欺騙Bybit員工多簽,將safe實現合約替換為惡意合約

5. 透過惡意合約轉走冷錢包資產

揭秘二、資金轉移沉澱和攻擊者畫像

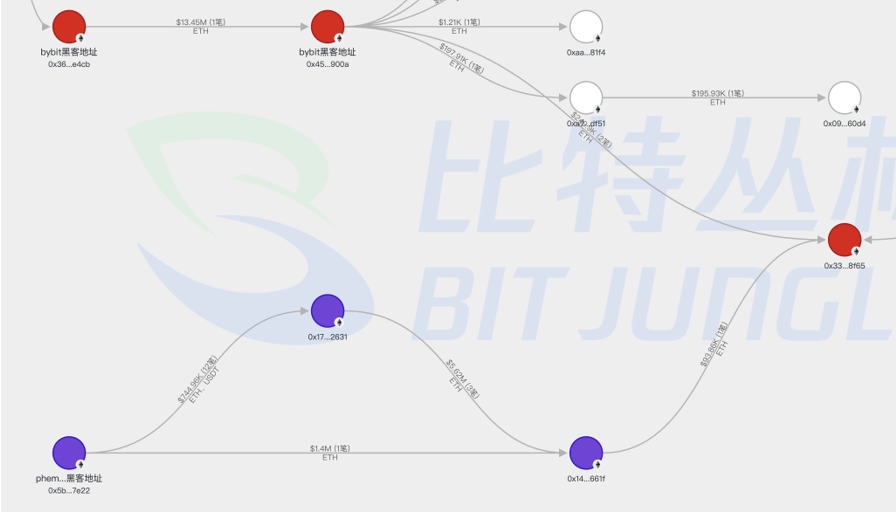

截止到22日早上8時(北京時間)被盜資產分佈在51個地址上(圖中黃色地址)

同時,根據最新的情況發現bybit被盜資金與phemex初始黑客地址流出資金目前已經混在一起轉移到同一個地址,該地址24年11月就已經使用,歷史執行過多次兌換和跨鏈交易,證實同為朝鮮黑客;

揭秘三:可能造成的金融次生風險

1.駭客拋售或市場恐慌可能引發用戶擠兌,或造成Bybit 面臨提款激增,資金鏈承壓,需緊急應對以穩信心。

2、ETH 作為一種高波動性資產,其價格受市場情緒、供需關係及宏觀經濟因素影響顯著。此次被竊事件可能導致ETH價格波動,造成損失擴大;

揭秘四:預防措施

1.培訓員工提升接受進階網路釣魚及社交工程防禦培訓,減少內部引進網路安全風險。

2.做好網路和設備隔離,專機專用,重要機器或財務相關機器應該與平時辦公電腦或生活電腦區分開,降低攻擊面。

3.分散儲存資產至多個冷錢包,降低單點被竊影響,提升整體安全性。

4.組建自己的專業的安全團隊以及和類似比特叢林的Web3安全公司進行合作,一起對抗駭客。

5.透過購買保險,降低安全事件帶來的損失。

揭秘五、Safe錢包多簽的安全機制未被攻破

Safe(前身為Gnosis Safe)是業界廣泛使用的多簽解決方案,其安全性依賴多方簽名和智慧合約邏輯的不可篡改性。

這次攻擊表明,駭客並未破解Safe 的多簽機製或利用其程式碼漏洞,而是透過釣魚手段獲取了足夠的簽名權限。

揭秘六:比特叢林可以做什麼

1.查明真相,還原出來駭客完整的入侵路徑,找出隱藏的其他安全風險。

2.比特叢林目前已與十多家大型交易所和組織建立聯繫,透過鐘馗系統可以自動凍結被盜資產,幫助用戶最快挽損。

3、透過專業的技術和豐富的經驗快速定位和協助司法機關抓捕嫌疑犯。