암호화폐와 블록체인 기술은 금융 자유를 새롭게 정의하고 있지만, 이러한 혁명은 새로운 유형의 위협도 낳았습니다. 사기꾼들은 더 이상 기술적 취약성에만 의존하지 않고, 블록체인 스마트 계약 프로토콜 자체를 공격 도구로 바꾸고 있습니다. 그들은 신중하게 설계된 사회공학적 함정을 통해 블록체인의 투명성과 돌이킬 수 없는 특성을 이용해 사용자의 신뢰를 자산을 훔치는 무기로 삼습니다. 스마트 계약 위조부터 크로스체인 거래 조작까지 이런 공격은 은밀하고 추적하기 어려울 뿐만 아니라, "합법화된" 모습 때문에 더욱 기만적입니다. 이 글에서는 실제 사례 분석을 통해 사기꾼이 프로토콜 자체를 공격 벡터로 바꾸는 방법을 밝히고, 기술적 보호에서 행동 예방까지 완벽한 솔루션을 제공하여 분산형 세계에서 안전하게 전진할 수 있도록 도와드립니다.

1. 합법적 계약이 어떻게 사기 도구가 되는가?

블록체인 프로토콜은 원래 보안과 신뢰를 보장하기 위해 설계되었지만, 사기꾼들은 블록체인 프로토콜의 특성을 악용하고 사용자의 부주의와 결합하여 다양한 은밀한 공격 방법을 만들어냅니다. 다음은 몇 가지 기술과 해당 기술적 세부 사항의 예입니다.

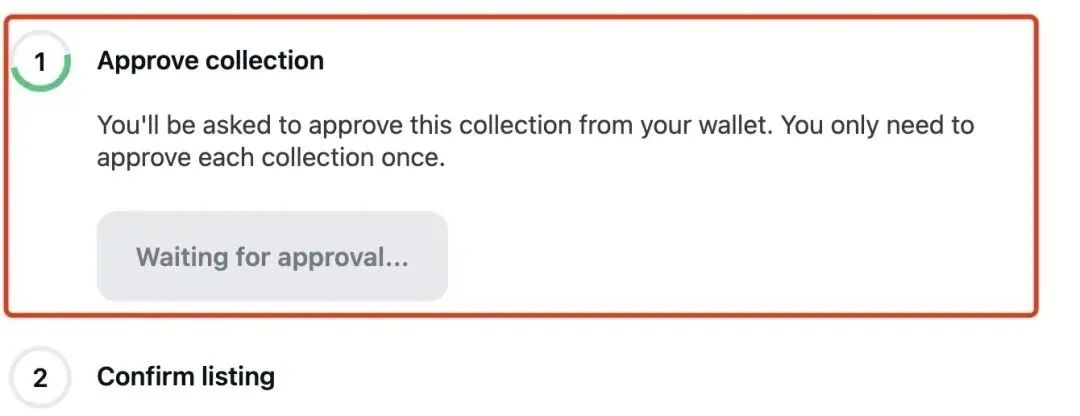

(1) 악성 스마트 계약 승인(Approve Scam)

기술 원리:

이더리움과 같은 블록체인에서는 ERC-20 토큰 표준을 통해 사용자가 "승인" 기능을 통해 제3자(일반적으로 스마트 계약)에게 자신의 지갑에서 지정된 수의 토큰을 인출하도록 승인할 수 있습니다. 이 기능은 사용자가 거래, 약속 또는 유동성 채굴을 완료하기 위해 스마트 계약을 승인해야 하는 Uniswap이나 Aave와 같은 DeFi 프로토콜에서 널리 사용됩니다. 그러나 사기꾼은 이 메커니즘을 악용하여 악의적인 계약을 설계합니다.

작동 원리:

사기꾼은 일반적으로 피싱 사이트나 소셜 미디어 프로모션(예: 가짜 "PancakeSwap" 페이지)을 통해 합법적인 프로젝트처럼 위장한 DApp을 만듭니다. 사용자는 지갑에 연결하고 "승인"을 클릭하도록 유도됩니다. 표면적으로는 소량의 토큰을 승인하는 것처럼 보이지만 실제로는 무제한 금액(uint256.max 값)일 수 있습니다. 승인이 완료되면 사기꾼의 계약 주소가 권한을 얻고 언제든지 "TransferFrom" 함수를 호출하여 사용자 지갑에서 해당 토큰을 모두 추출할 수 있습니다.

실제 사례:

2023년 초, "Uniswap V3 업그레이드"로 위장한 피싱 웹사이트로 인해 수백 명의 사용자가 수백만 달러 상당의 USDT와 ETH를 잃었습니다. 온체인 데이터에 따르면 이러한 거래는 ERC-20 표준을 완벽하게 준수하고 있으며, 피해자는 자발적으로 승인에 서명했기 때문에 합법적인 수단을 통해서도 회복할 수 없습니다.

(2) 피싱 서명

기술 원리:

블록체인 거래를 위해서는 사용자가 개인 키를 사용해 서명을 생성하여 거래의 적법성을 증명해야 합니다. 지갑(예: MetaMask)은 일반적으로 서명 요청을 팝업으로 표시하고 사용자가 이를 확인하면 거래가 네트워크에 브로드캐스트됩니다. 사기꾼은 이 과정을 악용하여 서명 요청을 위조해 자산을 훔칩니다.

작동 원리:

사용자는 "귀하의 NFT 에어드랍이 청구 대기 중입니다. 지갑을 인증해 주세요."와 같은 공식 알림으로 위장한 이메일이나 Discord 메시지를 받았습니다. 링크를 클릭하면 사용자는 악성 웹사이트로 이동하게 되고, 그곳에서 지갑을 연결하고 "검증 거래"에 서명하라는 요청을 받습니다. 이 거래는 실제로 "전송" 기능에 대한 호출일 수 있으며, 지갑에 있는 ETH 또는 토큰을 사기꾼의 주소로 직접 전송합니다. 또는 사기꾼이 사용자의 NFT 컬렉션을 제어할 수 있도록 허가하는 "SetApprovalForAll" 작업일 수 있습니다.

실제 사례:

Bored Ape Yacht Club(BAYC) 커뮤니티는 대표적인 피싱 공격을 받았으며, 많은 사용자가 위조된 "에어드랍 수집" 거래에 서명하면서 수백만 달러 상당의 NFT를 잃었습니다. 공격자는 EIP-712 서명 표준을 이용하여 겉보기에 안전해 보이는 요청을 위조했습니다.

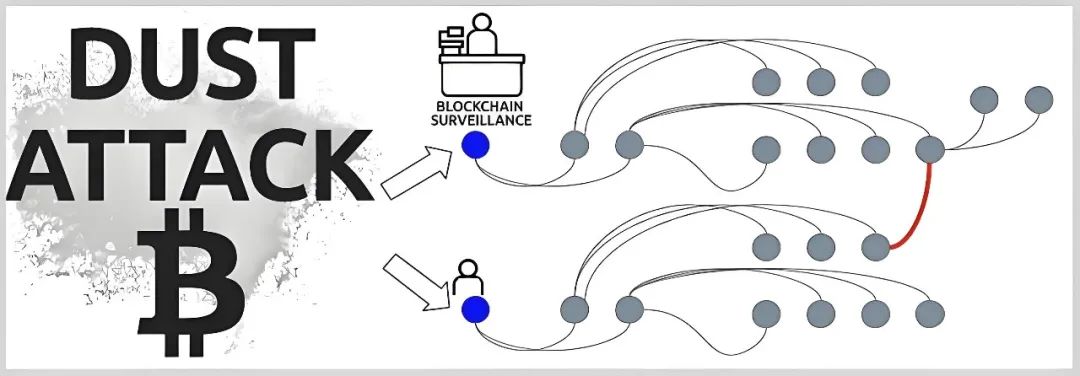

(3) 가짜 토큰 및 Dust 공격

기술 원리:

블록체인의 공개적 특성 덕분에 수신자가 적극적으로 요청하지 않았더라도 누구나 어떤 주소로든 토큰을 보낼 수 있습니다. 사기꾼은 이를 악용하여 소액의 암호화폐를 여러 지갑 주소로 보내 지갑의 활동을 추적하고 이를 지갑을 소유한 사람이나 회사와 연결시킵니다. 먼지를 보내는 것으로 시작합니다. 즉, 소량의 암호화폐를 여러 주소로 보낸 다음 공격자는 어느 주소가 같은 지갑에 속하는지 알아내려고 합니다. 공격자는 이 정보를 이용해 피해자를 상대로 피싱 공격이나 위협을 시작합니다.

작동 원리:

대부분의 경우, dust 공격에 사용된 "dust"는 에어드랍의 형태로 사용자 지갑에 배포됩니다. 이러한 토큰에는 사용자가 자세한 내용을 보기 위해 웹사이트를 방문하도록 유도하기 위한 이름이나 메타데이터(예: "FREE_AIRDROP")가 있을 수 있습니다. 사용자는 기꺼이 이러한 토큰을 현금화하고 공격자는 토큰에 첨부된 계약 주소를 통해 사용자의 지갑에 액세스할 수 있습니다. 숨겨진 사실은 Dust 공격이 사회 공학을 사용하여 사용자의 후속 거래를 분석하고 사용자의 활성 지갑 주소를 잠그어 더 정확한 사기를 실행한다는 것입니다.

실제 사례:

과거에는 이더리움 네트워크에서 'GAS 토큰' 먼지 공격이 발생해 수천 개의 지갑이 피해를 입었습니다. 일부 사용자는 의심스러운 상호작용으로 인해 ETH와 ERC-20 토큰을 잃었습니다.

2. 이런 사기는 왜 감지하기 어렵나요?

이러한 사기는 블록체인의 합법적 메커니즘 속에 숨어서 일반 사용자가 그 악의적 본질을 알아차리기 어렵게 만들기 때문에 대체로 성공적입니다. 몇 가지 주요 이유는 다음과 같습니다.

- 기술적 복잡성:

스마트 계약 코드와 서명 요청은 기술적인 지식이 없는 사용자에게는 이해하기 어렵습니다. 예를 들어, "승인" 요청은 "0x095ea7b3..."와 같은 16진수 데이터로 표시될 수 있으며, 사용자는 직관적으로 그 의미를 판단할 수 없습니다.

- 온체인 합법성:

모든 거래는 블록체인에 기록되고 투명하게 보이지만, 피해자는 종종 승인이나 서명의 결과를 사후에야 깨닫게 되고, 그 시점에는 자산을 회수할 수 없습니다.

- 사회공학:

사기꾼은 탐욕("1,000달러 상당의 토큰을 무료로 받으세요"), 두려움("계정 이상은 검증이 필요합니다"), 신뢰(MetaMask 고객 서비스로 위장)와 같은 인간의 약점을 이용합니다.

- 변장은 정교하다:

피싱 사이트는 공식 도메인과 유사한 URL을 사용할 수 있으며(예: "metamask.io"가 "metamaskk.io"로 변경됨) HTTPS 인증서를 사용하여 신뢰성을 높이기도 합니다.

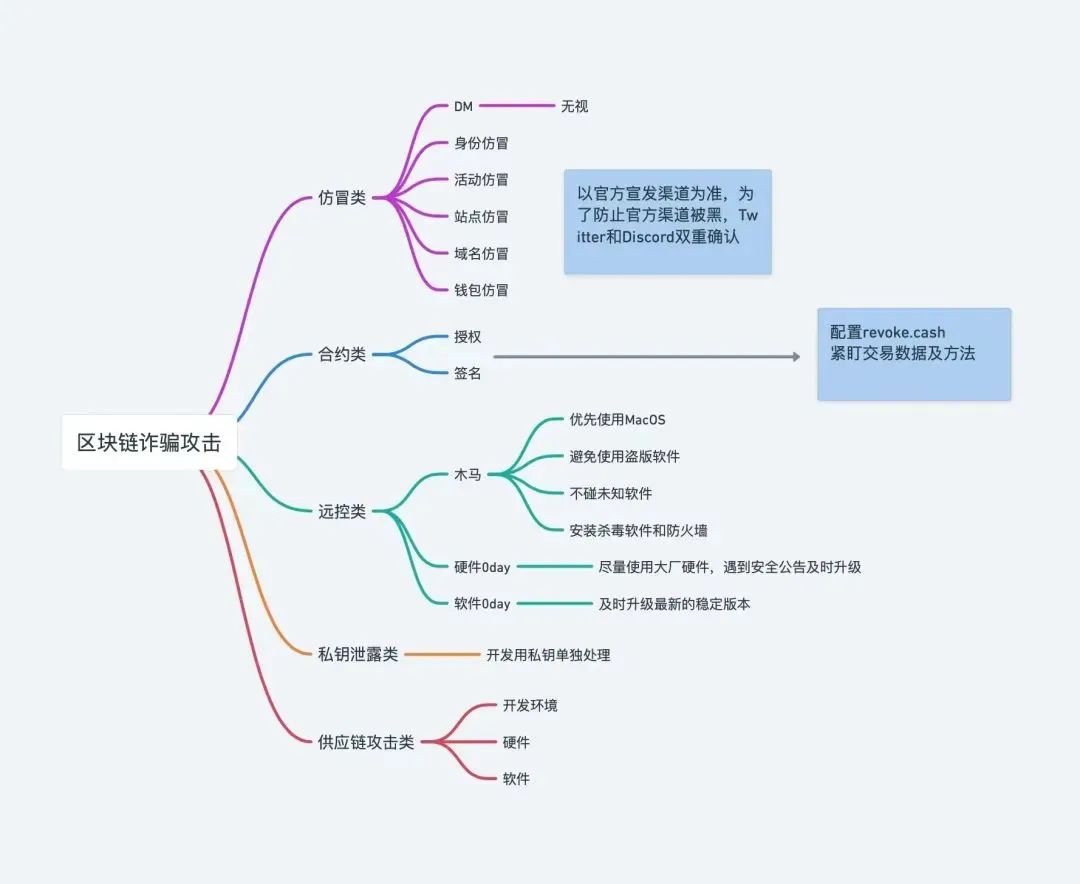

3. 암호화폐 지갑을 어떻게 보호하나요?

블록체인 보안은 기술적, 심리적 측면 모두에서 발생하는 이러한 사기에 직면해 있으며, 자산을 보호하려면 다단계 전략이 필요합니다. 자세한 예방 조치는 다음과 같습니다.

- 권한 부여 권한을 확인하고 관리하세요

도구: Etherscan Approval Checker 또는 Revoke.cash를 사용하여 지갑의 승인 내역을 확인합니다.

조치: 불필요한 권한 부여, 특히 알 수 없는 주소에 대한 무제한 권한을 정기적으로 취소하세요. 각 승인을 받기 전에 DApp이 신뢰할 수 있는 출처에서 나왔는지 확인하세요.

기술적 세부 사항: "Allowance" 값을 확인하세요. "무한"인 경우(예: 2^256-1) 즉시 취소해야 합니다.

- 링크 및 소스 확인

방법: 공식 URL을 직접 입력하고 소셜 미디어(예: Twitter, Telegram)나 이메일의 링크를 클릭하지 마세요.

확인: 웹사이트가 올바른 도메인 이름과 SSL 인증서(녹색 자물쇠 아이콘)를 사용하고 있는지 확인하세요. 철자 오류나 추가 문자에 주의하세요.

예: "opensea.io"의 변형된 이름(예: "opensea.io-login")을 받았다면 즉시 진위 여부를 의심하세요.

- 콜드 월렛과 다중 서명 사용

콜드 지갑: 대부분의 자산을 하드웨어 지갑(예: Ledger Nano X 또는 Trezor Model T)에 저장하고 필요할 때만 인터넷에 연결합니다.

다중 서명: 대규모 자산의 경우 Gnosis Safe와 같은 도구를 사용하여 거래를 확인하기 위해 여러 개의 키를 요구하고 단일 오류의 위험을 줄이세요.

이점: 핫 월렛(예: MetaMask)이 손상되더라도 콜드 스토리지 자산은 안전하게 유지됩니다.

- 서명 요청에는 주의하세요

단계: 로그인할 때마다 지갑 팝업 창에서 거래 세부 정보를 주의 깊게 읽으세요. MetaMask는 "Data" 필드를 표시하고 알 수 없는 기능(예: "TransferFrom")이 포함되어 있는 경우 서명을 거부합니다.

도구: Etherscan의 "입력 데이터 디코딩" 기능을 사용하여 서명 내용을 구문 분석하거나 기술 전문가에게 문의하세요.

권장 사항: 위험도가 높은 작업을 위해 별도의 지갑을 만들고 소량의 자산을 보관하세요.

- 먼지 공격에 대처하기

전략: 알 수 없는 토큰을 받은 후에는 상호 작용하지 마세요. "쓰레기"로 표시하거나 숨기세요.

확인: OKLink와 같은 블록체인 브라우저 플랫폼을 통해 토큰의 출처를 확인하세요. 일괄적으로 전송되는 경우 매우 조심하세요.

예방: 민감한 작업에는 지갑 주소를 공개하거나 새로운 주소를 사용하지 마세요.

결론

위에서 언급한 보안 조치를 구현하면 일반 사용자는 첨단 사기 계획의 희생자가 될 위험을 크게 줄일 수 있지만, 진정한 보안은 결코 기술의 일방적인 승리로 이루어지지 않습니다. 하드웨어 지갑이 물리적 방어막을 구축하고 다중 서명으로 위험 노출을 분산시키면, 사용자가 권한 부여 논리를 이해하고 체인 상에서의 행동에 신중함을 두는 것이 공격에 대항하는 마지막 보루가 됩니다. 서명 전의 모든 데이터 분석과 승인 후의 모든 허가 검토는 모두 자신의 디지털 주권을 선언하는 것입니다.

미래에는 기술이 어떻게 발전하든 핵심 방어선은 항상 보안 인식을 근육 기억으로 내재화하고 신뢰와 검증 사이에 영원한 균형을 확립하는 것이 될 것입니다. 결국, 코드가 곧 법인 블록체인 세계에서는 모든 클릭과 모든 거래가 체인에 영구적으로 기록되어 변경할 수 없습니다.