背景

four.memeは、pump.fun と同様に、Binance Academy によって育成されたミームコイン ランチパッドです。プラットフォームはハッカー攻撃を受けた。損失は約18万ドルでした。攻撃トランザクションは次のとおりです。

翻訳元

攻撃とインシデントの分析

背景知識については前回の分析で詳しく述べており、具体的な内容については前回の記事をご覧ください。

Zero Hour Technology || Four.meme 攻撃の分析

攻撃ステップ1:

攻撃トランザクションハッシュは次のとおりです。

https://bscscan.com/tx/0x5a3abc55b60fbf73f186e153293325feaf06945f9033b7a11f07da6ff72554e4

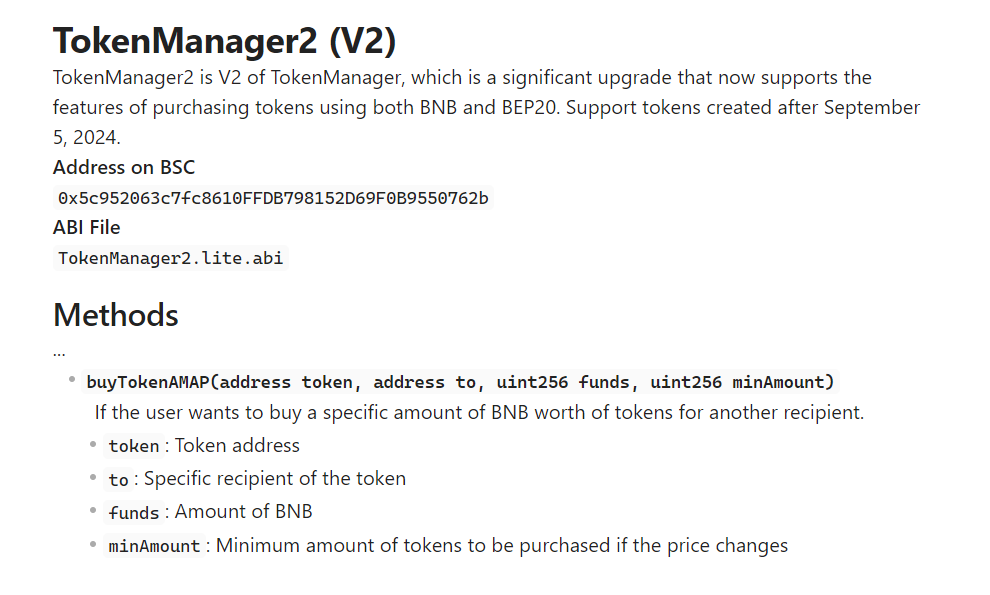

ステップ 1 では、攻撃者は buyTokenAMAP を使用して、指定されたトークンをまだ作成されていない PancakeSwap ペア WBNB-MubaraKing に転送します。buyTokenAMAP の説明は次のとおりです。

ご覧のとおり、この関数は BNB と BEP20 トークンを使用して、指定されたアドレスのミーム コインを購入できます。攻撃者が buyTokenAMAP を使用した主な理由は、トークンが内部市場で取引される場合、転送を通じて自由に転送できないためです。さらに、PancakeSwap Pair のアドレスは予測可能であるため、攻撃者は事前に PancakeSwap Pair WBNB-MubaraKing のアドレスを計算していました。その結果、攻撃者はプロジェクトがDEXに移行される前にミームコインのPairへの転送を完了しました。

このトランザクションが配置されているブロックは 47556809 であり、ブロック時間は 2025-03-17 22:54:53 (UTC) であることがわかります。

攻撃ステップ2:

攻撃トランザクションハッシュは次のとおりです。

https://bscscan.com/tx/0xf5d95531a1dd612f5e1c65b513d227360a66287e35f67e6e04a97321d3faae14

翻訳元

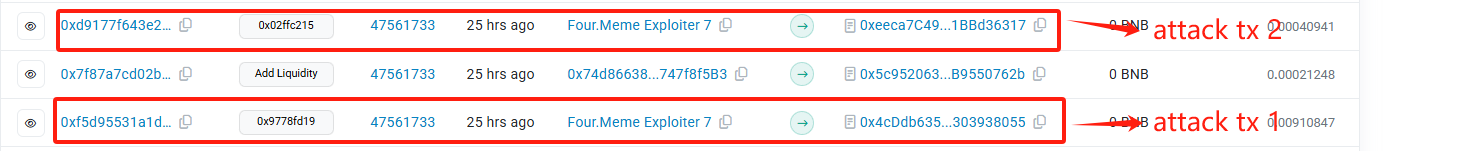

トークンが内部ディスク内のトランザクションターゲットを完了すると、つまり結合曲線プロセスが 100% に達すると、内部ディスクは PancakeSwap、つまり外部ディスクに移行されます。攻撃者はMEVを利用してサンドイッチ攻撃を行い、移行トランザクションを間に挟み、ペアに流動性を追加し、公式サイトが流動性を追加した後に流動性を引き出し、手持ちのMubaraKingをWBNBに交換して巨額の利益を得ました。

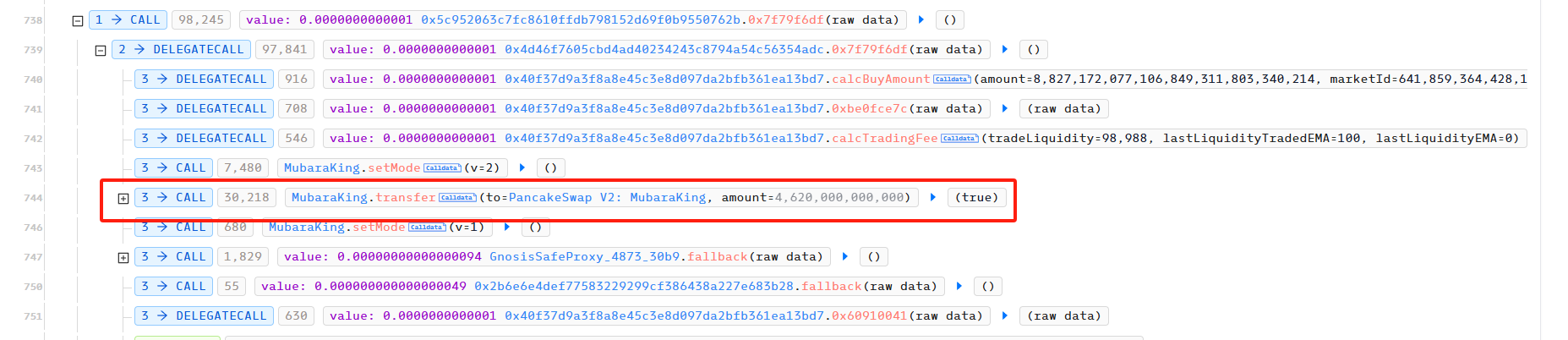

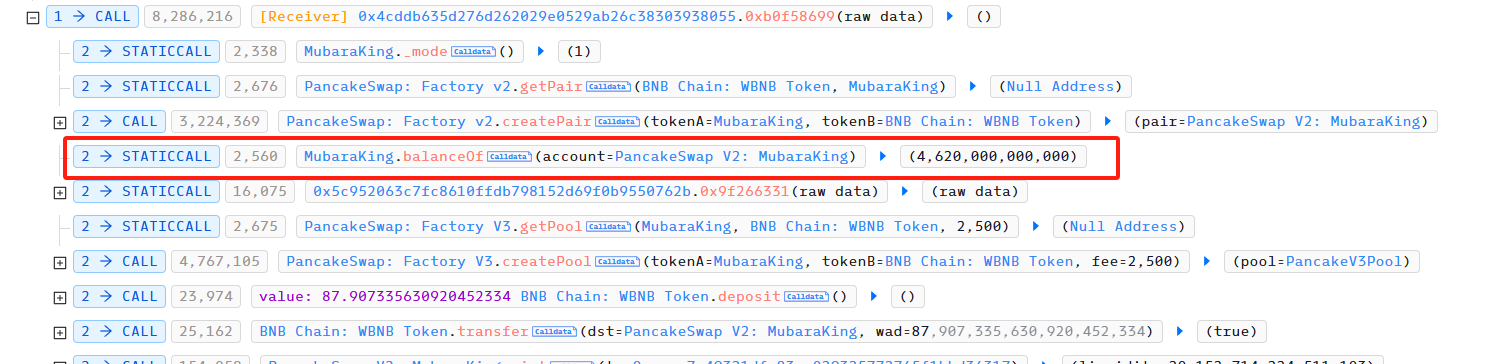

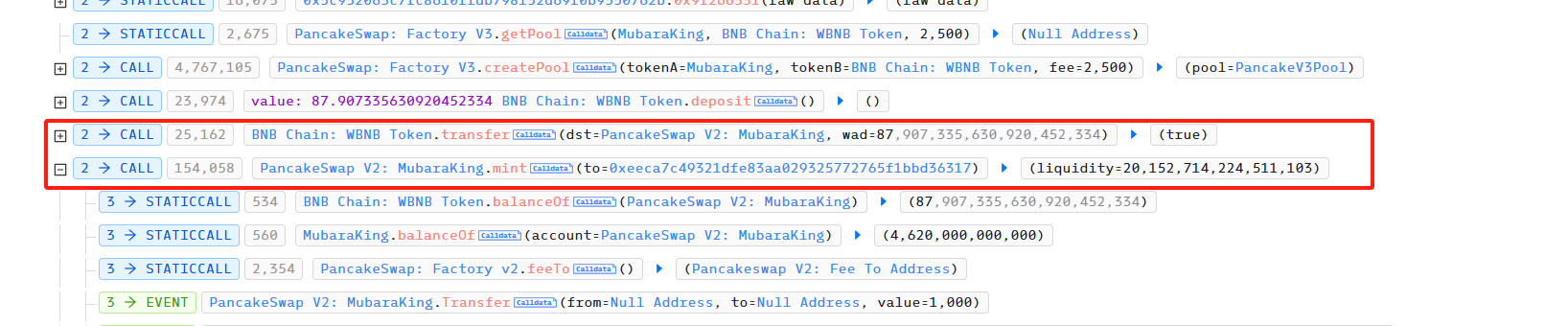

攻撃トランザクション 1 では、攻撃者は PancakeSwap Factory を通じて PancakeSwap ペア WBNBMubaraKing を作成しました。攻撃ステップ 1 で buyTokenAMAP を使用して MubaraKing がこのペアに転送されたため、ペア内の MubaraKing の残高は 4,620,000,000,000 です。

その後、攻撃者は87.9 WBNBを送金し、ミントを使用してLPトークンを取得し、事前に流動性を追加しました。

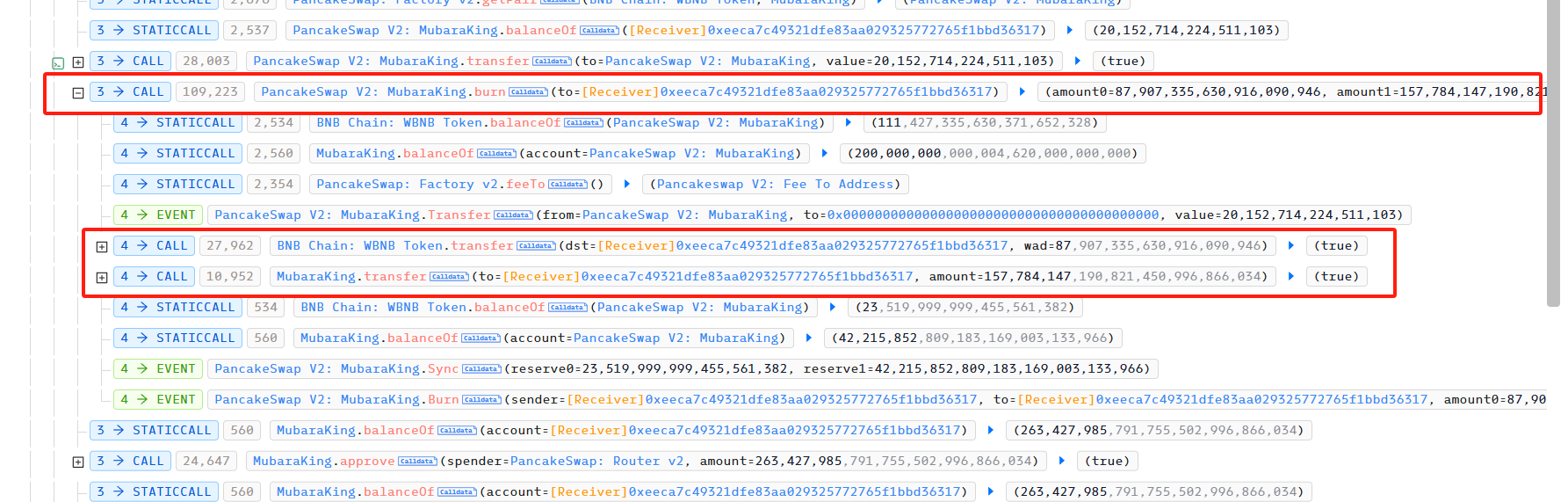

攻撃トランザクション2では、攻撃者はまずburnを使用して追加した流動性を引き出し、87.9 WBNBと157,784,147,190,821,450,996,866,034 MubaraKingを取得しました。

その後、彼はPancakeSwapを使って手札のMubaraKingを20WBNBと交換し、ついに攻撃を完了した。

これらのトランザクションのブロック番号は 47561733 で、ブロック時間は 2025-03-18 03:01:05 (UTC) です。

要約する

この脆弱性の原因は次のとおりです。

1. 内部市場で取引する場合、buyTokenAMAP を使用することで、内部取引を転送できないという制限を回避し、取引を開始できないアドレスに資金を転送できるため、事前に流動性を追加できます。

2. Four.memeの内部市場での結合曲線プロセスは100%であり、DEXに移行する際には、事前に流動性が追加された状況は考慮されません。その結果、移行後、攻撃者はまず事前に追加した流動性を引き出し、その後、手持ちのミームコインを使ってプール内のWBNBを空にして攻撃を完了しました。プロジェクト関係者は、経済モデルやコード操作ロジックを設計する際に多者間検証を実施し、契約がオンラインになる前に監査を行う際には、相互監査のために複数の監査会社を選択するようにすることをお勧めします。